К.т.н. Чунарьова А.В., Потапенко Є.О.

Національний авіаційний університет (НАУ),

Україна

СИСТЕМА

СТЕГАНОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ

Вступ. В зв’язку з

бурхливим розвитком інформаційних технологій, на даний час, гостро постала

проблема захисту інформації від несанкціонованого доступу. Вирішення даної

проблеми відбувається по двох основних напрямках: криптографія та

стеганографія. Якщо, криптографія займається приховуванням самого змісту

повідомлення за рахунок використання різного роду шифрів, то основною метою

стеганографії є приховування самого факту існування та передачі повідомлення.

Аналіз останніх досліджень та постановка проблеми. Незважаючи на велику кількість

конференцій та публікацій термінологія в даній області є не зовсім сформованою.

Так, для опису стеганосистеми, до недавнього часу використовувалась модель яка

була запропонована Сіммонсом в 1983 році, і називалась «проблема ув’язнених» [1-2]. І лише у 1996 році, на першій

міжнародній конференції по приховуванню інформації були узгоджені основні

поняття в даній області. Тим не менш, навіть для такого поняття, як

стеганографічна система не існує чіткого визначення навіть до сьогодні.

Метою даної роботи є усунення деяких розбіжностей в

трактуванні поняття стеганосистеми, проведення узагальненого аналізу системи

стеганографічного захисту інформації та на основі проведенного аналізу

сучасних стеганосистем висунення основних вимог.

Стеганографічна система

або як її ще називають стеганосистема – це сукупність засобів та методів, які

використовуються з метою формування скритого каналу передачі інформації. Основною

задачею створення та використання є не обмеження доступу до відкритої

інформації яка передається по відкритим каналам а гарантування того, що

інформація залишиться непошкодженою або не модифікованою і можливість

послідуючого відновлення[3]. Тобто забезпечуються властивості інформації за

рахунок використання сганографічних систем, а саме конфіденційності та

цілісності. Під час побудови системи стеганографічного захисту інформації

повинні бути враховані наступні вимоги[4-5]:

-

стеганосистема повинна мати прийнятну обчислювальну

складність реалізації враховуючи програмне та апаратне забезпечення;

-

система повинна забезпечувати необхідну пропускну

спроможність;

-

методи, що виокристовуються в стегосистемі повинні

забезпечувати цілісність та автентичність інформації користувача інформаційної

системи;

-

секретний ключ

має зберігатися надійно;

-

порушник не повинен мати ніяких технічних чи інших

переваг в розпізнаванні або по крайній мірі розкриттю змісту прихованого

повідомлення.

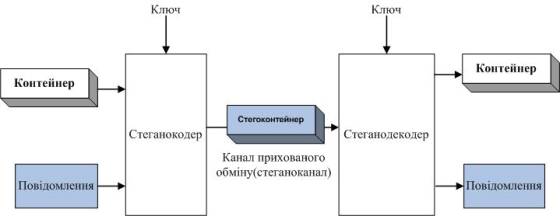

Далі більш

детально розглянемо побудову та основні особливості функціонування вузлів

стеганосистеми. В загальному випадку стеганографічна система може бути

розглянута так, як це показано на рис. 1.

Рис. 1. Узагальнена модель стеганографічної

системи

В якості однієї з

найважливіших попередніх обробок повідомлення (а також і контейнера) можна

назвати обчислення його узагальненого перетворення Фур'є. Це дозволяє здійснити

вбудовування даних в спектральній області, що значно підвищує їх стійкість до

спотворень. Слід зазначити, що для збільшення секретності вбудовування,

попередня обробка досить часто виконується з використанням ключа.

Упаковка

повідомлення в контейнер (з урахуванням формату даних, що представляють

контейнер) виконується за допомогою стеганокодера [4]. Вкладення відбувається, наприклад, шляхом

модифікації найменших значущих бітів контейнера. Взагалі, саме алгоритм

внесення елементів повідомлення в контейнер визначає методи стеганографії, які

в свою чергу поділяються на певні групи, наприклад, залежно від того, файл

якого формату був обраний як контейнер.

У більшості

стеганосистем для упаковки та вилучення повідомлень використовується ключ, який

зумовлює секретний алгоритм, котрий визначає порядок внесення повідомлення в

контейнер. За аналогією з криптографією, тип ключа обумовлює існування двох

типів стеганосистем [4]:

• з секретним

ключем - використовується один ключ, який визначається до початку обміну

стеганограмою або передається захищеним каналом;

• з відкритим

ключем - для упаковки і розпаковування повідомлення використовуються різні

ключі, які відрізняються таким чином, що з допомогою обчислень неможливо

отримати один ключ з іншого, тому один з ключів (відкритий) може вільно

передаватися по незахищеному каналу.

В якості секретного

алгоритму може бути використаний генератор псевдовипадкової послідовності

бітів. Якісний генератор псевдовипадковою послідовності, орієнтований на

використання в системах захисту інформації, повинен відповідати певним вимогам.

Ось деякі з них[3,5].

-

криптографічна стійкість - відсутність у порушника

можливості передбачити наступний біт на основі відомих йому попередніх біт з

ймовірністю від 0,5. На практиці криптографічна стійкість оцінюється

статистичними методами;

-

статистичні властивості - генератор псевдовипадкової

послідовності за своїми статистичними властивостями не повинен істотно

відрізнятися від істинно випадкової послідовності;

-

період формованої послідовності;

-

ефективна апаратно-програмна реалізація.

Криптографічний

стійкий генератор псевдовипадкової послідовності повинен відповідати наступним вимогам:

-

жоден статистичний тест не визначає в генераторі

псевдовипадкової послідовності ніяких закономірностей, іншими словами, не

відрізняє цю послідовність від істинно випадкової;

-

при ініціалізації випадковими значеннями генератор

породжує статистично незалежні псевдовипадкові послідовності.

Числа, що

породжуються генератором псевдовипадкової послідовності, можуть визначати

позиції модифікованих відліків у разі фіксованого контейнера або інтервали між

ними у разі потокового контейнера.

Слід зазначити,

що метод випадкового вибору величини інтервалу між вбудованими бітами не є

достатньо ефективним з двох причин.

По-перше,

приховані дані повинні бути розподілені по всьому контейнеру, тому рівномірний

розподіл довжини інтервалів (від найменшого до найбільшого) може бути досягнуто

лише приблизно, оскільки повинна існувати впевненість в тому, що всі

повідомлення вбудовано (тобто, вмістилося в контейнер).

По-друге, довжина

інтервалів між відліками шуму (у багатьох моделях сигнал-контейнер

розглядається як адитивний шум) розподілена не за рівномірним, а за

експоненціальним законом. Генератор псевдовипадкової послідовності з

експоненціальним розподілом інтервалів складний у реалізації.

Прихована

інформація заноситься відповідно до ключа в ту послідовність біт, модифікація

яких не призводить до суттєвих спотворень контейнера. Ці біти утворюють так

званий стеганошлях.

Стеганографічний

канал - канал передачі контейнера-результату (взагалі, існування каналу як,

власне кажучи, і одержувача - найбільш узагальнений випадок, оскільки

заповнений контейнер може, наприклад, зберігатися у "відправника",

який поставив перед собою мету обмежити неавторизований доступ до певної

інформації[4]. В

даному випадку відправник виступає в ролі одержувача). Під час перебування в

стеганографічному каналі контейнер, що містить приховане повідомленні, може

піддаватися атакам умисним або випадковим перешкодам.

У

стеганодетекторі визначається наявність в контейнері (можливо вже зміненому)

прихованих даних. Ця зміна може бути обумовлено впливом помилок в каналі

зв'язку, операціями обробки сигналу, навмисних атак порушників. Як вже

зазначалося вище, у багатьох моделях стеганосистем сигнал-контейнер

розглядається як адитивний шум. Тоді завдання виявлення і виділення

стеганоповідомлення є класичною для теорії зв'язку. Але такий підхід не

враховує двох факторів: невипадкового характеру контейнера та вимог щодо

збереження його якостей. Ці моменти не зустрічаються у відомій теорії виявлення

і виділення сигналів на фоні адитивного шуму. Очевидно, що їх облік дозволить

побудувати більш ефективні стеганосистеми.

Розрізняють

стеганодетектори, призначені тільки для виявлення факту наявності вбудованого

повідомлення, і пристрої, призначені для виділення цього повідомлення з

контейнера, - стеганодекодери.

Отже, в

стеганосистемі відбувається об'єднання двох типів інформації таким чином, щоб

вони по-різному сприймалися принципово різними детекторами. В якості одного з

детекторів виступає система виділення прихованого повідомлення, в якості іншого

- людина.

Алгоритм

вбудовування повідомлення в найпростішому випадку складається з двох основних

етапів [3]:

1. Вбудовування в

стеганокодері секретного повідомлення в контейнер-оригінал.

2. Виявлення (виділення)

в стеганодетекторі (декодері) прихованого зашифрованого повідомлення з

контейнера-результату.

В процесі

передачі звук, зображення або будь-яка інша інформація, яка використовується як

контейнер, може піддаватися різним трансформаціям (у тому числі з використанням

алгоритмів з втратою даних): зміна обсягу, перетворення в інший формат тощо.

Тому для збереження цілісності вбудованого повідомлення може знадобитися

використання коду з виправленням помилок (завадостійке кодування).

Висновки. У даній роботі була розглянута структурна

схема стеганографічної системи, аналіз основних її компонентів, та основні

вимоги які ставляться до стегосистеми з метою забезпечення безпеки інформації в

процесі її передачі та зберігання. Аналізуючи отримані результати залишається

відкритим питання про удосконалення стеганографічної системи. Подальші

дослідження у даному напрямку будуть проводитись у сфері розробки нових моделей

стеганографічного захисту інформації.

Література

1.

Артёхин

В.В. Стеганография // Журнал “Защита информации. Конфидент”. 1996. — №4,

— С.47-50.

2.

Конахович Г.Ф. Компьютерная стеганография. Теория и

практика / Г.Ф. Конахович, А.Ю Пузыренко –К.: МК-Пресс, 2006. – 249 с.

3.

Грибунин В.Г. Цифровая стеганография / В.Г. Грибунин,

И.Н. Оков, И.В. Туринцев; – M : СОЛОН-Пресс,2002. – 261 с.

4.

Хорошко B.O.. Азаров О.Д., Шелест М.Є..

Ярсмчук Ю.Є. Основи комп'ютерної стеганографії : Навчальний посібник для студентів і аспірантів. — Вінниця: ВДТУ, 2003, —

143 с.

5.

Грибунин В.Г. Критерии

оценки надежности паролей. — М.: РУСКАРД, 2003. (http://www. ruscard.org/').