Современные информационные технологии/4. Информационная безопасность

Фесюк І. В. , Захарова М. В. , Мещеряков А. А.,

Свириденко А. А.

Київський національний університет технологій та дизайну,

Україна

Аналіз проблем аутентифікації в

комп’ютерних системах

Однією з основних функцій систем захисту від

несанкціонованого доступу до комп’ютерних систем є аутентифікація. Аутентифікація – це

процес розпізнавання користувача системою і надання йому певних прав та

повноважень.

В сучасних публікаціях недостатньо

розкриті проблеми аутентифікації користувачів в комп’ютерних системах. Метою

даної роботи є проведення аналізу проблем аутентифікації для забезпечення

захисту інформації від несанкціонованого

доступу в комп’ютерних

системах.

Розглянемо основні методи аутентифікації для забезпечення

захисту інформації від несанкціонованого

доступу в комп’ютерних

системах. Перший метод – це логічна аутентифікація. Логічна

аутентифікація користувача – це аутентифікація на основі забезпечення

захисту певними конфіденційними даними, наприклад, паролем. Головна перевага логічної

аутентифікації – простота і звичність. При правильному

використанні паролі можуть забезпечити прийнятний для багатьох організацій

рівень безпеки. Тим не менш, за сукупністю характеристик їх слід визнати самим

слабким засобом перевірки автентичності. Одна з головних

проблем логічної аутентифікації в наш час це величезна залежність надійності аутентифікації

від самих користувачів, точніше, від обраних ними паролів. Справа в тому,

що більшість людей використовують ненадійні ключові слова. Тому необхідно використовувати

надійні паролі, що складаються з випадкових сполучень букв, цифр і різних

символів [1]. Такі ключові

слова важко запам’ятати, тому користувачі зберігають їх, наприклад, на

паперових носіях, що знижує їх надійність. Паролі нерідко повідомляють колегам, щоб ті могли,

наприклад, підмінити на деякий час власника пароля. Пароль можна розкрити

"методом грубої сили", використовуючи, скажімо, словник [2]. Подібні дії – призводять до серйозних збитків в інформаційній

безпеці організації.

Другий метод – це апаратна

аутентифікація суб’єкта, що ґрунтується на визначенні особистості користувача за певним предметом, електронним

ключем, що перебуває в його особливому користуванні. На даний момент найбільше

поширення одержали два типи пристроїв. До першого відносяться смарт–карти. Іншим типом пристроїв, які можуть використовуватися

для апаратної аутентифікації, є так звані токени [3]. Ці пристрої мають власну захищену пам'ять і підключаються безпосередньо

до одного з портів комп'ютера. Серед проблем апаратної аутентифікації слід

зазначити можливість крадіжки, зношування електронних ключів та їхню вартість. Кожного

зареєстрованого користувача, або хоча б привілейованих користувачів – адміністраторів,

керівництво підприємства, потрібно забезпечити персональними токенами.

Наступний метод – це біометрична аутентифікація. Під біометричними технологіями найчастіше

розуміють автоматичні або автоматизовані методи розпізнавання особистості

людини за її біологічними характеристиками. Біометрія являє собою сукупність

автоматизованих методів аутентифікації людей на основі їх фізіологічних і

поведінкових характеристик. До числа фізіологічних характеристик належать

особливості відбитків пальців, сітківки та рогівки очей, геометрія руки й

обличчя, особливості голосу. До поведінковим характеристикам відносяться

динаміка рукописного підпису, стиль роботи з клавіатурою. Головною перевагою біометричних технологій є надійність, але і до цих

методів аутентифікації існують певні проблеми. По-перше, біометричний шаблон порівнюється не з результатом

первісної обробки характеристик користувача, а з інформацією що надійшла до

місця порівняння. По-друге, слід враховувати різницю між застосуванням біометричних

методів на контрольованій або не контрольованої території, наприклад, до

пристрою сканування рогівки можливо піднести муляж. По-третє, біометричні дані

людини змінюються, так що база шаблонів потребує оновлення. По-четверте біометрична

аутентифікація дороге устаткування. Наприклад, для кожного комп'ютера, що

входять до цієї системи, необхідно придбати спеціальний сканер. Але головна проблема полягає в тому, що

будь-яка помилка для біометрії виявляється фатальною. Якщо біометричні дані

скомпрометовані, необхідно як мінімум проводити істотну модернізацію всієї

системи.

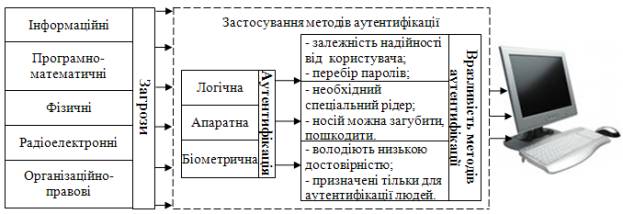

Рис. 1.

Застосування методів аутентифікації для захисту комп’ютерних систем

В результаті

дослідження виявлено основні проблеми аутентифікації для забезпечення захисту

інформації від несанкціонованого

доступу в комп’ютерних системах, а саме компрометації аутентифікатора, залежність надійності від

користувача, перебір паролів, додаткові пристрої, пошкодження носія, низька

достовірність. Рішенням таких проблем є комбіноване використання логічних,

апаратних та біометричних методів аутентифікації, що

забезпечить більш надійний захист від несанкціонованого доступу до комп’ютерних

систем.

Література:

1.

Галатенко В. А. Основы информационной безопасности, Основы информационных технологий ISBN, 2008. – 205с.

2.

Стенг Д., Мун С. Секреты безопасности

сетей.-Киев: Диалектика, 1995. –554с.

3.

Многофакторная аутентификация. Биометрия, токены, смарт-карты,

SecurID. [Электронный ресурс]: Режим доступа: http://big-bro.info/mnogofaktornaya-autentifikaciya-biometriya-tokeny-smart-karty-securid/