Смоляр В.А., Флоров С.В.

Национальный горный университет, г. Днепропетровск

Удаленное управление информацией в

случае утраты контроля пользователя над мобильным устройством

Информация и

поддерживающие ее информационные системы

являются ценными производственными ресурсами организации. Их

доступность, целостность и конфиденциальность могут иметь особое значение для

обеспечения работоспособности предприятия. С развитием современных средств

мобильной связи и увеличением зоны покрытия операторами, мобильные устройства и

мобильные пользователи становятся неотъемлемой частью корпоративных интрасетей.

Организации сталкиваются с возрастающей угрозой нарушения режима безопасности,

исходящей от целого ряда источников. Для каждой конкретной информационной

системы политика безопасности должна

быть индивидуальной. Она зависит от технологии и способов обработки информации,

используемых программных и технических средств, архитектуры интрасети,

структуры организации и вида ее деятельности, а также других факторов. Информационным системам и сетям могут

угрожать такие опасности, как компьютерное мошенничество, шпионаж, саботаж,

вандализм, а также другие источники отказов и аварий.

Согласно

[1], наиболее актуальными для корпоративных интрасетей использующих мобильные

устройства, являются следующие факторы:

·

Резкое

увеличение удаленных мобильных пользователей

корпоративных интрасетей,

использующих технологии Wi-Fi,

GPRS, 3G, 4G.

·

У

пользователей корпоративных информационных систем появились мобильные устройства нового поколения (iPhone, iPad,

Android, Windows Phone 7), что существенно

повысило вероятность несанкционированного доступа в интрасеть предприятия за

счет утраты контроля пользователя над мобильным устройством.

·

Появление

технологий и оборудования, позволяющих перехватить и дешифровать трафик от

удаленного пользователя в интрасеть предприятия.

·

В

связи с этим появилась необходимость в защите трафика от мобильных устройств к

интрасети предприятия.

·

Возникла

необходимость в централизованном управлении доступом к web-сервисам интрасети

предприятия при возникновении подозрения об изменении его владельца или

компрометации пароля.

Одним

из эффективных решений данной проблемы

являются:

1. Развертывание инфраструктуры открытого

ключа в интрасети предприятия.

2. Получение и установка

сертификатов на мобильные устройства пользователей корпоративной интрасети.

3. Обеспечение удаленного

управления информацией в случае утраты контроля пользователя над мобильным

устройством.

4. Разработка программного

обеспечения, позволяющая устанавливать сертификаты на мобильные устройства

пользователей.

5. Развертывание в домене

предприятия службы Mobile

Administration Web

tool, позволяющую

блокировать информацию на на мобильных устройствах при возникновении

подозрения в утрате контроля.

В данной

статье рассматриваются реализация третьего и пятого пунктов приведенного выше

маркированного списка.

На рис.1

представлена процедура получения и установки

сертификатов на мобильные устройства пользователей корпоративной интрасети

Рис. 1 – Установка сертификатов на мобильное

устройство

1.

Администратор загружает XML в Active

Directory.

2.

XML файл передается на устройство.

3.

Устройство пытается синхронизироваться,

без сертификата.

4.

Устройство подает заявку

на сертификат.

5.

Устройство

синхронизируется с новым сертификатом.

Этапы

установки приведены в таблице 1

Таблица.1

|

1 |

2 |

3 |

|

Задача или

действие |

Что

происходит |

Результат |

|

Использование инструмента установки сертификатов |

Администратор создает файл XML для настройки

конфигурации установки сертификата устройства на основе файла-образца в

формате XML, входящего в комплект загрузки инструмента. Образец файла XML

загружается в Active Directory с помощью файла VBScript, входящего в комплект

загрузки инструмента. |

Файл установки сертификата устройства в формате XML,

настроенный для системы пользователя размещается в соответствующем месте в

Active Directory. |

|

Установка Desktop ActiveSync 4.1 на настольные

компьютеры пользователей |

Приложение Desktop ActiveSync устанавливается на

рабочие компьютеры пользователей. |

Пользователь подключает устройство, в результате

чего оно будет подключено к корпоративной сети, после чего можно будет

выполнять шаги по установке сертификата. |

|

Настройка конфигурации устройства |

Приложение Desktop ActiveSync загружает файл конфигурации XML из Active Directory. Desktop ActiveSync размещает файл XML на мобильном устройстве под управлением Windows через соединение USB Remote API (RAPI). При настройке устройства и установке связи

устройства с компьютером пользователю предлагается ввести имя пользователя

корпоративной сети, пароль и имя домена. Чтобы добавить эти учетные данные к

устройству, необходимо поставить флажок в поле "Сохранить пароль". Примечание: после однократной попытки установки

сертификата имя пользователя, пароль и домен удаляются из памяти устройства. |

Файл XML обрабатывается в настройках реестра,

которые вы можете использовать для установки сертификата. |

|

Попытка первоначальной синхронизации |

Устройство осуществляет попытку первоначальной

синхронизации с сервером. |

Происходит ошибка синхронизации. Данный этап выполняется автоматически, поскольку

клиент пытается использовать базовую аутентификацию с помощью пароля. Однако

сервер требует аутентификацию с помощью сертификата, и поэтому выдает

сообщение об ошибке HTTP 403. Ошибка указывает, что для аутентификации

требуется сертификат |

|

Установка сертификата |

Устройство начинает установку сертификата, используя

сохраненные имя пользователя, пароль и домен Exchange ActiveSync. |

Производится подключение к веб-серверу службы

сертификатов Windows, указанному в конфигурации установки. |

|

Попытка при последующей синхронизации |

Получает контекст сертификации от прикладного

интерфейса установки сертификатов. ActiveSync пытается выполнить повторную

аутентификацию на сервере Exchange первого уровня, где используется сертификат. |

Аутентификация на базе сертификатов продолжает

функционировать после установки сертификата. |

Управление функцией дистанционного стирания памяти,

выполняемой пакетом Messaging and Security Feature Pack, осуществляется при

помощи инструмента веб-администрирования ActiveSync Mobile Administrative Web

tool. Этот инструмент позволяет управлять процедурой дистанционного стирания

памяти утерянных, украденных или иным образом попавших в чужие руки мобильных

устройств, подключенных к серверам по беспроводным соединениям.

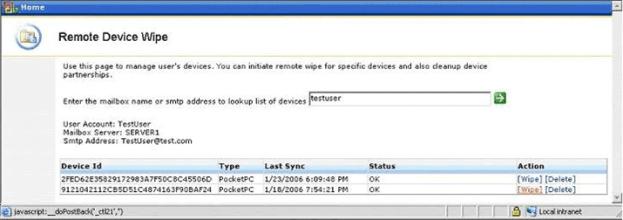

На рис.2 приведен интерфейс Mobile

Administration Web tool

Рис. 2 – Интерфейс программного продукта Mobile Administration Web too

В окне приветствия администратор видит список

доступных административных функций. При выборе одной из этих функций

открывается соответствующая веб-страница. Со страницы приветствия доступны

следующие команды:

Remote Wipe («Дистанционное стирание памяти») – Выдает

команду на дистанционное стирание памяти утерянного или украденного мобильного

устройства.

Transaction Log («Журнал транзакций») –

Выводит журнал административных действий с указанием времени, действия и

пользователя.

Для выдачи команды на дистанционное стирание памяти

необходимо выполнить поиск мобильных устройств пользователя, указав имя

пользователя. В окне консоли управления будет показан идентификационный номер,

тип и время последней синхронизации с сервером для каждого устройства

пользователя. Выбирается необходимое устройство и нажимается Wipe («Стереть

память»). После чего в окне консоли будет показано текущее состояние устройства

с указанием времени выполнения операции (если она выполнена) или отсутствие

подтверждения о выполнении операции.

Когда для устройства выдается команда стирания памяти,

соответствующий сигнал устройству посылается до тех пор, пока администратор не

отменит команду. Это означает, что и после успешного дистанционного стирания

памяти сервер продолжит посылать сигнал на стирание, если это устройство вновь

попытается к нему подключиться.

Если утерянное устройство найдется, администратор

может отменить эту команду с целью возобновления возможности подключения к

серверу. Для отмены команды на стирание памяти необходимо выбрать мобильное

устройство, для которого выдана команда на стирание памяти, и нажать Cancel

Wipe («Отмена»).

Администратор может использовать консоль

дистанционного стирания памяти для удаления связи устройства с сервером. В

результате этой операции на сервере удаляются все записи, соответствующие

указанному устройству. Эта операция полезна в основном для облегчения поиска

действующих устройств. Если устройство пытается подключиться к серверу после

удаления ее связи, оно должно будет пройти процедуру восстановления связи с

сервером без вмешательства администратора и пользователя устройства. Для

удаления связи с устройством следует выбрать

необходимое мобильное устройство, и нажать Delete («Удалить»).

Выводы.

Приведенные в данной статье технологии и процедуры

позволяют:

-

организовать

защищенные каналы, блокирующие возможность перехвата и дешифровки данных;

-

быстро,

качественно и надежно обеспечить бизнес

процессы и рабочее пространство для

мобильных пользователей интрасети предприятия;

-

централизованно

управлять информацией на мобильных устройствах пользователей интрасети

предприятия при возникновении подозрения об утрате контроля.

Литература:

1. НД ТЗИ 1.1-002-99. Общие положения по защите информации в компьютерных системах от несанкционированного доступа. Утверждено приказом Департамента специальных телекоммуникационных систем и защиты информации Службы безопасности Украины от 28 апреля 1999 г. № 22. // Официальный сайт Службы безопасности Украины. Способ доступа: URL: http: // www.dstszi.gov.ua/.

2. НД ТЗІ 3.7-003-05 «Порядок проведення

робіт із створення комплексної системи захисту інформації в

інформаційно-телекомунікаційній системі» (Электрон. ресурс)/Способ доступа: URL: http://www.dstszi.gov.ua/dstszi

3.

ISO/IEC 27005:2005 «Інформаційні технологій.

Методи захисту. Система управління інформаційною безпекою. Вимоги» (Электрон. Ресурс)/Способ доступа: URL: http://www.dstszi.gov.ua/dstszi/control

4.

Закон

України «Про науково-технічну інформацію» (Электрон. Ресурс)/Способ доступа: URL:

http://zakon.rada.gov.ua/cgi-bin/laws/main