Цыплаков

А.С., Флоров С.В.

Национальный горный

университет, г. Днепропетровск

Политика выдачи, восстановления и отзыва

сертификатов удаленных пользователей

интрасети предприятия

Применяемые в настоящее время в корпоративных сетях

разнообразные способы обеспечения безопасности информации могут быть

эффективными лишь в определенных условиях. Сложность операционных систем

постоянно повышается, происходит непрерывная модернизация программного

обеспечения. В связи с этим трудно гарантировать невозможность проведения все

новых сетевых атак, направленных на получение доступа к информации, ослабление

систем защиты, получение доступа к ключевой и парольной информации, имеющейся в

компьютере, особенно, если источник атаки может быть скрыт.

Корпоративная сеть подвергается не только внешним атакам. Не менее вероятно

присутствия злоумышленника внутри сети организации. Такие злоумышленники часто

имеют конкретную цель и причину для атаки, в то время как атаки извне нередко

носят случайный характер, и потенциальный ущерб от атаки изнутри, как правило,

больше. Непростая задача обеспечить безопасность мобильных пользователей, устройства

которых могут подключаться к интрасети в самых непредсказуемых местах. А

использовать технологии беспроводных соединений просто невозможно без

обеспечения надежной криптозащиты защиты каждого компьютера в отдельности.

Единственным способом, позволяющим обеспечить высокий уровень безопасности

работы компьютеров в сети в этих условиях, является реализация максимального

уровня защиты трафика от удаленных

пользователей к ресурсам интрасети предприятия. Одним из самых эффективных

инструментов для защиты доступа удаленных пользователей является использование

инфраструктуры открытых ключей на основе центра сертификации Windows Server

2008R2.

Внедрение

инфраструктуры открытых ключей состоит из нескольких этапов:

1.

Анализа нормативной базы и угроз при подключении удаленных

пользователей к интрасети предприятия.

2.

Разработки архитектуры интрасети предприятия для

безопасного удаленного доступа к ресурсам.

3. Развертывания

корневого центра сертификации предприятия с возможностью web- доступа для

получения клиентских сертификатов.

4.

Настройки серверов интрасети предприятия и процедур

выдачи сертификатов для удаленных пользователей.

5.

Разработки политики выдачи, восстановления и отзыва

сертификатов.

В данной статье мы

детально рассмотрим пятый этап приведенного выше списка. Целью статьи является определение наиболее важных

параметров политики выдачи, восстановления и отзыва сертификатов при внедрении инфраструктуры открытого ключа

на предприятии.

В сетях Mіcrosoft

поддерживается несколько методов выдачи сертификатов пользователям и

компьютерам: получение сертификата через web-интерфейс, запрос сертификата с

помощью мастера, автоматическое развертывание и получения сертификата через

агента.

Получение сертификата через web-интерфейс. Этот метод может

применяться для получения компьютерных и пользовательских сертификатов. Чтобы

этот метод был доступный, перед установкой на сервер Службы сертификации

необходимо сначала установить ІІS.

Для получения

сертификата клиент должен набрать в строке браузера адрес веб-интерфейса центра

сертификации и соблюдать инструкций мастера. Пользователю нужно обращаться

дважды – один раз для отправки запроса на получение сертификата, а второй раз –

для установки сертификата (если запрос был успешно подтвержденный

администратором). Особе следует отметить, что получение сертификата должно

производится из того же браузера, из которого был отправлен на получение.

Запрос сертификата с помощью мастера. Эта процедура применяется

для получения компьютерных и пользовательских сертификатов. Чтобы отправить

такой запрос с клиентского компьютера необходимо запустить оснастку Сертификаты

и запустить мастер запроса нового сертификата.

Автоматическое получение компьютерных сертификатов.

Этот метод развертывания применяется в сетях Wіndows для автоматической выдачи

только компьютерных сертификатов.

Для настройки

автоматического получения компьютерных сертификатов необходимо сконфигурировать

параметр Автоматического запроса

сертификатов в разделе Политики

открытого ключа Групповой политики домена, в котором развернут центр

сертификации.

Автоматическое развертывание. С помощью этого метода

можно организовать автоматическую выдачу компьютерных и пользовательских сертификатов,

если в качестве клиентской операционной системы используется Wіndows (XP,

Vіsta, 7) или Wіndows Server (2003, 2008). Настройка развертывания состоит из

следующих шагов:

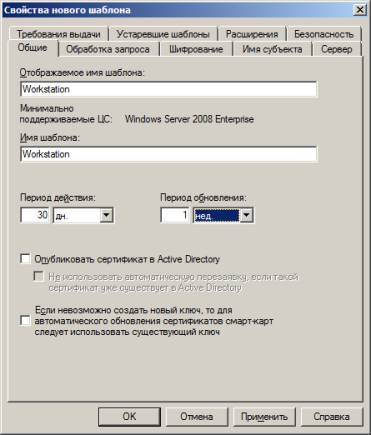

1. Создания

нужного шаблона сертификата (Рисунок 1).

2. Назначения

разрешений на шаблон.

3. Подключения

созданного шаблона к центру сертификации.

4. Изменения

настроек автоматического развертывания клиента службы сертификации в разделе Политики открытого ключа Групповой

политики домена, в котором развернут центр сертификации.

Рисунок

1: Создание нового шаблона сертификата

Получение сертификата через агента (Enrollment Agent).

Этот метод применяется для выдачи смарт- карт пользователям. Суть метода

заключается в том, что сертификаты для смарт-карт запрашивает не сам

пользователь, а специально уполномоченный агент от его имени. После получения

пользовательского сертификата агент выполняет запись сертификата на смарт-карту

и выдает ее пользователю. Настройки состоит из следующих шагов:

1. Назначения

соответствующих разрешений на соответствующие шаблоны.

2. Подключения

этих шаблонов к центру сертификации.

3. Установки

устройства чтения смарт-карт на рабочую

станцию, которая будет использоваться агентом.

4. Получения

пользователем, который выполняет роль агента, сертификата на основе шаблона Агент

регистрации. Этот сертификат необходим для создания запросов к центру

сертификации от лица других пользователей.

После такой

настройки агент может спрашивать сертификаты, используя web-интерфейс центра

сертификации.

Можно определить, будет ли центр сертификации удерживать

входящие запросы сертификатов на ожидании или выдавать сертификат

автоматически, то есть согласно настройкам шаблона и групповой политики домена.

В большинстве случаев, из соображений безопасности, все входящие запросы на

получение сертификата помещаются в очередь, до того как администратор разрешит

или запретит выдачу.

Политики

и процедуры обновления

Каждый сертификат

имеет срок действия. По окончании срока действия сертификат больше не

рассматривается как приемлемое удостоверение личности. Оснастка «Сертификаты»

разрешает, с помощью мастера восстановления сертификатов, обновлять сертификат,

выданный центром сертификации предприятия под управлением Wіndows, перед

окончанием или после окончания срока его действия.

Можно обновить

сертификат с тем же набором ключей, который использовался раньше, или с новым

набором ключей. Выбор конкретного варианта зависит от нескольких факторов,

включая срок действия сертификата, длину существующего или будущего ключа,

значение данных, защищенных парой ключей, а также вероятность захвата закрытого

ключа злоумышленником.

Wіndows выдает предупреждение, если срок действия сертификатов

пользователей или компьютеров истекает (или истек). В большинстве случаев

функция автоматической регистрации обновляет такие сертификаты при следующем

подключении к сети и входе в систему.

Восстановление сертификата с тем же ключом обеспечивает максимальную

совместимость с использованием предыдущей соответствующей пары ключей, но не

повышает безопасность сертификата.

Управлением

сертификатами пользователей могут осуществлять лица, котором выдан сертификат

или администратор. Управлять сертификатами, выданными компьютеру или службе,

может только администратор или пользователь, которому были предоставлены

соответствующие разрешения.

Восстановление

сертификата с новым ключом разрешает продолжить использование существующего

сертификата и связанных данных, одновременно повысив надежность ключа

сертификата. Это целесообразно в том случае, если применение нового сертификата

может привести к нарушению работы и, если, существующий сертификат не был

скомпрометирован.

Если пользователь теряет свой закрытый

ключ, все сведения, которые были зашифрованы соответствующим открытым ключом,

становятся недоступными. Использование архивации и восстановление ключа

помогает защитить зашифрованные данные от необратимой потери, если, например,

необходимо переустановить операционную систему, больше не доступна учетная

запись пользователя, которому изначально был выдан ключ шифрования, или ключ

недоступен по какой-то другой причине. Чтобы помочь защитить закрытые ключи,

центры сертификации предприятия могут архивировать ключи пользователей в своей

базе данных при выдаче сертификатов. Эти ключи шифруются и сохраняются центром

сертификации.

Архив закрытых

ключей разрешает со временем восстановить ключ.

Пользователи,

утратившие закрытый ключ, не смогут восстановить данные, которые были

зашифрованы с помощью этого ключа. Данные можно восстановить только при

восстановлении ключа на клиентском компьютере.

Полный процесс

восстановления включает три процедуры:

1. Получение

серийного номера архивного сертификата.

2. Выполнение

восстановления ключа.

3. Восстановление

ключа на клиентском компьютере.

Для выполнения этой

процедуры необходимо быть членом группы Администраторов домена, или наличие

эквивалентных прав.

Политики и процедуры отзыва

Каждый сертификат

выдается с конкретным сроком действия. Отозванный сертификат становится

непригодным для использования в системе безопасности. Существует несколько

причин, по которым сертификат может быть отозван до окончания его срока

действия. Например:

·

Компрометация или возможная компрометация закрытого ключа

субъекта сертификата.

·

Компрометация или возможная компрометация закрытого ключа

промежуточного центра сертификации, которым был выдан сертификат.

·

Сертификат был получен мошенническим образом.

·

Изменение статуса субъекта сертификата как доверенного

субъекта.

·

Изменение имени субъекта сертификата.

Не всегда можно

связаться с центром сертификации или с другим доверенным сервером, чтобы

получить сведения о действительности сертификата. Для эффективной проверки

статуса сертификатов у клиента должна быть возможность доступа к данным отзыва,

чтобы определить, действует ли

сертификат или он был отозван. Для поддержки разных сценариев, служба центра сертификации поддерживает методы отзыва

сертификатов, что является отраслевым стандартом. Среди них публикация списков отозванных

сертификатов (CRL), которые доступны клиентам через веб интерфейс и общие

файловые сетевые ресурсы.

CRL представляют собой полные и защищенные цифровой подписью списки

сертификатов, которые были отозваны. Эти списки публикуются периодически и кэшируются

клиентами (на основе настроенного времени жизни CRL), а потом использоваться

для проверки статуса отзыва сертификата.

При отзыве сертификата доступны следующие коды причин:

·

Не определен

·

Компрометация ключа

·

Компрометация центра сертификации

·

Изменение принадлежности

·

Сертификат Заменен

·

Прекращение работы

·

Приостановка действия

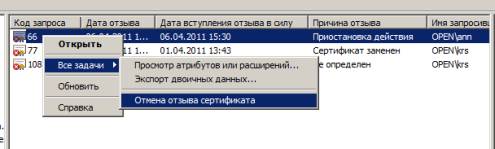

Как показано на

рисунке 2, администратор центра сертификации может восстановить отозванный

ранее сертификат, если причина отзыва была «Приостановка действия»

Рисунок

2: Отмена отзыва сертификата

Анализ различных сценариев и процедур выдачи отзыва и

обновления сертификатов позволил сформулировать политику, обеспечивающую

максимальную защищенность интрасети при работе с удаленными мобильными

пользователями:

1.

Сертификат не экспортируется и

устанавливается только на устройство, с которого был запрошен.

2.

Запрос на выдачу через

веб-интерфейс возможен только из интрасети филиала предприятия, который имеет

фиксированный публичный ІP- адрес.

3.

Срок действия и обновления

сертификата определяется должностной инструкцией службы безопасности

предприятия (от 1 часа до 1 месяца).

4.

Мгновенный отзыв сертификату и

блокирование учетной записи пользователя, согласно команды уполномоченной

персоны службы безопасности предприятия (офицера безопасности).

5.

Для повторной выдачи или

восстановления сертификата необходимо аудио визуальное подтверждение

уполномоченной персоны службы безопасности из интрасети филиала.

Литература:

1. Ричард Э. Смит. Аутентификация: от паролей до открытых

ключей – СПб., 2002. – 370-371 с

2.

Управление сертификатами

(Электрон. Ресурс)/Способ доступа: URL: http://technet.microsoft.com/ru-ru/library/cc771377%28WS.10%29.aspx

3.

Шаблоны сертификатов (Электрон.

Ресурс)/Способ доступа: URL:

http://technet.microsoft.com/ru-ru/library/cc730705%28WS.10%29.aspx

4. Обзор PKI предприятия (Электрон. Ресурс)/Способ

доступа: URL:

http://technet.microsoft.com/ru-ru/library/cc771026%28WS.10%29.aspx