Современные

информационные технологии/4. Информационная безопасность

К.т.н. Павлов В.Г., студент 4к. Шнуренко О.С.

Національний авіаційний університет (НАУ), Україна

Загрози

безпеці інформації в комп'ютерній системі.

При зміні способу зберігання

інформації з паперового виду на цифровий, з'явилося головне питання - як цю

інформацію захистити, адже дуже велика кількість факторів впливає на збереження

конфіденційних даних. Для того, щоб організувати безпечне зберігання даних,

насамперед потрібно провести аналіз загроз, для правильного проектування схем

інформаційної безпеки.

Загроза безпеці інформації в

комп'ютерній системі (КС) - подія або дія, що може викликати зміну

функціонування КС, пов'язане з порушенням захищеності оброблюваної в ній

інформації.

Уразливість інформації - це

можливість виникнення на будь-якому етапі життєвого циклу КС такого її стану,

при якому створюються умови для реалізації загроз безпеці інформації.

Атакою на КС називають дії,

що робляться порушником, яке полягає в пошуку і використанні тієї або іншої

уразливості. Інакше кажучи, атака на КС є реалізацією загрози безпеки

інформації в ній.

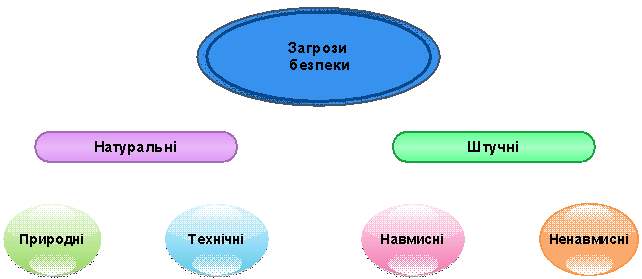

Загрози інформаційної безпеки

в КС діляться на два основних типи - це натуральні (які не залежать від

діяльності людини, загрози фізичних впливів на інформацію стихійних природних

явищ) і штучні загрози (загрози, що спричинені людською діяльністю, які є більш

небезпечними).

Натуральні загрози - це

загрози, викликані впливами на КС та її компонентів фізичних процесів або

стихійних природних явищ, які не залежать від людини. Їх можна розділити на

природні і технічні.

Штучні - це загрози КС,

викликані діяльністю людини. Серед них, виходячи з мотивації дій, можна

виділити:

-

ненавмисні ( випадкові) загрози, викликані помилками людей при проектуванні КС, і

її компонентів, а також у процесі їх експлуатації.

-

навмисні (умисні) загрози, пов'язані з корисливими устремліннями

людей (зловмисників).

Джерела загроз по відношенню

до КС можуть бути зовнішніми або внутрішніми (компоненти самої КС - її апаратура, програмне забезпечення,

персонал).

Природні загрози.

-

Стихійні лиха (урагани, повені, землетруси, цунамі, пожежі,

виверження вулканів, снігові лавини, селеві потоки тощо). Загрози цієї групи

пов'язані з прямим фізичним впливом на елементи КС і системи забезпечення

(водо, тепло, електропостачання) і ведуть до порушення роботи КС та фізичного

винищення систем забезпечення, обслуговуючого персоналу, засобів обробки та

передачі даних, носіїв інформації.

-

Магнітні бурі, електромагнітний вплив на магнітні носії інформації,

електронні засоби обробки і передачі даних та ін., можуть привести до відмов і

збоїв апаратури, перекручення чи знищення інформації, помилок персоналу.

-

Радіоактивні випромінювання і опади. Ці загрози аналогічні за

наслідками загрозам попередньої підгрупи і, крім того, ведуть до захворювань

персоналу.

Технічні загрози.

Загрози цієї групи пов'язані

з надійністю технічних засобів обробки інформації і систем забезпечення КС:

-

Відключення або коливання електроживлення та інших засобів

забезпечення ведуть до втрат інформації, виходу з ладу засобів обробки та

порушень в управлінні об'єктами в керуючих КС.

-

Відмови і збої засобів обробки пов'язані з надійністю роботи

апаратно-програмних засобів і ведуть до спотворення і втрат інформацією,

порушення управління об'єктами.

Ненавмисні загрози.

Вони пов'язані з діями

вчинюваними людьми випадково, через незнання, неуважності або недбалості, з

цікавості, але без злого умислу:

-

Ненавмисні дії, що призводять до часткового або повної відмови

системи або руйнування апаратних, програмних, інформаційних ресурсів системи

(ненавмисна псування устаткування, видалення, спотворення файлів з важливою

інформацією або програм, у тому числі системних і т.п.);

-

Неправомірне відключення устаткування або зміна режимів роботи

пристроїв і програм;

-

Ненавмисне псування носіїв інформації;

-

Запуск технологічних програм, здатних при некомпетентному

використанні викликати втрату працездатності системи (зависання або зациклення)

або здійснюють незворотні зміни в системі (форматування або реструктуризацію

носіїв інформації, видалення даних тощо);

-

Нелегальне впровадження та використання несанкціонованих та

заборонених програм (ігрових, навчальних, технологічних та інше, що не є

необхідними для виконання порушником своїх службових обов'язків) з подальшим необґрунтованим

витрачанням ресурсів (завантаження процесора, захоплення оперативної пам'яті і

пам'яті на зовнішніх носіях тощо);

-

Зараження комп'ютера вірусами або їхнє розповсюдження;

-

Необережні дії, що призводять до розголошення конфіденційної

інформації, або роблять її загальнодоступною;

-

Розголошення, передача або втрата атрибутів розмежування доступу

(паролів, ключів шифрування та інших засобів ідентифікації);

-

Проектування архітектури системи, технології обробки даних,

розробка прикладних програм, з можливостями, які створюють небезпеку для

працездатності системи і збереженню інформації;

-

Вхід в систему в обхід засобів захисту (завантаження сторонньої

операційної системи зі зовнішніх носіїв: Flash-пам´яті, CD-диска, дискети

і т.п.);

-

Некомпетентне використання, налаштування або неправомірне

вимкнення засобів захисту персоналом служби безпеки;

-

Пересилання даних без використання засобів захисту, зокрема

шифрування;

-

Введення помилкових даних;

-

Ненавмисне пошкодження каналів зв'язку.

Навмисні загрози.

Це дії людей здійснюються

навмисне для дезорганізації роботи системи, виведення системи з ладу,

проникнення в систему і несанкціонованого доступу до інформації:

-

Фізичне руйнування системи (шляхом вибуху, підпалу і т.п.) або

виведення з ладу всіх або окремих найбільш важливих компонентів КС (пристроїв,

носіїв важливої системної інформації, осіб з числа персоналу і

т.п.);

-

Відключення або виведення з ладу підсистем забезпечення

функціонування обчислювальних систем (електроживлення, охолодження і вентиляції,

ліній зв'язку і т.п.);

-

Дії по дезорганізації функціонування системи (зміна режимів роботи

пристроїв або програм, страйк, саботаж персоналу, постановка потужних активних

радіозавад на частотах роботи пристроїв системи і т.п.);

-

Впровадження агентів до числа персоналу системи (в тому числі,

можливо, і в адміністративну групу, відповідальну за безпеку);

-

Вербовка (шляхом підкупу, шантажу тощо) персоналу або окремих

користувачів, що мають певні повноваження;

-

Застосування підслуховуючих пристроїв, дистанційна фото та

відеозйомка тощо;

-

Перехоплення побічних електромагнітних, акустичних та інших

випромінювань пристроїв та ліній зв'язку, а також наведень активних

випромінювань на допоміжні технічні засоби, що безпосередньо не беруть участь в

обробці інформації (телефонні лінії, мережі живлення, опалення тощо);

-

Перехоплення даних, переданих по каналах зв'язку, та їх аналіз з

метою з'ясування протоколів обміну, правил входження в зв'язок і авторизації

користувача і наступних спроб їх систематизації для проникнення в систему;

-

Розкрадання носіїв інформації (магнітних дисків, стрічок,

запам'ятовуючих пристроїв і цілих ПК);

-

Несанкціоноване копіювання носіїв інформації;

-

Розкрадання виробничих відходів (роздруківок, записів, списаних

носіїв інформації тощо);

-

Читання залишкової інформації з оперативної пам'яті і з зовнішніх

запам'ятовуючих пристроїв;

-

Читання інформації з областей оперативної пам'яті, що

використовуються операційною системою (в тому числі підсистемою захисту) або

іншими користувачами, в асинхронному режим використовуючи недоліки мультізадачних

операційних систем і систем програмування;

-

Незаконне отримання паролів та інших реквізитів доступу

(агентурним шляхом, використовуючи халатність користувачів, шляхом підбору,

шляхом імітації інтерфейсу системи і т.д.) з подальшою маскуванням під

зареєстрованого користувача;

-

Несанкціоноване використання терміналів користувачів, що мають

унікальні фізичні характеристики, такі як номер робочої станції в мережі,

фізичну адресу, адресу в системі зв'язку, апаратний блок кодування і т.п.;

-

Розтин шифрів криптозахисту інформації;

-

Впровадження апаратних спецвкладень, програмних

"закладок" і "вірусів" ("троянських коней" і

"жучків"), тобто таких ділянок програм, які не потрібні для

здійснення заявлених функцій, але дозволяють долати систему захисту, таємно і

незаконно здійснювати доступ до системних ресурсів з метою реєстрації і

передачі критичної інформації чи дезорганізації функціонування системи;

-

Незаконне підключення до ліній зв'язку з метою роботи "між

рядків", з використанням пауз в діях законного користувача від його імені

з наступним введенням помилкових повідомлень або модифікацією переданих

повідомлень;

-

Незаконне підключення до ліній зв'язку з метою прямий підміни

законного користувача шляхом його фізичного відключення після входу в систему і

успішної автентифікації з подальшим введенням дезінформації та нав'язуванням

помилкових повідомлень.

-

Найчастіше для досягнення поставленої мети зловмисник використовує

не один, а деяку сукупність з перерахованих вище шляхів.

Підбиваючи

підсумки вищезазначеного можна зробити висновок, що штучні загрози є найбільш

небезпечними, оскільки вони спричинені людською діяльністю.

Протистояти загрозам безпеки

інформації в комп'ютерних системах вдається завдяки створенню комплексної системи захисту. Вона включає в

себе наступні методи: правові методи захисту; організаційні методи захисту;

методи захисту від випадкових загроз; методи захисту від традиційного

шпигунства і диверсій; методи захисту від електромагнітних випромінювань;

методи захисту від несанкціонованого доступу; криптографічні методи захисту;

методи захисту від комп'ютерних вірусів. Серед методів захисту є й

універсальні, які є базовими при створенні будь-якої системи захисту. Це, перш

за все, правові методи захисту інформації, які служать основою побудови та

використання системи захисту будь-якого призначення. До числа універсальних

методів можна віднести і організаційні методи, які використовуються в будь-якій

системі захисту без виключень і, як правило, забезпечують захист від декількох

погроз. Тому тільки побудова комплексної системи захисту із застосуванням усіх

можливих засобів може гарантувати належний рівень інформаційної безпеки.