А.В.

Сагун, Ромащенко Р.М., Обіход Ю. Ю.

Черкаський

державний технологічний університет, Україна

Оцінка ризиків інформаційної безпеки для підприємств

малого та середнього бізнесу

Вступ. При побудові або покращенні системи інформаційного

аудиту на підприємствах малого (МБ) та середнього бізнесу (СБ) [1] виникає актуальна

наукова задача по розробці методики проведення оцінки ризиків інформаційної

безпеки (ІБ).

Виклад основного матеріалу. Відповідно до

вимог нормативного документу ISO/IEC

27001 узагальнений алгоритм проведення оцінки ризиків ІБ на підприємствах МБ та

СБ виглядає: 1) ідентифікація інформаційних

активів; 2) визначення ризиків невідповідності

вимогам законодавства в галузі ІБ;

3) синтез моделі загроз ІБ; 4) кількісне визначення ризиків; 5) визначення

допустимого рівня ризиків. При

проведенні аналізу всіх вимог через аудит системи менеджменту ІБ у

відповідності до опитувальника [2], загрозам присвоюється значення «true»(1). Значення обчислюються за виразом: ![]() , де

, де ![]() – одиничний

критерій виконання. Далі обчислюється сумарний показник і порівнюється з

таблицею 1.

– одиничний

критерій виконання. Далі обчислюється сумарний показник і порівнюється з

таблицею 1.

Таблиця 1. Рівень ризику невідповідності сумарного ризику вимогам системи

|

Сума виконаних вимог |

Індекс ризику невідповідності вимогам стандарту |

|

40-51 |

0,01 |

|

27-39 |

0,25 |

|

>26 |

0,5 |

|

=0 |

0.9 |

При завершенні аналізу визначається рівень ризику невідповідності вимогам

системи менеджменту ІБ вимогам ISO/IEC 27001 та [4]

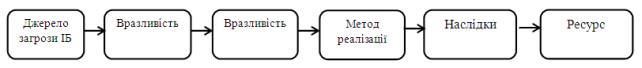

(рис.1):

Рис.1. Схема визначення ризиків невідповідності

вимогам ISO/IEC 27001

Створення

переліку актуальних загроз здійснюється з використанням теорії графів. Повний

перелік загроз безпеці ІБ є графом виду: ![]() , де

, де ![]() – множина

вершин графа

– множина

вершин графа ![]() ;

; ![]() – множина дуг

графа

– множина дуг

графа ![]() впорядкованих

пар вершин

впорядкованих

пар вершин ![]() . Початком графу є вершина

. Початком графу є вершина ![]() , закінченням – вершина

, закінченням – вершина ![]() . Вершини

графа є характеристиками загроз, які поділяються за рівнями в рамках

класифікації. Параметр

. Вершини

графа є характеристиками загроз, які поділяються за рівнями в рамках

класифікації. Параметр ![]() характеризує кількість критеріїв класифікації,

характеризує кількість критеріїв класифікації, ![]() – кількість ознак даного критерія. Можна визначити множину

– кількість ознак даного критерія. Можна визначити множину ![]() , для

, для ![]() множиною властивостей загроз ІБ на базі даних таблиці

2. Для категорії «Метод реалізації» показано

в таблиці 2.

множиною властивостей загроз ІБ на базі даних таблиці

2. Для категорії «Метод реалізації» показано

в таблиці 2.

Таблиця 2. Множина властивостей загроз безпеці

|

Рівень |

Назва

категорії |

Позначення |

|

3 |

Метод

реалізації |

|

|

3.1 |

Втрата,

крадіжка, несанкціоноване копіювання та переміщення документів |

|

|

3.2 |

Пошук та

копіювання документів про інформаційну систему та засоби її захисту сторонніми

особами |

|

|

3.3 |

Користування

ПК із залишеними активними сеансами та створення умов до цього |

|

|

3.4 |

Підбір

пароля |

|

|

3.5 |

Інші

методи реалізації |

|

Для кожної

під категорії з множини властивостей загроз

таблиці 2 можна виділити окремий елемент підмножини, зокрема, ![]() . Даний компонент є методом реалізації підбора пароля

на сервері тощо.

. Даний компонент є методом реалізації підбора пароля

на сервері тощо.

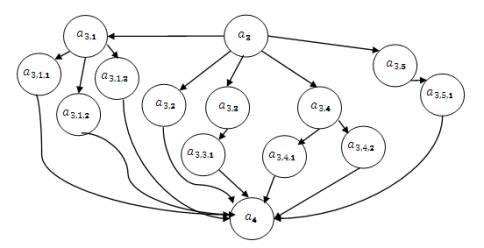

Приймаючи до уваги вищевикладені принци синтезу та множину властивостей, у

відповідності до яких проведемо синтез моделі загроз ІБ для вершин від (рис.2):

Рис.2. Формування переліку актуальних загроз

На основі

графу (рис.2) побудується повна матрицю загроз ІБ. Кількісна оцінка загроз безпеці

інформації будується як результат визначення найбільш ймовірних загроз з

загального переліку.

Висновки.

Застосування ISO/IEC 27001 дає змогу побудувати повну матрицю

загроз ІБ, створивши механізм кількісної оцінки ризиків ІБ, що дає

можливість визначити та керувати ризиками ІБ в умовах МБ та СБ.

Література:

1.

Малий та середній бізнес.

Невеличкий лікбез для можновладців. [Електронний ресурс]. – Режим доступу: http://vgolos.com.ua/blogs/malyy_ta_seredniy_biznes_nevelychkyy_likbez_dlya_mozhnovladtsiv_112967.html?print

– 01.02.2015.

2.

Bridge Point. Information Security. – [Електронний ресурс]. – Режим доступу:

http://bridgepoint.com.au – 04.02.2015.

3.

Журнал «Das–Management» Выпуск №3 /07-09/2011 [Електронний ресурс]. – Режим

доступу http://das-management.info/ index.php?nmp=02new_031jul – 03.02.2015.

4.

Нормативная база. Закон України «Про електронні документи та електронний документообіг» [Електронний ресурс]. – Режим доступу: http://tobiss.com.ua/ru/faq/zakon/ – 04.02.2015.