Шведай Е.К.

Національний гірничий університет, Україна

Засоби моніторингу розподілених обчислювальних

мереж Metropolitan area network

В даний час розвиток комп'ютерних мереж

впливає на більшість сфер економічної діяльності. Значна кількість підприємств

та організацій по всьому світу використовують комп'ютерні мережі для керування

виробничими процесами і персоналом, розподілу ресурсів та підключення

віддалених користувачів до мережі Internet. Це дає їм ряд очевидних переваг -

прискорення виробничих процесів, підвищення мобільності і оперативності доступу

до інформації та послуг, можливість віддаленого управління банківськими

рахунками, замовлення і оплати товарів і послуг. Це

зумовило значне зростання вартості інформації, циркулюючої в комп'ютерних

мережах.

Дана стаття присвячена висвітленню проблем

моніторингу та виявленню вразливостей обчислювальних комп'ютерних мереж масштабу міста.

Відзначимо, що в останнє десятиліття існує

тенденція об'єднання локальних обчислювальних мереж кількох районів в межах

одного міста в єдину комп'ютерну мережу типу Metropolitan Area Network (MAN). З

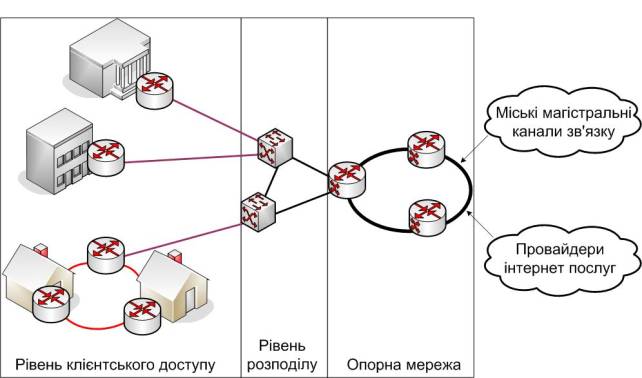

точки зору архітектури міська мережа являє собою ієрархічну модель,

функціонально розподілену за рівнями доступу (рисунок 1):

·

Опорна мережа, що

представляє собою міську магістраль, яка об'єднує в собі вузли рівня розподілу.

На даному рівні відбувається високошвидкісна маршрутизація/комутація трафіку, а

також апаратне і канальне резервування;

·

Рівень розподілу, який виконує єднальну функцію між рівнем доступу та

магістраллю;

·

Рівень клієнтського доступу, який здійснює фізичну концентрацію

абонентських ліній міської мережі.

Рисунок 1 – Ієрархічна

модель мережі Metropolitan Area Network

Забезпечення

працездатності мереж даного масштабу, а також працездатності функціонуючих в них

інформаційних систем, залежить не тільки від надійності використовуваної

апаратури, але і від здатності мережі протистояти цілеспрямованим діям, які

спрямовані на порушення її роботи. У

зв'язку з цим актуальним завданням на сьогоднішній день є забезпечення інформаційної

безпеки комп'ютерних мереж даного масштабу.

Відзначимо, що в мережах Metropolitan Area

Network існує проблема виявлення вразливостей мережі. У зв'язку зі

складністю інфраструктури мереж даного масштабу, постійним зростанням

вразливостей програмного забезпечення при реалізації системи захисту мережі

адміністратори безпеки втрачають з уваги багато загроз, кожна з яких може стати

причиною успішної атаки на інформаційну систему.

Рішенням цієї

проблеми є застосування таких засобів моніторингу, здатних реалізовувати

виявлення вразливостей в мережах Metropolitan Area Network в автоматичному режимі. До таких засобів моніторингу відносяться системи аналізу захищеності.

Системи

аналізу захищеності досліджують налаштування елементів захисту операційних

систем робочих станцій і серверів, аналізують топологію мережі, шукають

незахищені мережеві з'єднання, досліджують налаштування міжмережевих екранів. В

результаті аналізу системи аналізу захищеності формують звіт, який

направляється адміністратору безпеки і містить опис виявлених вразливостей і

рекомендації щодо їх усунення. Дані

системи дозволяють значно знизити ризик наявності невиявленних загроз у системі

захисту міських мереж. Враховуючи складність інформаційної інфраструктури MAN

наявність системи аналізу захищеності є необхідним елементом в роботі по

забезпеченню інформаційної безпеки мережі. Дані системи реалізують механізм

захисту - виявлення вразливостей до здійснення атаки. Прикладом таких систем є мережевий

сканер безпеки XSpider.

Також відзначимо, що у мережах

даного типу існують проблеми виявлення

комп'ютерних атак. Найбільш розповсюдженими атаками в

мережах даного типу є поширення шкідливих програм, таких як віруси, троянські

коні та інше шкідливе програмне забезпечення.

Відзначимо, що до сучасних засобів

моніторингу комп'ютерних атак відносяться аналізатори трафіку, такі як сніфери і системи виявлення атак.

Сніфери являють собою системи, призначені для моніторингу та подальшого

аналізу даних, які передаються в рамках того сегменту мережі, де вони встановлені.

Дані системи можуть бути реалізовані як програмно, так і у вигляді апаратних

схем з вбудованим програмним забезпеченням. Сніфери переводять мережний адаптер комп'ютера, на якому вони встановлені, в

так званий «режимі прослуховування» (Promiscuous mode). Даний режим дозволяє мережевому адаптеру

отримувати трафік, який циркулює в рамках того

мережевого сегмента, де встановлений сніфер. Після захоплення трафіку відбувається його

декодування і детальний аналіз. Прикладом таких систем є пакетний сніфер Wireshark.

Істотним недоліком даних системи є те, що аналіз трафіку адміністратором безпеки здійснюється практично вручну із застосуванням лише найпростіших засобів автоматизації, таких як аналіз протоколів. У

зв'язку з цим дані системи не підходять для

моніторингу великих обсягів трафіку мереж масштабу міста.

Рішенням цієї проблеми є застосування

засобів моніторингу, здатних аналізувати трафік великого об'єму в режимі

реального часу. До таких засобів моніторингу відносяться системи виявлення атак.

Системи виявлення атак здійснюють аналіз системних журналів операційної системи і програмного забезпечення, а також аналіз мережевого трафіку в реальному режимі

часу. Дані системи досліджують різні події в мережі, такі як запуск програм, спроби доступу до даних, спроби мережевих з'єднань.

Системи виявлення атак використовують списки відомих вразливостей і аналізують

події на предмет порівняння з цими вразливостями. У разі виявлення підозрілої діяльності будь-якого вузла мережі дані

системи висилають тривожне повідомлення адміністратору безпеки про активність

вузла, надсилають попередження самому вузлу, а також можуть блокувати його діяльність. Однією з таких систем є

система виявлення атак Snort.

Розробка Snort почалася в 1998 році Мартіном Рошем (Martin Roesch) як мережевої системи виявлення

атак. Дана система має два режими роботи:

·

режим пакетного сніфера;

·

режим мережевого

виявлення атак.

У режимі пакетного сніфера Snort працює як

звичайний сніфер пакетів, що передаються по мережі. Після захоплення пакетів з

мережі Snort зберігає інформацію про отримані пакети в лог-файлі, а також відображає її на консолі керування адміністратора

безпеки.

У режимі мережевого виявлення атак система

Snort застосовує правила, описані в сигнатурах атак, до всіх пакетів, що

приймаються

системою. Якщо пакет збігається з

будь-яким описаним раніше правилом, тоді проводиться запис інформації про даний пакет в

лог-файл системи. При цьому відбувається генерація тривожного повідомлення з

подальшим виведенням його на консоль управління. У випадку, якщо пакет не

збігається з жодним правилом, тоді він відкидається і аналізується наступний пакет. При цьому запис інформації про даний пакет в лог-файл системи не здійснюється.

Однак слід

зазначити, що на сучасному етапі розвитку мереж Metropolitan Area Network системи виявлення атак

застосовуються лише на рівні шлюзів провайдерів, що надають послуги доступу до

мережі Internet. У зв'язку з цим питання виявлення комп’ютерних атак на рівні

клієнтського доступу залишається відкритим.

Таким чином, можна

зробити висновок, що для своєчасного реагування на загрози інформаційної

безпеки в мережах масштабу міста найкращим виходом буде застосування комбінації

засобів моніторингу, таких як системи аналізу захищеності і системи виявлення

атак. Використання систем аналізу захищеності дозволить не тільки усунути

вразливості, які можуть призвести до реалізації загрози, але й проаналізувати

умови, які призводять до появи вразливостей. Використання систем виявлення атак

на рівні клієнтського доступу мереж Metropolitan Area Network дозволить своєчасно виявляти комп’ютерні атаки на данному рівні.

Література:

1. Minh Huynh, Prasant Mohapatra

- Metropolitan Ethernet Network: A Move from LAN to MAN, 2007.

2. MEF “Metro

Ethernet Networks – A Technical Overview”. Електронний

ресурс / Спосіб доступу: URL: http://www.metroethernetforum.org

3. Система виявлення атак Snort. Електронний ресурс / Спосіб доступу: URL:

http://www.snort.org/

4. Мережи Ethernet

масштабу міста: проблеми та рішення. Електронний ресурс / Спосіб доступу: URL: http://www.krmagazine.ru/?archive/48/article6

5. MetroEthernet. Електронний ресурс / Спосіб доступу: URL: http://www.microtest.ru/hardware/networking/1047/