Современные

информационные технологии/4. Информационная безопасность

Юрчак Анна Константиновна

Национальный Горный Университет, Украина

Обнаружение DDoS-атак с

использованием методов интеллектуального анализа данных

В последнее время вероятность

реализации DDoS-атак увеличивается, поэтому надлежащие механизмы быстрого

обнаружение и реагирования носят неотложный характер. К сожалению, существующие

механизмы безопасности не обеспечивают достаточной защиты от данного типа атак

[1], или способны защитить только от конкретных DDoS-атак. Очень важным

является анализ основных особенностей и свойств данных атак, так как существуют

различные механизмы их реализации.

Распределённые атаки

типа «отказ в обслуживании» или DDoS-атаки являются крупномасштабными атаками, запущенными

одновременно с большого числа зараженных хостов, называемых ”зомби” и объединенных в бот-сеть, представляют серьезную угрозу для услуг

интернет.

Схематично это можно представить следующим

образом: на атакуемый хост одновременно с множества компьютеров обрушивается

огромное количество т.н. "ложных" запросов (бессмысленных или

сформированных в неправильном формате). В итоге он вынужден затрачивать все

свои ресурсы на обработку этих запросов DDoS атаки, что приводит к невозможности

обслуживания обычных пользователей или к полному обвалу системы.

Как правило, в большинстве случаев мы имеем

дело с трехуровневой архитектурой DDoS атак,

которую называют кластером DDoS. Это иерархическая структура, которая включает:

одну или несколько управляющих консолей; т.н. главные компьютеры (они получают

сигнал о начале с управляющей консоли); компьютеры-агенты ("зомби"),

с которых непосредственно атакуется жертва.

В течение многих лет DoS-

и DDoS-атаки не привлекали значительного внимания, так как

относились к разряду „нишевых” атак. Эта ситуация существенно изменилась в 2011

году, когда хакерская группа Anonymous выбрала DoS-

и DDoS-атаки в качестве основного метода достижения своих целей.

Впечатляющие результаты атак Anonymous превратили подобные

атаки в основной метод злоумышленников, сделав их хорошо известными и

широкодоступными не только для сообщества специалистов в области информационной

безопасности, но и для большого круга пользователей [2].

Несмотря на то, что

активность этой группы в 2012 году снизилась, они создали прецедент. Множество

групп злоумышленников к настоящему времени приняли DoS/DDoS-атаки

на вооружение – возможности таких атак привлекли внимание хакеров –

политических активистов, финансово заинтересованных преступных организаций и

даже правительств. К сожалению, это означает, что DoS/DDoS-атаки

останутся заметной и постоянной угрозой и в дальнейшем.

В 2013 году DDoS-атаки остались популярным

средством решения сетевых и офлайновых конфликтов. В последнее время мощность

DDoS значительно увеличилась. По информации компании Prolexic Technologies за

II кв. 2013 года, средний поток трафика при DDoS-атаке составляет 47,4 млн

пакетов в секунду, что на 1655% больше, чем во II кв. 2012 года. Средняя

пропускная способность увеличилась на 925% и равняется теперь 49,24 Гбит/с [3].

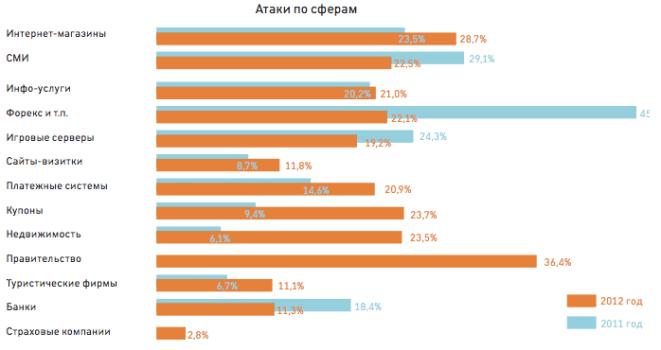

Жертвами DDoS-атак

становятся компании всех секторов экономики, а с прошлого года — даже

правительственные сайты (статистика Highloadlab) [4].

Чтобы остановить

современные атаки, предприятиям необходимо изменить свой подход к методам

защиты. Ранее методы защиты включали подготовку к атаке – развёртывание

защитных систем и установку решений, снижающих последствия при инцидентах

безопасности и.т.д. После атаки проводились расследования, делались выводы и

вносились улучшений для противодействия следующей атаке. Этого было достаточно,

пока атаки были непродолжительными по времени.

Теперь, когда

последовательность атак продолжается в течение дней или недель, предприятиям

необходимо иметь стратегию активного поведения во время атаки. Наиболее важный

компонент для ее осуществления – выделенная команда экспертов, которые смогут

не только динамично реагировать во время атаки, но также предпринимать

контрмеры для того, чтобы остановить атаку и затем вынести уроки на будущее из

собранной информации [2].

Но постоянно держать

высококвалифицированных специалистов только для слежения за трафиком для

предотвращения DoS-атак неразумно. Но применить знания эксперта можно и без

непосредственного его присутствия. Это можно сделать, используя один из методов

интеллектуального анализа данных (ИАД) - нейросетевые технологии. Нейросети как

раз и предназначены для решения таких сложноформализуемых задач, как

классификация и распознавание образов, диагностика, прогнозирование. Уже

достаточно давно существуют программы,

прогнозирующие ситуацию на фондовом рынке, выявляющие факторы, более всего

влияющие на прибыль, или уж хотя бы предсказывающие курс доллара. Такие

программы, при условии корректной разработки и использования, способны

действительно успешно предсказывать «будущее».

Нейронная сеть сама по себе не способна

выполнять какие-либо задачи. Для начала ее необходимо правильно спроектировать

и обучить. Обучением занимается эксперт, «передавая» знания сети и контролируя

их «получение». Это довольно тонкий процесс, выполняемый при содействии

специалиста соответствующего профиля – инженера по знаниям [2].

К методам и алгоритмам ИАД, также

называемых Data Mining, относятся следующие: искусственные нейронные сети,

деревья решений, искусственные

иммунные системы, символьные

правила, методы ближайшего соседа и k-ближайшего соседа, метод опорных

векторов, байесовские сети, линейная регрессия, корреляционно-регрессионный

анализ; иерархические методы кластерного анализа, неиерархические методы

кластерного анализа, в том числе алгоритмы k-средних и k-медианы, методы поиска

ассоциативных правил, в том числе алгоритм Apriori, метод ограниченного

перебора, эволюционное программирование и генетические алгоритмы, иммунокомпьютинг, разнообразные методы визуализации данных

и множество других методов.

В последнее время часто

применяются попытки реализовать механизмы иммунной системы человека в

вычислительной среде, такие, как отрицательный отбор и клональная селекция.

Существуют как простые подходы, использующие один аспект иммунного ответа, так

и более сложные, имитирующие несколько механизмов человеческого иммунитета [5].

Иммунокомпьютинг –

концепция машинного обучения, основанная на моделировании взаимодействия

протеинов. Ключевой моделью является формальная иммунная сеть. Данный подход

применяется как для обнаружения сетевых атак в широком смысле, так и для

обнаружения более специфических атак, например, направленных на web-сервер [6].

Интеллектуальный анализ

данных становится устойчивой технологией в различных сферах деятельности,

например при прогнозировании успеха маркетинговой компании с помощью

статистических данных, а так же при анализе моделей сетевого трафика для обнаружения

аномалий. С этой точки зрения, данный подход приобретает все большее значение в

области DDoS-атак.

Отсюда ключевая идея

заключается в использовании методов интеллектуального анализа данных для

построения математических моделей, основанных на анализе активности

пользователей и программ в системе во время атак, которые могут стать сильным

инструментом обнаружения и предотвращения DDoS-атак. Интеллектуальный анализ данных, по сути своей, является

нахождением определённой модели. Разработчики ИАД с помощью специализированного

программного обеспечения находят закономерности (и нарушения) в больших и

сложных наборах данных. Приложения ИАД – это программные продукты, которые

позволяют извлекать из данных

неявную и неструктурированную информацию и представлять ее в виде, пригодном

для использования.

В последнее время, ИАД

стал важным компонентом в профилактике DDoS-атак. Различные подходы

интеллектуального анализа данных, такие как классификация, ИНС, поиск ассоциативных правил, кластеризация

являются лишь несколькими методами, часто используемыми для анализа сетевого

трафика или данных для получения знаний, которые помогают в борьбе с

вторжениями.

Методы Data Mining так же применяются для решения

одной из задач обеспечения компьютерной безопасности – задачи выявления

вторжений в компьютерных системах. Поскольку традиционные сигнатурные методы не

обеспечивают должного уровня защиты, использование методов Data Mining в СОВ (Система

Обнаружений вторжений - Intrusion Detection Systems - IDS) является активно развивающимся направлением.

Обнаружение вторжений - это

процесс наблюдения за событиями, происходящими в компьютерной системе или сети,

и их анализа в целях исключения нарушений соответствующих политик безопасности.

Методы обнаружения вторжений могут быть классифицированы как обнаружение

нарушений и обнаружения аномалий.

Системы обнаружения

нарушений (misuse detection), например, такие как IDIOT

[Kumar and Spafford, 1995] [7] и STAT [Ilgun et.al.,

1995] [8],

используют описания атак («сигнатуры»), а в процессе обнаружения используют ИАД методы классификации. Основное преимущество

систем обнаружения злоупотреблений состоит в том, что они сосредотачиваются на

анализе проверяемых данных и обычно порождают очень мало ложных тревог. Главный

недостаток систем обнаружения нарушений связан с тем, что они могут определять

только известные атаки, для которых существуют определенная сигнатура. По мере

обнаружения новых атак разработчики должны строить соответствующие им модели,

добавляя их к базе сигнатур.

Система обнаружения

аномалий (anomaly

detection),

например IDES [Lunt et. al., 1992] [9], сигнализируют об

значительных изменениях, используя модели предполагаемого поведения

пользователей и приложений, а

в процессе обнаружения используют ИАД методы поиска исключений, интерпретируя отклонение

от «нормального» поведения как потенциальное нарушение защиты. Главное

преимущество систем обнаружения аномалий заключается в том, что они могут

выявлять ранее неизвестные атаки. Определив, что такое «нормальное» поведение,

можно обнаружить любое нарушение, вне зависимости от того, предусмотрено оно

моделью потенциальных угроз или нет. Но это одновременно является и минусом,

так как любая активность, которая хоть немного будет отличаться от

«нормальной», будет помечена как подозрительная.

DDoS-атаки являются

достаточно сложными методами нападения на компьютерные сети. Сама природа

атаки делает её вполне законной в сети.

В настоящее время данные атаки наиболее популярны, так как позволяют довести до

„отказа” практически любую систему, не оставляя юридически значимых улик. В

свою очередь, потеря сетевых ресурсов стоит денег, задерживает работу, и

прерывает связь между правовыми пользователями сети. Катастрофические

последствия DDoS-атак делают важным принятие эффективных решений. И, конечно

же, внедряемые меры по обеспечению безопасности должны быть направлены на выявление,

предотвращение, а так же смягчение

последствий DDoS-атак данного типа атак.

Литература:

1.

АНАЛИТИЧЕСКИЙ МАТЕРИАЛ, БОРЬБА С АТАКАМИ DdoS, CISCO [Офиц. сайт]

- URL:http://www.cisco.com/web/RU/products/ps5887/products_white_paper0900aecd8011e927_.html#2

2.

Современные DDoS-атаки, [Электронный

ресурс] - URL: http://www.antimalware.ru/analytics/DDoS_protection_Radware_Attack_Mitigation_System

3. KNOWLEDGE

CENTER, Attack Report [Электронный ресурс] - URL:

http://www.prolexic.com/knowledge-center-ddos-attack-report-2013-q2.html

4. Новая волна

DDoS-атак в Рунете, Хакер [Электронный

ресурс] - URL: http://www.xakep.ru/post/61062/default.asp?utm_source=dlvr.it&utm_medium=twitter

5.

Котов В. Д. Система обнаружения вторжений на основе технологий

искусственных иммунных систем // Интеллектуальные системы управления. М:

Машиностроение, 2010. 544 с. C. 525–535.

6.

Блюм В. С. Информатизация здравоохранения и

иммунокомпьютинг. Математическая морфология. Электронный математический и

медико-биологический журнал, (том 6

выпуск 4 2008)

7. S.

Kumar and

E. H.

Spafford. “A

software architecture

to support

misuse intrusion detection”.

In Proceedings

of the 18th National Information

Security Conference,pages 194–204, 1995.

8.

K.

Ilgun, R. A.

Kemmerer, and P.

A. Porras. “State

transition analysis: A

rulebased intrusion detection

approach”. IEEE Transactions on

Software Engineering, 21(3):181–199, March 1995

9. T.

Lunt, A. Tamaru, F. Gilham, R. Jagannathan, P. Neumann, H. Javitz, A. Valdes,

and T. Garvey. “A

real-time intrusion detection

expert system (IDES)”

- final technical report. Technical report, Computer Science Laboratory,

SRI International, Menlo Park,

California, February 1992.