Інформаційно-аналітична система виявлення мережевих атак

Бєлов К.Е.,

Цибко О.М., Тазетдінов В.А.

Київський національний університет технологій

та дизайну

Розглядаються проблеми захисту від мережевих атак.

Виконано аналіз інформаційної безпеки мереж, досліджено методологію виявлення

атак, визначено перспективи розвитку систем захисту від мережевих атак та

описано реалізацію інформаційно-аналітичної системи виявлення атак.

The problems of

protection against network attacks are considered. The analysis of information

security networks, research

methodology of attack detection perspectives of development of systems to protect against network attacks

and described the implementation of information-analytical system for detecting attacks.

Вступ

Виявлення вторгнень

залишається областю активних досліджень вже протягом трьох десятиліть.

Вважається, що такий напрям започаткував Джеймс Андерсон в 1980 р. статтею "Моніторинг погроз

комп'ютерній безпеці". В 1987 р. цей напрям був розвинений публікацією

статті "Про модель виявлення вторгнення" Дороті Деннінг. Вона

забезпечила методологічний підхід, що надихнув багато дослідників і що заклав

основу для створення комерційних продуктів в області виявлення вторгнень [1].

Зазвичай системи

захисту мережі та антивірусні програми будуються за таким принципом: інформація про нові віруси

заноситься в базу даних (сигнатур) такої системи. Але часу реагування на

загрозу в такому випадку недостатньо. Поки дані про новий вірус будуть

редагуватись - велику кількість

комп’ютерів вже буде заражено. Альтернативою таким програмним продуктам є використання менш відомого методу виявлення вторгнень - статистичне

(або засноване на поведінці) виявлення аномалій [4].

Метою цієї роботи є впровадження систем виявлення атак, що

дозволяють своєчасно виявляти і блокувати атаки порушників, несанкціонований доступ, використання і модифікацію програмного

забезпечення, незаконне втручання в інформаційне життя кожного користувача

комп’ютерних мереж.

Розробка статистичного

алгоритму виявлення атак.

Моделювання системи

Відмова від

обслуговування (англ. DoS - Denial-of-service) — напад на комп'ютерну систему з наміром

зробити комп'ютерні ресурси недоступними до користувачів. Одним з поширеніших

методів нападу є насичення атакованого комп'ютера або мережевого устаткування

великою кількістю зовнішніх запитів (часто безглуздих або невірно сформованих)

так, що атаковане устаткування не може відповісти її користувачам, або

відповідає так повільно, що стає фактично недоступним [2].

При аналізі

можливих методів реалізації атак типу «відмова в обслуговуванні», був

розроблений алгоритм виявлення шкідливих IP-адрес, на основі еталонної

завантаженості сервера. Роботу алгоритму розділено на два етапи:

1) збирання й аналіз статистики еталонної завантаженості сервера;

2)

виявлення

атак і корегування еталонної моделі.

Алгоритм системи

виявлення атак показаний на рис. 1.

Рисунок 1 - Алгоритм системи

виявлення атак

На першому етапі

перехоплюються всі пакети, що прийшли на обраний мережний інтерфейс сервера, і

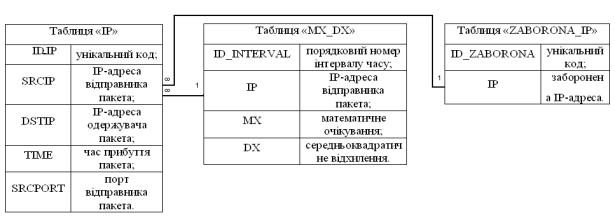

зберігають інформацію в таблиці бази даних (рис. 2).

Рисунок 2 – Схема даних БД ІАСВМА

На першому етапі для

кожного кванту часу проводиться підрахунок пакетів від кожної IP-адреси по

кожному протоколу, після чого дані заносяться в тимчасову таблицю. Далі

розраховується математичне очікування й середньоквадратичне відхилення по

IP-адресах за півгодинний інтервал часу й заносяться в таблицю, що і буде

еталонною.

На другому етапі -

виявлення атак, так само як і на першому перехоплюються всі пакети, що

надійшли, й інформація про пакети записується в таблицю. По завершенні кванту

часу проводиться підрахунок пакетів від кожної IP-адреси й максимальний

відсоток кількості однакових пакетів для кожної IP-адреси від загальної

кількості присланих їм пакетів за розглянутий період часу. Результати обчислень

заносяться в тимчасову таблицю.

Нове спостереження

є анормальним і розглядається як атака, якщо воно не укладається в границях

довірчого інтервалу:

![]() ,

,

де k - кількість пакетів від аналізованої

IP-адреси;

m - математичне очікування для даного

інтервалу часу й аналізованої IP-адреси;

s - середньоквадратичне відхилення для даного

інтервалу часу й аналізованої IP-адреси;

d - довірчий коефіцієнт, обраний у

настроюваннях інформаційно-аналітичної системи виявлення атак.

Якщо загальна

кількість прийнятих пакетів більше обраної в настроюваннях граничної величини,

то небезпечними вважаються IP-адреси з максимальною інтенсивністю.

При виявленні атаки передбачено кілька

варіантів відповідних дій системи: виведення повідомлення про виявлену атаку та

занесення небезпечної IP-адреси в спеціальну таблицю бази даних, з наступним

фільтруванням пакетів від всіх адрес із цієї таблиці.

Статистична система працює за принципом

виявлення атак і корегування еталонної моделі.

Для програмної реалізації системи використовувались

такі програмні продукти: мова програмування Delphi та

сервер баз даних Firebird 1.5 (до

складу Delphi включений Borland SQL Link, тому доступ до СУБД Firebird 1.5

відбувається з високою ефективністю).

Верифікація системи

Аналіз

працездатності проводився на змодельованому

трафіку в такий спосіб:

1) моделюється еталонна модель завантаженості трафіку;

2) моделюється трафік із заданою кількістю атак;

3) застосовується розроблений алгоритм до змодельованого трафіка;

4) аналізується кількість виявлених атак і помилкових спрацьовувань.

Після

виконаних кроків були отримані наступні результати:

1) при атаці від однієї IP-адреси з 10000 атак за добу всі атаки були

розпізнані. За час роботи алгоритми було зафіксовано 14 помилкових

спрацьовувань системи;

2) при атаці від 10 IP-адрес із 10000 атак за добу всі атаки були розпізнані. За час роботи алгоритми було зафіксовано 16 помилкових спрацьовувань системи.

Висновки

Була розроблена система захисту від зовнішніх

мережних атак. Дана система заснована на статистичному методі виявлення атак

типу «відмова в обслуговуванні».

Розроблена система захисту має переваги над іншими системами, оскільки: виконує надійний захист від атак типу «відмова в обслуговуванні», має повний контроль над мережною активністю, включає в себе автоматизований процес збору статистики, виконує формування звітів по мережній активності.

Перспективою є вдосконалення алгоритму реагування системи на виявлення мережевих атак.

Список використаних джерел

1.

Аграновский А.

Статистические методы обнаружения аномального поведения трафика.//

Информационные технологии – 2005 – №1

2.

Беляев А.

Системы обнаружения аномалий: новые идеи в защите

информации.//Экспресс-Электроника –

2010 – №2

3.

Гриняев С.

Системы обнаружения вторжений.//Журнал для ИТ- профессионалов. – 2010 –

№10

4.

Домарев В.

Безопасность информационных технологий. Системный подход. – К.: ООО „ТИД ДС”,

2009 – 992с.

5.

Лукацкий А.

Обнаружение атак. – СПб.: БХВ-Петербург, 2008 – 624с.

6.

Норткат С.,

Новак Д. Обнаружение нарушений безопасности в сетях.3-е издание.-М.: „Вильямс”,

2008 – 447 с.