Современные информационные технологии

Информационная безопасность

Р.В. Бараненко,

В.В. Лазаренко, А.Ю. Швец

Херсонский национальный технический

университет

РАЗРАБОТКА

СОВРЕМЕННЫХ СРЕДСТВ

ЗАЩИТЫ ИНФОРМАЦИИ

В настоящие время

обеспечение информационной безопасности является актуальной проблемой и

предполагает уточнение содержания задач, методов, средств и форм защиты

информации.

Усложнение методов и

средств организации машинной обработки информации, а также широкое

использование вычислительных сетей приводит к тому, что информация становится

все более уязвимой.

В

связи с этим защита информации

в процессе ее сбора, хранения и обработки приобретает исключительно важное

значение (особенно в коммерческих и военных областях).

Можно выделить следующие

наиболее общие признаки защиты любого вида охраняемой информации:

- защиту информации организует и

проводит собственник или владелец информации или уполномоченные им на то лица

(юридические или физические);

- организация эффективной защиты

информации позволяет собственнику защиты сохранить свои права на владение и

распоряжение информацией, стремиться оградить ее от незаконного владения и

использования в ущерб его интересам;

- защита информации осуществляется

путем проведения комплекса мер по ограничению доступа к защищаемой информации и

созданию условий, исключающих или существенно затрудняющих несанкционированный,

незаконный доступ к защищенной информации и ее носителям.

Возможные

каналы утечки информации, позволяющие нарушителю получить доступ к обрабатываемой

или хранящейся в ПК информации, принято классифицировать на три группы в

зависимости от типа средства, являющегося основным при получении информации.

Различают 3 типа средств: человек, аппаратура, программа.

С

первой группой, в которой основным средством является человек, связаны

следующие возможные утечки:

-

чтение

информации с экрана посторонним лицом;

-

расшифровка

программой зашифрованной информации;

-

хищение

носителей информации.

Ко

второй группе каналов, в которых основным средством является аппаратура,

относятся следующие возможные каналы утечки:

-

подключение

к ПК специально разработанных аппаратных средств, обеспечивающих доступ к

информации;

-

использование

специальных технических средств для перехвата электромагнитных излучений

технических средств ПК.

В

группе каналов, в которых основным средством является программа, можно

выделить следующие возможные каналы утечки:

-

несанкционированный

доступ программы к информации;

-

расшифровка

программой зашифрованной информации;

-

копирование

программой информации с носителей.

Умышленные факторы

сохранности информации в информационных системах зарубежные специалисты

подразделяют на угрозы со стороны пользователей ПК и лиц, не являющихся

пользователями.

Несанкционированный

доступ к информации может включить неавторизованное пользование информацией

системы и активную фильтрацию. Неавторизованное пользование информацией

отождествляется с ситуацией, когда неавторизованный пользователь получает

возможность ознакомиться с информацией, хранимой в системе, и использовать ее в

своих целях (прослушивание линий связи пользователей, анализ информационных

потоков, использование программ, являющихся чужой собственностью).

Под активной фильтрацией

информации подразумевают такие действия, как просмотр чужих файлов через

удаленные терминалы, маскировка под конкретного пользователя, физический сбор и

анализ файлов.

Намеренные попытки

проникновения в информационную систему могут быть классифицированы как

пассивные и активные.

Пассивное проникновение –

это подключение к линиям связи или сбор электромагнитных излучений этих линий в

любой точке системы лицом, не являющимся пользователем ПК.

Активное проникновение в

систему представляет собой прямое использование информации из файлов,

хранящихся в ПК. Такое проникновение реализуется обычными процедурами доступа:

использованием известного способа доступа к системе или ее части с целью

задания запрещенных вопросов, обращения к файлам, содержащим интересующую

злоумышленника информацию; маскировкой под истинного пользователя после

получения идентификаторов доступа; использованием служебного положения, т.е.

незапланированной ревизии информации файлов сотрудниками, обслуживающими

вычислительную технику.

Активное проникновение в

информационную систему может осуществляться скрытно, т.е. в обход контрольных

программ обеспечения сохранности информации.

Наиболее характерные

приемы проникновения: использование точек входа, установленных в системе

программистами, обслуживающим персоналом, или точек, обнаруженных при проверке

цепей системного контроля; подключение к сети связи специального терминала,

обеспечивающего вход в систему путем пересечения линии связи законного

пользователя с ПК с последующим восстановлением связи по типу ошибочного

сообщения, а также в момент, когда законный пользователь не проявляет

активности, но продолжает занимать канал связи; аннулирование сигнала

пользователя о завершении работы с системой и последующее продолжение работы от

его имени.

В теории защиты

информации можно выделить следующие методы: скрытые, ранжирование,

дезинформация, дробление, страхование, морально-нравственные, учет,

кодирование, шифрование.

Скрытые – это

максимальное ограничение числа лиц, допускаемых к секретам, которое достигается

следующим образом:

- путем засекречивания информации и

ограничения в связи с этим доступа к ней в зависимости от ее важности для

собственника;

- устранения или ослабления технических

демаскирующих признаков объектов защиты и технических каналов утечки сведений о

них.

Ранжирование как метод

защиты информации включает деление засекреченной информации по степени секретности,

регламентацию допуска и разграничение доступа к защищаемой информации.

Ранжирование является частным случаем скрытия: пользователь не допускается к

информации, которая ему не нужна для выполнения его служебных функций, и тем

самым эта информация скрывается от него и всех остальных (посторонних) лиц.

Дезинформация заключается

в распространении заведомо ложных сведений относительно истинного назначения

каких-то объектов и изделий, действительного состояния какой-то области

государственной деятельности, положения дел в организации и т.д.

Дробление подразумевает

расчленение информации на части с условием, что значение какой-то одной части

информации не позволяет восстановить всю картину или всю технологию в целом.

Применяется достаточно широко при производстве средств вооружения и военной

техники.

Страхование как метод

защиты информации сводится к защите прав и интересов собственника информации

или средства информации как от существующих внутренних и внешних угроз (кражи,

стихийные бедствия), так и от угроз безопасности информации.

Морально-нравственные

методы играют очень важную роль в защите информации. Именно человек, сотрудник,

допущенный к секретам и накапливающий в своей памяти колоссальные объемы

информации, в том числе секретной, нередко становится источником утечки этой

информации.

Кодирование обеспечивает

сохранение физической целостности информации, а следовательно, и содержания

защищаемой информации. Оно заключается в преобразовании информации с помощью

соответствующих избыточных кодов для передачи по каналам связи, подверженным

воздействию преднамеренных и непреднамеренных помех, а также при обработке и

хранении в средствах вычислительной техники.

Для кодирования

используются обычно совокупность знаков (символов, цифр и др.) и система определенных

правил, при помощи которых осуществляется преобразование одного алфавита,

несущего информацию, в другой.

Шифрование как метод

защиты информации используется чаще при передаче сообщений, когда есть

опасность их перехвата посторонним лицом. Шифрование заключается в

преобразовании открытой информации в вид, исключающий понимание его содержания,

если перехвативший не имеет ключа для раскрытия шифра.

Наиболее

надежными являются криптографические методы защиты информации, осуществляющие

защиту данных с помощью криптографического преобразования, под которым

понимается преобразование данных шифрованием и (или) выработкой имитовставки.

Шифрование

представляет собой процедуру (алгоритм) преобразования символов исходного

текста в форму, недоступную для распознавания (зашифрованный текст).

Под

шифром понимается совокупность обратимых преобразований множества открытых

данных на множество зашифрованных данных, заданных алгоритмом

криптографического преобразования. В шифре всегда различают два элемента:

алгоритм и ключ.

Процесс

передачи сообщений использует 2 алгоритма: шифрования E-Encipherment и

дешифрования D-Decipherment, в которых для преобразования используется ключ К.

Ключ -

конкретное секретное состояние некоторых параметров алгоритма

криптографического преобразования данных, обеспечивающее выбор одного варианта

из совокупности всевозможных для данного алгоритма.

Криптостойкость

определяет стойкость шифра к дешифрованию, которая обычно определяется

необходимым для его вскрытия периодом времени.

В общем случае

математическая модель рационального состава комплекса средств защиты

современных информационных

систем можно представить

следующим образом. Пусть ![]() - множество угроз информации;

- множество угроз информации; ![]() - число угроз;

- число угроз; ![]() - число возможных целей злоумышленников;

- число возможных целей злоумышленников; ![]() - множество угроз информации,

реализуемых злоумышленником при достижении

- множество угроз информации,

реализуемых злоумышленником при достижении ![]() -й цели (

-й цели (![]() ).

).

Причем, ![]() и

и ![]() ,

, ![]() .

.

Функционирование

системы можно описать Марковским случайным процессом с дискретными состояниями ![]() . Каждое из состояний

. Каждое из состояний ![]() соответствует

реализации одной и только одной угрозы информации из множества

соответствует

реализации одной и только одной угрозы информации из множества ![]() . Состояние

. Состояние ![]() соответствует началу работы

злоумышленника по реализации своей цели (ни один рубеж защиты не преодолен);

состояние

соответствует началу работы

злоумышленника по реализации своей цели (ни один рубеж защиты не преодолен);

состояние ![]() заключается в

реализации злоумышленником

заключается в

реализации злоумышленником ![]() -й угрозы (преодолении

-й угрозы (преодолении ![]() -го рубежа защиты); состояние

-го рубежа защиты); состояние ![]() соответствует реализации

злоумышленником

соответствует реализации

злоумышленником ![]() -й цели;

состояние

-й цели;

состояние ![]() - система защиты зафиксировала проникновение

злоумышленника и ею или службой безопасности предприняты соответствующие меры;

- система защиты зафиксировала проникновение

злоумышленника и ею или службой безопасности предприняты соответствующие меры; ![]() -

кардинальное число множества

-

кардинальное число множества ![]() .

.

Тогда по

критерию минимума вероятности достижения злоумышленником всех своих целей

задача определения рационального состава комплекса средств защиты может быть

сформулирована следующим образом. Определить такие значения ![]() , что

, что

|

|

При ограничениях:

|

|

где ![]() -

коэффициент согласования при переходе от

-

коэффициент согласования при переходе от ![]() -го состояния к

-го состояния к ![]() -му;

-му;

![]() - средний уровень квалификации

злоумышленника при реализации

- средний уровень квалификации

злоумышленника при реализации ![]() -й цели;

-й цели; ![]() при попытке реализации

злоумышленником

при попытке реализации

злоумышленником ![]() -й цели

-й цели ![]() ;

; ![]() , если

, если ![]() -е средство

используется на

-е средство

используется на ![]() -м рубеже защиты,

-м рубеже защиты, ![]() - в противном случае,

- в противном случае, ![]() ;

; ![]() - множество номеров средств защиты, которые могут быть

использованы на

- множество номеров средств защиты, которые могут быть

использованы на ![]() -м рубеже при

попытке реализации злоумышленником

-м рубеже при

попытке реализации злоумышленником ![]() -й цели;

-й цели; ![]() -

вероятность успешного функционирования

-

вероятность успешного функционирования ![]() -го средства

по противодействию деятельности злоумышленника на

-го средства

по противодействию деятельности злоумышленника на ![]() -м рубеже защиты при попытке реализации им

-м рубеже защиты при попытке реализации им ![]() -й цели;

-й цели; ![]() - максимально возможное число попыток обхода системы

защиты злоумышленником при реализации

- максимально возможное число попыток обхода системы

защиты злоумышленником при реализации ![]() -й цели;

-й цели; ![]() - стоимость системы защиты;

- стоимость системы защиты; ![]() - максимально допустимое значение стоимости системы

защиты.

- максимально допустимое значение стоимости системы

защиты.

Данная

задача относится к классу задач дискретного программирования, отличается

большим числом переменных и нелинейным видом целевой функции. Поэтому для ее

решения целесообразно использовать приближенные методы.

Различают следующие

механизмы реализации конкретных программных средств защиты информации:

1) Программы-идентификаторы

- служат для контроля входа в ПК, аутентификации

пользователя по вводу пароля и разграничения доступа к ресурсам ПК. Под идентификацией

пользователя понимают процесс распознавания конкретного субъекта системы,

обычно с помощью заранее определенного идентификатора; каждый субъект системы

должен быть однозначно идентифицируем. А под аутентификацией понимается

проверка идентификации пользователя, а также проверка целостности данных при их

хранении или передачи для предотвращения несанкционированной модификации.

2) Программы-шифровальщики

выполняют только одну функцию – шифрование данных: файлов, каталогов и дисков

по ключу, вводимому пользователем.

К преимуществам

программных средств защиты информации можно отнести их невысокую стоимость и

простоту разработки. Недостатками таких систем является невысокая степень

защищенности информации. Для усиления защиты можно предложить использование

нескольких программных средств одновременно.

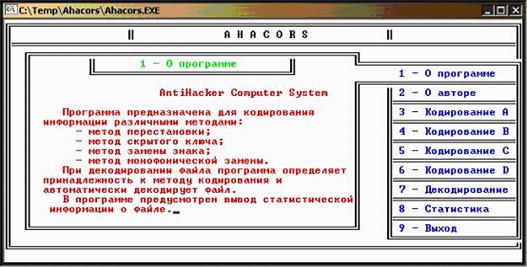

Разработанная

студентами ХНТУ программа „Ahacors” [1] (рис. 1) относится к реализации

криптосистемы, осуществляющей последовательное выполнение криптографических

алгоритмов перестановок, скрытого ключа, замены знака и может быть использована

для кодирования и декодирования информации, содержащей графику, таблицы,

текстовых и других видов файлов, а также баз данных.

Особенностью данного алгоритма является то, что он позволяет кодировать файл несколькими способами

поочередно. Декодировщик обрабатывает этот файл в очереди обратной кодированию.

Кодировщик состоит из четырех блоков. Первый блок – блок перестановки – берет

четыре байта файла и меняет их местами. Второй блок – блок скрытого ключа –

кодирует байты файла операцией ”исключающее или” с каждым из символов ключа.

Блок замены знака увеличивает значение каждого байта файла на 10, чем

достигается сдвиг в таблице кодировки ASCII. Блок монофонической замены

кодирует разными способами через три символа. Блок декодирования выполняет с файлом

те же самые действия.

Рис. 1 Окно

программы „Ahacors”

Использование криптосистемы “Ahacors” устраняет недостатки,

присущие многим современным криптосистемам, и значительно сокращает время преобразования

и декодирования, уменьшает избыточность входной информации, сохраняя при этом

аутентификацию.

Литература:

1. Комп’ютерна програма захисту

інформації від несанкціонованого доступу «AHACORS». Свідоцтво про реєстрацію

авторського права на твір №13908 /Р.В. Бараненко, О.Ф. Петриков,

І.Ф. Петриков. – №13853: Заявл. 24.06.2005; Опубл. 16.08.2005. – Бюл.

№8. – 10 с.

|

ПІБ, звання, ступінь |

|

Бараненко Роман Васильович, кандидат технічних

наук, старший викладач кафедри Інформаційних технологій Херсонського

національного технічного університету. |

|

|

|

|

|

Робоча адреса |

|

Херсонський національний технічний університет. м. Херсон, вул. Бериславське шосе 24. Тел: роб.+38(0552)-51-57-31. E-mail: Scrooger@yandex.ru |

|

|

|

|

|

Наукові інтереси |

|

Геоінформаційні та інформаційно-вимірювальні системи,

захист інформації. |

|

|

|

|

|

ПІБ, звання, ступінь |

|

Лазаренко Валерія Валеріївна, студентка кафедри

Інформаційних технологій Херсонського національного технічного університету. |

|

|

|

|

|

Робоча адреса |

|

Херсонський національний технічний університет. м. Херсон, вул. Бериславське шосе 24. Тел: роб.+38(0552)-51-57-31. |

|

|

|

|

|

Наукові інтереси |

|

Захист інформації. |

|

|

|

|

|

ПІБ, звання, ступінь |

|

Швець Олексій Юрійович, студент кафедри

Інформаційних технологій Херсонського національного технічного університету. |

|

|

|

|

|

Робоча адреса |

|

Херсонський національний технічний університет. м. Херсон, вул. Бериславське шосе 24. Тел: роб.+38(0552)-51-57-31. |

|

|

|

|

|

Наукові інтереси |

|

Захист інформації. |