Інциденти інформаційної безпеки, пов’язані з роботою

персоналу та їх розслідування.

Тищенко

Н.О.

Жоден

найдосконаліший спосіб зниження ризиків

інформаційної безпеки, будь це політика безпеки, що досконально опрацьована,

або найсучасніший брандмауер, не може захистити від виникнення в інформаційному

середовищі подій, що потенційно несуть загрозу діяльності організації.

Складність і різноманітність середовища діяльності сучасного підприємства

зумовлюють наявність залишкових ризиків незалежно від якості підготовки і

впровадження заходів протидії. Також завжди існує вірогідність реалізації

нових, невідомих до теперішнього часу, загроз інформаційній безпеці.

Неготовність

організації до обробки подібного роду ситуацій може

істотно ускладнити відновлення бізнес-процесів

та потенційно збільшити завдані збитки.

Кількість

потенційних каналів витоку інформації достатньо велика. Найбільш поширені з них

відносяться до категорії ненавмисного розкриття інформації співробітниками

організації з причин непоінформованості або недисциплінованості. Відсутність уявлень щодо правил роботи з

конфіденційними документами, невміння визначити, які документи є

конфіденційними, та звичайна

неуважність при роботі з інформацією – все це може призвести до виникнення події

або інциденту інформаційної безпеки.

Розглянемо декілька визначень понять події та інциденту

ІБ:

1.

Згідно з [1] під подією інформаційної безпеки (ПІБ) розуміється

стан системи, сервісу або мережі, котрий

свідчить про можливе порушення політики безпеки, або про невідому ситуацію,

яка може мати відношення до безпеки, тоді як інцидент інформаційної безпеки

(ІІБ) – це одна або серія подій інформаційної безпеки, які можуть

призвести до збитків та втрат для організації. Втрати можуть бути, як

матеріальними(вартість інформації, експлуатаційні витрати і т.д.) так і

нематеріальними(репутація організації, зміна морально-психологічного клімату і

т.д.) .

2.

В [2] подія інформаційної безпеки – це ідентифікований

випадок стану системи або мережі, який вказує на можливе порушення політики інформаційної

безпеки або відмову засобів захисту, або раніше невідому ситуацію, яка може

бути суттєвою для політики безпеки. Інцидент інформаційної безпеки відповідно

до [2] – це одинична подія або ряд небажаних та непередбачених подій

інформаційної безпеки, із-за яких велика ймовірність розкриття конфіденційної

бізнес-інформації.

Як приклад,

інцидентами інформаційної безпеки, що сталися з вини співробітників можуть

бути:

· порушення конфіденційності та цілісності цінної інформації;

· незаконний моніторинг інформаційних систем;

· знищення інформації;

· компрометація інформаційної системи (наприклад, розголошення

пароля користувача);

· відмова в обслуговувані сервісів, засобів обробки інформації, обладнання;

· пошкодження електричних мереж;

· Неавторизоване використання системи для зберігання особистих даних;

· та інші порушення вимог до інформаційної безпеки, прийнятих

в компанії

(порушення правил обробки інформації).

Для того, щоб

захистити організацію від витоку конфіденційної інформації через її

співробітників, треба:

·

контролювати доступ співробітників до закритої

документації і до баз данних, кожен співробітник незалежно від свого службового

положення повинен володіти лише тією інформацією, яка йому потрібна для роботи;

·

періодично продивлятися данні та визначати ступінь їх

секретності;

·

зберігати важливу інформацію у вогнестійких сейфах,

оснащених кодовим замком. Необхідно організовувати систему класифікації з

обмеженим доступом різних категорій співробітників, які пройшли спеціальну

перевірку;

·

встановити на всіх ПК антивірусні програми та регулярно

їх обновлювати;

·

упорядкувати використання співробітниками копіювальної

техніки;

·

встановити апарат для знищення непотрібних

документів(включаючи використаний копіювальний папір);

·

встановити персональну відповідальність співробітників за

збереження конфіденційної інформації з чіткою градацією мір дисциплінарного та

морального впливу за її витік.

В багатьох компаніях

не завжди можливо прослідкувати за зміною кількості та характеру ІІБ – відсутня

процедура управління інцидентами. Зазвичай відсутність інцидентів не вказує на

те що система управління безпекою працює правильно, а вказує лише на те, що інцидент не фіксується.

В загальному

випадку, ознаки інциденту поділяються на дві основні категорії, повідомлення

про те, що інцидент відбувається в даний момент і повідомлення про те, що

інцидент, можливо, станеться в недалекому майбутньому.

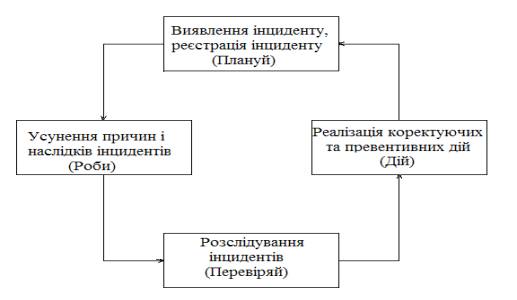

Для опису процедури

управління інцидентами безпеки використовується класична модель безперервного

поліпшення процесів, що отримала назву від циклу Шухарта-Демінга – модель

ПРПД(Плануй(Plan) — Роби(Do) — Перевіряй(Check) — Дій(Act) – модель PDCA).

Рис.

1 – Модель управління інцидентами ПРПД.

Одним із етапів управління інцидентами ІБ є їх

розслідування.

Процес розслідування

може бути розділений на два етапи: збір даних та їх криміналістичний аналіз.

Аналіз зібраних

даних включає аналіз файлів протоколів роботи, конфігураційних файлів, історії

Інтернет-провідників (включаючи cookies), повідомлень електронної пошти і

прикріплених файлів, інстальованих додатків, графічних файлів і іншого.

Необхідно провести аналіз ПЗ, пошук за ключовими словами, перевірити дату і час

інциденту.

Криміналістичний

аналіз може також включати пошук видалених файлів і областей, втрачених

кластерів, вільного місця, а також аналіз відновлених даних із зруйнованих

носіїв (наприклад, по залишковій намагніченості).

Інформація, зібрана

в ході виконання першого етапу розслідування, надалі використовується для

вироблення стратегії реагування на інцидент. На етапі аналізу, власне, і визначається,

хто, що, як, коли, де і чому були залучені в інцидент.

При розслідуванні

інциденту збір даних може бути виконаний з допомогою програмного забезпечення

"Disk Duplicate". Воно дозволяє зробити точні копії жорстких дисків

("сектор в сектор") автоматизованих робочих місць користувачів

(співробітників компанії) і серверів. Для аналізу отриманих даних можуть

використовуватися спеціальні засоби емуляції робочих машин користувачів,

наприклад "VMware Virtual Machine". Аналіз просторів жорстких дисків

може проводитися з використанням спеціалізованого програмного продукту

"Encase Enterprise Edition" або експертних засобів компанії Vogon

International. Ці два продукти - ключові в світі при проведенні розслідування

інцидентів ІБ. У ряді випадків для виявлення слідів комп'ютерних інцидентів

можуть бути використані всілякі програмно-апаратні комплекси для

"прослухування" локальній мережі компанії (часто використовується

продукт Ettercap - мережевий сніффер).

На етапі

розслідування інцидентів важливу роль відіграють: ведення журналів реєстрації

подій, чітке розділення повноважень користувачів, відповідальність за виконані

дії — важливі докази того, хто брав участь в інциденті і які дії він виконував.

Типовою практикою є

ведення журналу розслідування інциденту, який не має стандартної форми і

розроблюється командою реагування.

Ключовими позиціями

подібних журналів є:

·

статус розслідування, який є на даний момент;

·

опис інциденту;

·

дії, проведенні командою реагування в процесі обробки

ІІБ;

·

перелік свідоцтв(з обов’язковою вказівкою джерел),

зібраних в процесі обробки інциденту;

·

коментарі учасників розслідування інциденту;

·

опис послідуючих дій.

Для підвищення

ефективності розслідування інцидентів інформаційної безпеки в організації

повинен буди інженер з інформаційної безпеки, що буде:

·

розробляти політики безпеки (ПБ) з детально опрацьованими

документами, які регламентують діяльність персоналу всіх рівнів з чітко вказаною відповідальністю в межах покладених

обов’язків;

·

розробляти посадові інструкції, правила, регламенти з

чітко визначеними правами та обов’язками персоналу, пов’язані з текучими

бізнес-процесами, що дозволяють добре прогнозувати наслідки та розробити

надійні превентивні дії для запобігання

повторення таких інцидентів.

В організації повинен бути

розроблений відповідний дисциплінарний процес, що проводиться у відношенні до

порушників безпеки і передбачує розслідування наслідків інцидентів та прийняття

адекватних мір впливу на них.

При визначені міри

запобігання виникненню інцидентів ІБ, інженеру з інформаційної безпеки або

юристу, необхідно орієнтуватися на положення дійсного законодавства України.

Відносини між робітником та роботодавцем та відповідальність за порушення

інформаційної безпеки організації регулюються Кримінальним Кодексом,

Адміністративним Кодексом та Кодексом Законів про Працю:

1.

За шкоду,

заподіяну підприємству,

установі, організації при

виконанні трудових обов'язків,

працівники, з вини яких

заподіяно шкоду, несуть матеріальну

відповідальність у розмірі

прямої дійсної шкоди, але не

більше свого середнього місячного заробітку.

[3]

2.

Умисні дії, спрямовані на отримання відомостей, що

становлять комерційну таємницю, з метою розголошення чи іншого використання цих

відомостей, а також незаконне використання таких відомостей, якщо це спричинило

істотну шкоду суб’єкту господарської діяльності, - караються штрафом від двохсот до тисячі

неоподаткованих мінімумів доходів громадян або обмеженням волі на строк до

п’яти років, або позбавленням волі на строк до трьох років [4].

3.

Умисне розголошення комерційної або банківської таємниці

без згоди її власника особою, якій

ця таємниця відома у зв'язку з професійною або службовою діяльністю,

якщо воно вчинене

з корисливих чи інших

особистих мотивів і завдало істотної

шкоди суб'єкту господарської діяльності, - карається штрафом від двохсот

до п'ятисот неоподатковуваних мінімумів доходів громадян з позбавленням права обіймати певні посади чи займатися певною діяльністю на

строк до трьох років, або виправними роботами на строк до двох років, або позбавленням волі на той самий строк [5].

4.

Несанкціоновані перехоплення або копіювання інформації,

яка оброблюється в електронно-обчислювальних машинах(комп’ютерах),

автоматизованих системах, комп’ютерних мережах, або зберігається на носіях

такої інформації, якщо це призвело до її витоку, вчинені особою, яка має право

доступу до такої інформації, - караються позбавленням волі на строк до трьох

років з позбавленням права обіймати певні посади або займатися певною

діяльністю на той самий строк та з конфіскацією програмних чи технічних

засобів, за допомогою яких було здійснено несанкціоновані перехоплення або

копіювання інформації, які є власністю винної особи [6];

5.

Здійснення незаконного доступу до інформації, яка

зберігається, обробляється чи передається в автоматизованих системах, - тягне

за собою накладання штрафу від п’яти до десяти неоподатковуваних мінімумів

доходів громадян з конфіскацією засобів, що використовувалися для незаконного

доступу, або без такої.

[7]

На жаль, про

розслідування інцидентів в компаніях часто просто забувають. Як тільки наслідки

інциденту усунені, і бізнес-процеси відновлені, подальші дії з розслідування

інциденту і здійснення коректуючих заходів

не виконуються.

Література:

1.

ISO/IEC

TR 18044:2004

2.

Международный

стандарт ISO/IEC 27001 «Информационные технологии — Методы безопасности

— Системы управления информационной безопасностью — Требования».

3.

Кодекс Законів про Працю, Стаття 132. «Матеріальна відповідальність

у межах середнього місячного

заробітку».

4.

Кримінальний Кодекс України, ст. 231 «Незаконне збирання з метою використання або використання відомостей,

що становлять комерційну або банківську таємницю».

5.

Кримінальний Кодекс України, ст. 232 «Розголошення

комерційної або банківської таємниці».

6.

Кримінальний

Кодекс України, ст. 362 «Несанкціоновані дії з інформацією, яка оброблюється в

електронно-обчислювальних машинах(комп’ютерах), автоматизованих системах,

комп’ютерних мережах, або зберігається на носіях такої інформації, вчиненні

особою, яка має право доступу до неї».

7.

Адміністративний Кодекс України, ст.2126 «Здійснення

незаконного доступу до інформації в автоматизованих системах»