Выполнен анализ особенностей хостинг-провайдеров, среда

функционирования АС, работа вртуального хостинга. Причина предоставления услуг

хостинг-провайдерами и их необходимость

в использовании клиентами.

Ключевые слова – WEB-ресурс, сервер хостинга, web-сервер, доменное имя,

ВВЕДЕНИЕ

Многим пользователям сети интернет необходимо

разместить свой ресурс, что бы он был доступен каждому другому пользователю в

интернете. Так например Некоммерческие бюджетные структуры, такие как школы и

институты размещают свой ресурс для того что бы родители

или сами студенты могли следить за успеваемостью. Но для размещения необходимо

нечто более, чем просто написание самой WEB-страницы на каком либо языке программирования. Каждый ресурс должен

круглосуточно быть доступным в сети интернет, но для этого необходимы WEB-сервера,

а так же физические сервера с большой мощностью, что сей час несовсем доступно любому пользователю и не только из-за

финанасовых

стороны, но и из-за технической. На хостинговых серверах в большинстве случаев

используется оборудование c многоядерными CPU, к примеру, Intel (R) Xeon с

тактовой частотой не менее 2 ГГц, ОЗУ (RAM) от 2 Гб. Для обеспечения

дополнительной

гарантии безопасности данных на

всех серверах устанавливаются аппаратные RAID-контроллеры, а также

предусмотрено резервное копирование данных на внешний сервер. WEB-ресурс, как и любая другая информация в сети интернет, должна сохранять

целостность и доступность, информация не должна быть видоизменена или

модифицирована неавторизованными пользователями.

УСЛУГА

«Хостинга»

Хостинг - услуга по предоставлению вычислительных

мощностей для физического размещения информации на сервере, постоянно доступным.

Услуга «Хостинга» обеспечивает корректное,

круглосуточное отображение любого web-ресурса в сети интернет, доступное для любого другого пользователя.

Но, как и было сказано ранее – самостоятельная поддержка требует большого

уровня квалификации и финансовых затрат. Поэтому на рынке появляются такие

компании как хостинг-провайдеры, которые предоставляет за определенную

плату круглосуточное поддержание WEB-ресурса.

Анализ работы и клиенты

хостинг-провайдеров

Воспользоваться услугой хостинга может каждый,

но автором был проанализирован перечень организаций, которые пользуются

услугой:

Физические лица — 12%

Некоммерческие неприбыльные (Школы,

институты) — 10%

Зарубежные компании — 10-15%

Религийные

организации — 5%

Государственные

структури — 5%

Другие юридические лица — 53-58%

Из анали за видно, что преобладающее большинство – юридические лица.

Существуют несколько категорий типа хостинга:

Выделенный

сервер — вид хостинга, при котором клиенту

целиком предоставляется отдельная физическая машина (в противоположность

виртуальному хостингу). Обычно используется для запуска приложений, которые не

могут сосуществовать на одном сервере с другими проектами или имеют повышенные

требования к ресурсам.

Облачный хостинг – это совершенно новый вид хостинга, отличающийся

динамикой, новым уровнем надежности, стоимость такого вида услуга определяется

объемом использованных ресурсов. Оригинальное название данного вида хостинга

"cloud hosting"

Но, преобладающее большинство хостинг-провайдеров

используют виртуальный хостинг –

размещение вашего ресурса на физическом сервере, который может находиться в

помещении, где он обслуживается специалистами на протяжении 24 часов

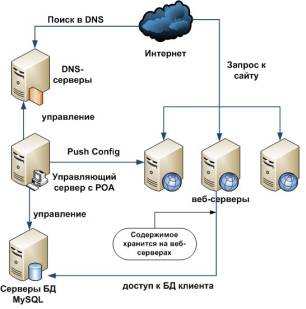

сутки. Схема работы виртуального

(физического) хостинга выглядит следующим образом (Рис. 1):

Рис. 1

Анализ среды

функционирования хостинга

1.

Вычислительные

системы – к ним принадлежит сам Web-сервер и панель управления хостингом, который обеспечивает нас необходимым ПО для

отображения сайта, в большинстве случаев используется Web-сервер

Apache. В большинстве случаев используются на Unix подобных

операционных системах.

Apache - веб-сервер (программа) с открытым исходным

кодом.. Используется более чем на половине веб-серверов. Обладает высокой

надежностью и расширяемостью (Рис.2):

Рис.

2

2. Информационная среда :

-

общедоступная информация;

- технологическая информация.

К общедоступной информации относится публично оглашаемая информация,

пользоваться которой могут любые физические или юридические лица (пользователи

информационных ресурсов), имеющих доступ к сети Интернет.

Общедоступная информация может быть открытой и с

ограниченным доступом, в то время как технологическая информация только с

ограниченным доступом

Технологической информации WEB-страницы относится

технологическая информация КСЗИ и технологическая информация по

администрированию и управлению вычислительной системой АС и средствами

обработки информации - данные о сетевых адресах, имена, персональные

идентификаторы и пароли пользователей, их полномочия и права доступа к

объектам, информация журналов регистрации действий пользователей, другая

информация баз данных защиты, установлены рабочие параметры отдельных

механизмов или средств защиты, информация о профиле оборудования и режима его

функционирования, рабочие параметры функционального ПО тому подобное.

3. Среда пользователей

разделяется

по по уровню полномочий по доступу к информации, характером и составом работ,

которые выполняются в процессе функционирования АС, пользователи подразделяются

на определенные категории:

а) пользователи, которым предоставлено право доступа только к общедоступной

информации WEB-страницы;

б) пользователи,

которым предоставлены полномочия сопровождать КСЗИ и обеспечивать управление АС

(администратор безопасности, другие сотрудники СЗИ пользователи с

функциональными обязанностями WEB-мастеров, администраторов сервисов,

администраторов сетевого оборудования, администраторов ресурсов DNS (Domain

Name System), PROXY, FTP (File Transfer Protocol) и др.., если предполагается

их взаимодействие с WEB-страницей, и т.д.);

в)

технический обслуживающий персонал, обеспечивает надлежащие условия

функционирования АС, повседневную поддержку жизнедеятельности физической среды

(электричества, технический персонал по обслуживанию помещений зданий, линий

связи и т.п.);

г)

разработчики ПО, осуществляющих разработку и внедрение новых функциональных

процессов, а также сопровождение уже действующего функционального ПО сервера,

разработчики и проектировщики физической структуры АС;

д)

поставщики оборудования и технических средств и специалисты, которые

осуществляют его монтаж, текущее гарантийное и послегарантийное обслуживание.

4. Физическая среда, предназначенное для размещения, эксплуатации,

администрирования WEB-страницы учреждения, включает:

-

Помещения, в которых расположены сервер и

рабочие

станции со всеми компонентами (Вычислительные системы, хранилища для носителей

информации и документации, рабочие места обслуживающего персонала и т.д.);

- Система

энергоснабжения, заземления, жизнеобеспечения и сигнализации помещения;

-

Вспомогательные технические средства и средства связи

АНАЛИЗ

СУЩЕСТВУЮЩЕГО УРОВНЯ БЕЗОПАСНОСТИ

В документе НД ТЗИ

2.5-010. 003 указаны минимальные требования для уровня технологии Т1, когда

WEB-сервер и рабочие станции размещаются на территории учреждения-владельца

WEB-страницы или на территории оператора

КА-2, ЦА-1, ЦО-1, ДВ-1, ДР-1, НР-2, НИ-2, НК-1,

НО-1, НЦ-1, НТ-1;

- При

условии, что WEB-сервер размещается у оператора, а рабочие станции - на

территории владельца WEB-страницы, взаимодействие которых (используется для хостинг- провайдеров) с

WEB-сервером с использованием сетей передачи данных (технология Т2), минимально

необходимый функциональный профиль определяется:

КА-2, КО-1, ЦА-1, ЦО-1, ЦВ-1, ДВ-1, ДР-1, НР-2,

НИ-2,НК-1,НО-1,НЦ-1,НТ-1,НВ-1.

Для большинства хостинг-провайдеров

Украины этот профиль и требования не выполняются или выполняется не в

полной мере. Авторами статьи был проведен анализ системы типового

хостинг-провайдера и было установлено, что реализован ряд критериев, которые

указаны ниже:

КО-1, ЦА-1, ЦО-1, ЦВ-1, ДВ-1, ДР-1, НР-2, НИ-2,НК-1,НТ-1,НВ-1.

ВЫВОД

Необходимо провести исследования условий функционирования

хостинг-провайдеров и выявить уязвимости, которые могут быть реализованы угрозы

для информации клиентов. Предложить методы и средства, которые позволяют

реализовать в полном объеме требования НД ТЗИ, что позволит минимизировать

последствия реализации угроз.

ПЕРЕЧЕНЬ

ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Спитцнер

Л. Honeynet Project: ловушка для хакеров //

Открытые системы, № 07–08, 2003.

2. Лукацкий

А. В. Обнаружение атак. СПб.: БХВ-Петербург, 2003.

3. Котенко

И. В., Степашкин М. В. Прототип ложной информационной системы // ХI

Рос-

сийская научно-техническая конференция (по

Северо-западному региону) “Методы и тех-

нические средства обеспечения безопасности

информации”: Тезисы докладов. СПб.: Из-

дательство СПбГПУ, 2003.

4. Cohen F. A Note on the Role of

Deception in Information Protection // Computers and Security

1999.

5. НД ТЗІ 2.5 -010-03 Требования к защите информации WEB-страницы

от несанкционированного доступа

6. НД ТЗІ 2.6 -004-99

Критерии оценки защищенности информации в компьютерных системах от

несанкционированного доступа

7.

Защита

информации в сети. Анализ технологий и синтез решений.

8.

Автор: Галицкий А.В, Рябко С.Д, Шаньгин В.Ф.