К.т.н., доцент Єлізаров А.Б., Симониченко Я.А., Рябінко

О.М.

Національний авіаційний університет, Україна

АДАПТИВНИЙ ЗАХИСТ

КОРПОРАТИВНОЇ МЕРЕЖІ

Вступ

Розвиток

сучасних інформаційних технологій веде до того, що відбувається поступовий

перехід до об'єднання автономних комп'ютерів і локальних мереж в єдину мережу.

Якщо до недавнього часу подібні мережі створювалися тільки в специфічних і

вузьконаправлених цілях, то розвиток Інтернету і аналогічних систем привів до

використання глобальних мереж передачі даних в повсякденному житті практично

кожної людини. Інтернет спочатку був заснований на відкритих стандартах, які забезпечували простоту зв'язку. Були упущені деякі

ключові компоненти захисту, до яких, наприклад, можна віднести контроль віддаленого

доступу, таємницю комунікацій і так далі. Необхідність захисту комунікацій

викликала бурхливий розвиток технологій захисту мереж.

Проблема захисту, що стоїть перед сучасним бізнесом, зводиться до завдання розгляду усього

спектру наявних рішень і вибору правильної їх комбінації. Сьогодні пропонується

немало технологій і відповідних засобів захисту.

Трудність реалізації захисту мережі полягає не

у відсутності відповідної технології захисту,

а у виборі з безлічі рішень такого, яке краще всього підійде для вашої

конкретної мережі і вимог вашого бізнесу, і при якому витрати на підтримку і

супровід засобів захисту, пропонованих

відповідним постачальником, виявляться мінімальними.

Метою даної статті є розгляд існуючих методів захисту комп'ютерних систем (КС), а також

нового підходу – адаптивного захисту.

Разом з безперервним

розвитком ІТ з'являються все нові способи несанкціонованого проникнення в КС.

Існуючі традиційні механізми захисту, реалізовані в міжмережевих екранах,

серверах аутентифікації, системах розмежування доступу і так далі, по суті є

засобами, блокуючими атаки. Для побудови захищеної мережі потрібні засоби, які

не лише виявляють і блокують атаки, але і попереджують їх. На підставі вимог до

захищеної комп'ютерної системи в цій роботі будуть розглянуті існуючі методи

захисту КС і запропонований новий підхід до захисту - адаптивний захист.

Реалізацією

інформаційних систем, учасниками якої може бути обмежене коло осіб, визначене

її власником, являється корпоративна мережа (далі КМ). Головним завданням КМ є

здійснення автоматизованої обробки інформації. Метою застосування засобів

захисту КМ є надання єдиного захищеного мережевого простору обмеженому рамками

корпорації кругу користувачів.

При створенні КМ

важливим аспектом є побудова корпоративних систем захисту інформації.

Реалізація системи захисту проводиться з метою протидії несанкціонованій дії на

інформацію, що обробляється автоматизованою системою. При цьому передбачається,

що є "джерело інформації" і "одержувач інформації", а

інформація передається по каналах зв'язку.

Суб'єкти

автоматизованої системи можуть проводити операції над інформацією (створення,

копіювання, поширення, перетворення, обробка, зберігання і так далі). Такі

операції утворюють інформаційний процес.

Захист КМ проводиться з метою неприпустимості або

мінімізації можливості реалізації

загрози. Загрозою безпеки є здійснення якої-небудь дії, спрямованої проти

захисту об'єкта або нанесення збитку. Реалізація загрози для безпеки може

переслідувати наступні цілі:

- порушення конфіденційності інформації.

Інформація може мати велику цінність для її власника;

- порушення цілісності інформації. Втрата цілісності інформації (повна або

часткова компрометація, дезінформація) - загроза близька до її розкриття. Цінна

інформація може бути втрачена або знецінена шляхом її несанкціонованого

видалення або модифікації;

- порушення працездатності корпоративної мережі

(порушення доступності). Виведення із ладу або

некоректна зміна режимів роботи компонентів КМ, їх модифікація або підміна

можуть привести до отримання невірних результатів, відмови КС від потоку

інформації або відмов при обслуговуванні.

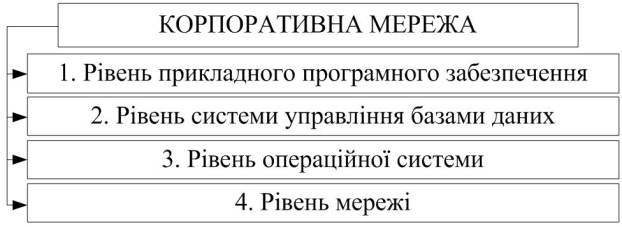

Кожна конкретна КМ

складається з характерних для неї компонентів, але в загальному випадку вона

включає чотири рівні (рис.1) [2].

|

|

|

Рис.1. Компоненти корпоративної мережі |

Рівень прикладного програмного забезпечення дозволяє

користувачам взаємодіяти з КМ. Рівень системи управління базами даних (СУБД)

відповідає за зберігання і обробку

даних, що циркулюють в КМ. Рівень операційної системи відповідає за

забезпечення функціонування СУБД і прикладного програмного забезпечення. Рівень

мережі відповідає за взаємодію вузлів КМ.

Порушення зловмисником політики безпеки і його проникнення в КМ

може бути здійснене на усіх чотирьох вищеназваних рівнях. Здійснення атаки відбувається в три етапи. Перший етап -

підготовчий. Полягає в пошуку вразливостей, використання яких призводить до

реалізації атаки, тобто до другого етапу. На третьому етапі завершується атака,

«замітаються» сліди та ін.

Система забезпечення безпеки інформації повинна мати

наступну структуру і включати такі рівні [1]:

•

рівень захисту

автоматизованих робочих місць (АРМ);

•

рівень захисту

локальних мереж і інформаційних серверів;

•

рівень захисту

корпоративної мережі.

На рівні захисту

автоматизованих робочих місць повинні

здійснюватися ідентифікація і аутентифікація користувачів операційної системи.

Повинно здійснюватися управління доступом: надання доступу суб'єктів до

об'єктів відповідно до матриці доступу, виконання реєстрації і обліку усіх дій

суб'єкта доступу в журналах реєстрації. Має бути забезпечена цілісність

програмного середовища, періодичне тестування засобів захисту інформації.

Рекомендується забезпечення захисту сертифікованими засобами захисту від

несанкціонованого доступу. Такі засоби захисту повинні мати гнучкі засоби

налаштування і можливість віддаленого адміністрування.

Рівень

захисту локальних мереж і мережевих серверів повинен забезпечувати ідентифікацію користувачів і

встановлення достовірності доступу в систему, а також захист аутентифікаційних

даних. Механізми захисту мають бути здатні створювати, підтримувати і захищати

від модифікації, неправомірного доступу або руйнування аутентифікаційну

інформацію і матрицю доступу до об'єктів.

Рівень захисту корпоративної

мережі повинен гарантувати цілісність

передачі інформації від її джерел до адресата, безвідмовність в наданні послуг,

а також захист від несанкціонованого розкриття інформації.

Існуючі традиційні механізми захисту

працюють тільки на другому етапі здійснення атаки. Інакше кажучи, вони є

засобами, що блокують, а не попереджують атаки. У абсолютній більшості випадків

вони захищають від атак, які вже знаходяться в процесі здійснення. І навіть,

якщо вони змогли запобігти тій або іншій атаці, то набагато ефективнішим було б

попередження атак, тобто усунення самих передумов реалізації вторгнень.

Комплексна система забезпечення

інформаційної безпеки повинна працювати на усіх трьох етапах здійснення атаки.

І забезпечення адекватного захисту на третьому, завершуючому, етапі не менш

важливе, ніж на перших двох. Адже тільки в цьому випадку можна реально оцінити

збиток від «успішної» атаки, а також розробити заходи по усуненню подальших

спроб реалізувати аналогічну атаку.

Розвитком традиційних

механізмів захисту є адаптивний захист. Він не заперечує традиційних методів, а

розширює їх функціональність за рахунок нових технологій.

Адаптивна безпека мережі

складається з трьох основних елементів:

·

технології аналізу захищеності;

·

технології виявлення атак;

·

технології управління ризиками.

Засоби аналізу захищеності працюють на

першому етапі здійснення атаки. Виявляючи і вчасно усуваючи вразливості, вони

тим самим усувають саму можливість реалізації атаки, що дозволяє понизити

витрати на експлуатацію засобів захисту. Системи аналізу захищеності проводять

пошук вразливостей КМ на усіх чотирьох рівнях поступово, починаючи з

мережевого.

Виявлення атак є процесом оцінки

підозрілих дій, які відбуваються в корпоративній мережі. Виявлення атак

реалізується за допомогою аналізу або журналів реєстрації операційної системи і

прикладного програмного забезпечення, або мережевого трафіку в реальному часі. Компоненти виявлення атак, розміщені на вузлах або сегментах мережі,

оцінюють різні дії, у тому числі і використовуючі відомі вразливості. Засоби

виявлення атак функціонують відразу на двох етапах здійснення атак— другому і

третьому. Аналогічно засобам аналізу захищеності засоби виявлення атак також

функціонують на усіх рівнях корпоративної мережі.

Висновок

Використання моделі адаптивної безпеки

мережі дає можливість контролювати практично усі загрози і своєчасно реагувати

на них високоефективним способом, що дозволяє не лише усунути вразливості, які

можуть привести до реалізації загрози, але і проаналізувати умови, що

призводять до їх появи. За допомогою цієї моделі також можна зменшити

зловживання в мережі, підвищити обізнаність користувачів, адміністраторів і

керівництво компанії про події в мережі.

Література:

1.

Биячуев Т.А.

Безопасность корпоративных сетей.

- Издательство: СПб ГУ ИТМО, 2004. – 161 c.

2. Кивиристи А.О. Адаптивная безопасность

сети. – Журнал “КомпьютерПресс ” (http://www.compress.ru).