Рудик С.В., ассистент Козаченко А.А.

Государственное высшее учебное заведение «Национальный

горный университет», Украина

Проблемы защиты систем лицензирования программного обеспечения от

несанкционированного доступа и методы их решения

По данным сайта Microsoft.com

за период с

2003 по 2011 годы в странах СНГ, в том числе и Украины, уровень использования

нелицензионного программного обеспечения составляет 63%.

В связи с тем что уровень использования

нелицензионного программного обеспечения достаточно высок необходимо создать

новые механизмы лицензирования программного обеспечения для того чтобы бороться

с этой проблемой.

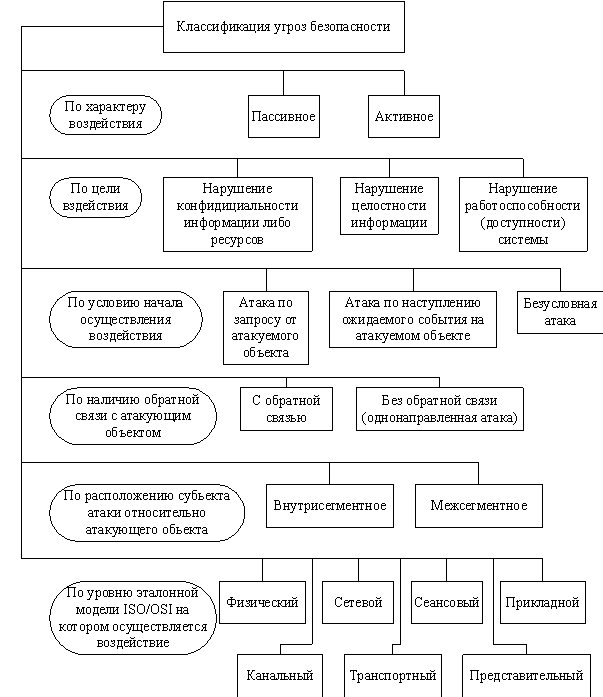

Система лицензирования как и другие

информационные системы могут подвергаться достаточно большим количеством угроз

поэтому для начала рассмотрим общую классификацию угроз. Основная цель любой

классификации состоит в том, чтобы предложить такие классификационные признаки,

используя которые можно наиболее точно описать классифицируемые явления или

объекты. В связи с тем, что ни в одном исследовании не проводилось различия

между локальными и удаленными информационными воздействиями на ВС, то

применение уже известных обобщенных классификаций для описания удаленных

воздействий не позволяет наиболее точно раскрыть их сущность и описать

механизмы и условия их осуществления. Это связано с тем, что данный класс

воздействий характеризуется сугубо специфичными признаками для распределенных

вычислительных систем. Поэтому для более точного описания удаленных атак и

предлагается следующая классификация (рис. 1).

Рис. 1 Классификация угроз безопасности ВС

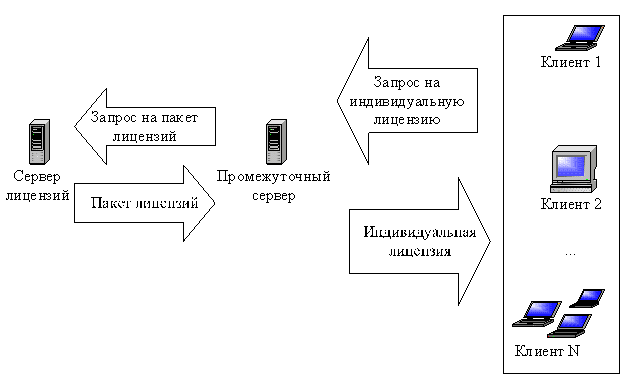

Рассмотрим частный

случай модели угроз (рис. 2).

Рис. 2 Частный случай модели угроз

Такая схема лицензирования характерна для

корпоративных информационных систем, в которых промежуточный сервер лицензий

является службой, локализованной на сервере организации.

Клиентами выступают устройства, функционирующие

в организации и промежуточный сервер лицензий в произвольные моменты времени

связывается с сервером лицензий правообладателя.

Такая схема предусматривает несколько основных

точек которые могут быть атакованы злоумышленниками:

·

Может

быть атакован сервер лицензий правообладателя с целью несанкционированного

получения пакета лицензий.

·

Может

быть атакован промежуточный сервер с целью фальсификации сведений о сервере

лицензий правообладателя. Такая атака рассчитана на уязвимости в штатных

алгоритмах функционирования сервера.

·

Пакет

лицензий может быть атакован непосредственно на промежуточном сервере. Целью

атаки может являться как выяснение алгоритма формирования лицензий так и просто

хищение пакета лицензий.

·

Индивидуальные

лицензии на устройства могут быть атакованы в процессе передачи их от

промежуточного сервера лицензий на устройства, однако технически осуществить

такую атаку существенно сложнее, поэтому вероятно большую угрозу представляют

атаки на индивидуальные лицензии непосредственно на устройствах.

Исходя из представленной модели угроз можно

заключить, что наиболее уязвимым местом данной системы является точки хранения

лицензий.

Атаковать каналы связи как между между

промежуточным сервером лицензий и сервером лицензий правообладателя так и между

клиентами и промежуточным сервером лицензий представляется мало перспективным

так как предполагает достаточно несложных действий в настройке технических и

программных способов защиты каналов связи от несанкционированного доступа.

Исходя из выше сказанного можно выделить

следующие наиболее существенные угрозы:

1) Проблемы взаимной

идентификации всех частей системы.

2) Проблемы криптостойкости

выдаваемых лицензий.

3) Проблемы защиты

исполняемого кода подписанной лицензии.

4) Проблема

несанкционированного контроля пакета лицензий и индивидуальных лицензий с целью

анализа и использования.

Процесс лицензирования программного обеспечения

в корпоративных системах является сложной задачей, предполагающий возникновение

большого количества разнообразных угроз. Наиболее опасными из них являются

угрозы, связанные с кражей пакетов лицензий, атакой сервера лицензирования и

промежуточного сервера, а также атакой индивидуальных лицензий клиентов.

Наиболее

опасными являются уязвимости связанные с атакой на промежуточный сервер, так

как он может определенное время хранить большое количество лицензии, и атаки на

устройства клиентов. Поэтому на противодействие этим угрозам следует обратить

особое внимание.

Литература:

1.

Классификация

угроз безопасности распределенных вычислительных систем: http://bugtraq.ru/library/books/attack/chapter03/01.html

2.

Статистик

использования программного обеспечения: http://www.microsoft.com/ru-ru/antipiracy/copyright/StatisticsAndHarmPiracy.aspx