Современные

информационные технологии / 4.Информационная

безопасность.

магістр Іванов М.О.

Національний

Гірничий Університет,

Україна

Виявлення та моделювання нового напряму

управління ботнетом

Велике

розмаїття нових технологій, ресурсів, порталів та іншого, дає можливість

розвиватися не тільки в позитивну сторону, а й в негативну. Кожна така новизна,

хоч і призначена для покращення, полегшення та модернізації, та дуже часто

зловмисники також використовують такі технології у своїх цілях. Інколи вони підстроюють нові технології під

себе та свої цілі, застосовують їх в різних неправомірних цілях. Прикладом може

слугувати Р2Р топологія ботнет.

Та ботнети приваблюють багатьох

зловмисників, навіть тих які погано знайомі із програмування. Тому постійно

виконується пошук нових методів розповсюдження та керування ботнетом. На

сьогоднішній день дуже великої популярності набули соціальні мережі.

Соціальна мережа спрямована на

побудову спільнот в Інтернеті із людей зі схожими інтересами або діяльністю.

Зв'язок здійснюється за допомогою сервісу внутрішньої пошти або миттєвого

обміну повідомленнями.

Соціальні мережі вже давно є

привабливими платформами для різного роду інтернет-злочинів, таких як спам,

фішинг, крадіжка акаунтів та інше. Причина криється в ряді властивостей, якими

володіють всі соціальні мережі і які можуть бути використані зловмисниками в

своїх цілях.

При комбінації технічних методів та

методів соціальної інженерії ці властивості дозволяють досягти бажаного

результату в короткі терміни при витраті мінімальних зусиль.

На даний момент надання API для

створення сторонніх додатків для соціальних мереж стало фактично стандартом. У

більшості випадків передбачається, що додатки створювані за допомогою даних API

не будуть приносити шкоду і звичайно із-за величезної кількості створюваних

додатків перевірка кожного з них подається нездійсненним завданням. Відповідно

створювані додатки додаються в базу соціальної мережі без належної перевірки на

те, чи є вони шкідливим ПЗ.

У тому вигляді, у якому надаються API

функції соціальних мереж, вони можуть бути використані як платформи для різного

типу атак. Звичайно найпростіше і ефективне застосування – це DDoS атака.

Та крім методів розповсюдження

шкідливого ПЗ та використання платформ соціальних мереж для реалізації різних

загроз, дана платформа може буту використані як засіб керування ботнетом. На

даний час немає задокументованих фактів керування ботнетом за допомогою

соціальних мереж. Тому можливо припустити, що даний напрям знаходиться на

стадії розробки серед власників ботнет або даний метод до сих пір не вдалося

детектувати компаніям працюючим у сфері інформаційної безпеки.

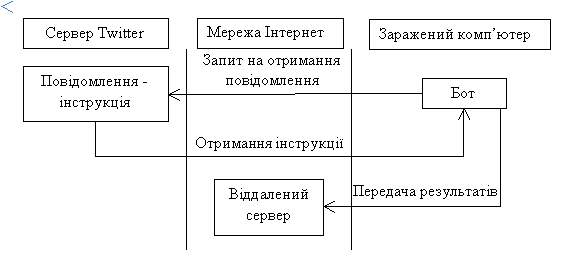

Щоб переконатися в існуванні такого методу, його можливо

змоделювати. Для цього був розроблений сценарій передачі команд розробленому

скрипт файлу, який моделює роботу бота, що встановлений на комп’ютері. Дана модель

представлена на Рисунку 1.

|

|

|

Рисунок 1 Сценарій управління ботнетом

через сервер Twitter |

Періодично бот-комп’ютер звертається

до заздалегідь визначеного профілю на сервері Twitter (або іншого) та слідкує

за надходженням нових повідомлень. У разі, якщо таке з’явилось, то бот зчитує

його та використовуючи заздалегідь відомі алгоритми розбирає його. В такому

повідомлені містяться інструкції, тобто команди, які необхідно буде виконати.

Команди можуть бути будь якого типу, в залежності від цілей з якими була

написана бот програма.

Дана схема може бути реалізована у

вигляди звичайного скрипт фалу, який приведений. Далі, це повідомлення зчитує з

вказаного профілю програма-бот. Щоб побачити це, може бути використаний

сніффер, за допомогою якого можливо перехопити пакети даних, в яких видна команда,

яку було отримано.

Далі відбувається перенаправлення на

сторінку вказану в тексті повідомлення. В даному випадку це була адреса

пошуковика google.com. Дана дія не спричиняє ніяких шкідливих дій, та показана

лише з метою моделювання алгоритму керування ботнетом. Та зловмисник може

використовувати інші команди, наприклад такі [5]:

-

Update: завантажити і виконати зазначений виконуваний файл або

модуль з зазначеного сервера.

-

Flood: почати процес створення потоку помилкових запитів на

вказаний сервер в Мережі з метою виведення з ладу сервера або перевантаження

інтернет-каналу зазначеного сегменту глобальної Мережі.

-

Spam: завантажити шаблон спам-повідомлення і почати розсилку

спаму на зазначені адреси (для кожного бота виділяється своя порція адрес).

-

Proxy: використовувати даний комп'ютер як прокси-сервер.

-

DDoS: Виконати атаку на вказаний вузол.

Також команди можливо шифрувати, щоб

їх неможливо було визначити методом звичайного сніффінгу по ключовим словам.

Із-за великої кількості повідомлень, які обробляє сервер соціальних мереж,

немає можливості відслідкувати будь які порушення ті підозри на використання

деяких профілів для керування ботнетом.

Перевагами такого методу, є:

-

Легітимність використання даного методу на стороні

серверу для керування ботнетом;

-

Практична неможливість відслідкування повідомлень такого

змісту;

-

Економія на виділеному сервері;

-

Мінімальний об’єм знань з програмування.

Але існує і мінус, він полягає в тому,

що у випадку топології ботнет з виділеним сервером зв’язок ботів та керуючого центру

відбуваєть лише на стадії передачі команд та повернення відпрацьованих даних на

сервер, а в даній схемі необхідне періодичне звернення ботів до серверу

соціальної мережі, що може скомпрометувати наявність інфікованих комп’ютерів в

мережі. Також у разі блокування адміністратором мережі доступу до такого

серверу втрачається контроль над всіма ботами.

Отже одним із засобів протидії

використанню такого методу є блокування доступу до таких сайтів, засобами збору

адміністратором адрес таких серверів та занесення їх до чорного списку. Але

існують підприємства в яких наявність таких мереж відіграє ключову роль у

виробничому процесі. Такі мережі можуть використовуватись для зв’язку з

клієнтами, для приймання заказів, інформування про різні події та багато іншого.

Тож не завжди являється можливим блокування сайтів соціальних мереж.

У такому випадку виявити наявності

бот-комп’ютерів в мережі можливе лише після того як боти почнуть виконувати

команди, які вони отримали від керуючого центру. Для цього, проаналізувавши

можливі загрози, слід побудувати шаблони поведінки бот-комп’ютерів в залежності

від можливих варіантів атак.