Современные информационные

технологии / 4. Информационная безопасность

Студент

Горох Н.В.

Вінницький

національний технічний університет, Україна

Інформаційна система для виявлення

агентів загроз конфіденційності на підприємстві

Актуальність теми та огляд літератури. Характеристики,

які є перспективними для використання в дослідженнях неформальних комунікацій

для виявлення агентів загроз, базуються, в основному, на менеджменті та

управлінні персоналом [1–4]. На жаль, для них часто використовують методи психологічного

чи соціологічного характеру, які потребують безпосереднього спілкування із

суб’єктом загроз. Це призводить до підвищення ризику того, що такі

характеристики не будуть виявлені внаслідок приховування інформації

досліджуваним суб’єктом (агентом загроз конфіденційності).

Кількісних

же показників, які є найбільш інформативними для розглядуваних задач, є не так

вже багато. Серед них виділяються соціометричні показники, запропоновані Я.

Морено в кінці 1950-х років [5]. Проведені дослідження виявили, що ці показники

можуть бути ефективно застосовані в умовах підприємств України [6]. Але

принциповою вадою застосування існуючих інформаційних технологій [7, 8] є

необхідність опитування агентів загроз, що унеможливлює як оперативне отримання

необхідної інформації, так і скритий від агентів загроз її моніторинг. У [9]

запропоновано метод узагальнення соціометричних показників із використанням

соціальних мереж.

Метою статті є дослідження показників

неформальної комунікації в соціальних мережах для виявлення агентів загроз

конфіденційності, отриманих із використанням розробленого програмного

забезпечення на основі метода, запропонованого в [9].

Основна частина. Проект реалізації

алгоритму складається із 9-ти підпроектів.

UML-структуру

залежності проектів для алгоритму подано на рис. 1.

За

відображення даних у браузері відповідає проект Sociality.Presentation. Процес

авторизації користувачів оброблюється у проекті Sociality.Authori-zation.

Роботу із соціальною мережею забезпечує проект Sociality.Helpers. Для роботи з

даними використовуються три проекти: Sociality.Core, Sociality.Data та

Sociality.Services. Для відображення даних використовуються додаткові моделі з

цими даними, які формуються у класі Sociality.Builder. Так як проект побудовано

засобами залежностей, для доступу усіх проектів до налаштувань цієї залежності

вони були винесені у проект Sociality.Infrastructure, а у Sociality.Services.Extensions

додатково винесені основні параметри роботи із сервісами.

Рис. 1. UML-структура

залежності проектів

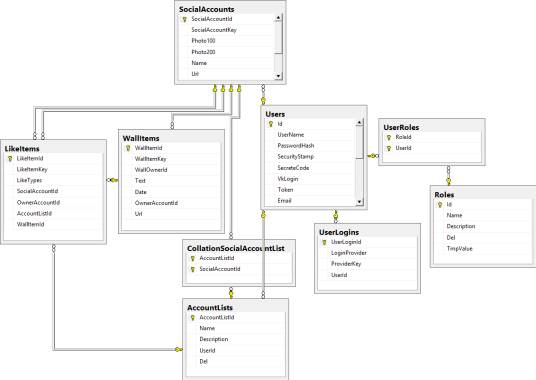

UML-структуру

зв’язку бази даних подано на рис. 2.

База

даних проекту складається із 9-ти таблиць. Після успішної реєстрації, через

механізм OAuth до програми надходять дані про користувача — його поштова

адреса, ПІБ, нік, телефон і т.д. Ці дані записуються у таблицю Users. Для різних

ролей користувачів у системі (наприклад, адміністратор, модератор,

SEO-спеціаліст тощо) існує табличка Roles, а так як у користувача може бути

декілька ролей одночасно, спроектовано табличку зв’язку UserRoles. Авторизація

реалізована, використовуючи соціальну мережу Вконтакте, це фіксується у

табличці UserLogins – з якої соціальної мережі користувач авторизувався.

Коли

авторизований користувач додає до програми певні акаунти із мережі,

використовуючи загальнодоступний нік, програма через АРІ-мережі отримує дані

щодо користувача та заносить їх у таблицю SocialAccounts.

Рис. 2. UML-структура зв’язку таблиць бази даних

Коли

користувач об’єднує у групу, яка буде аналізуватися, акаунти, сформовані раніше

(елементи таблиці SocialAccounts), створюється запис у таблицю AccountLists

щодо створеної групи (її ім’я, короткий опис) та акаунти, які їй належать

додаються у таблицю зв’язку акаунта з групою CollationSocialAccountList.

Створюється окрема таблиця зв’язку між акаунтом та групою CollationSocialAccountList

так як слід передбачити, що один акаунт може належати до декількох груп.

Після

створення групи, дані стосовно записів на стіні соціальної мережі записуються/оновлюються

у таблицю WallItems, а дані стосовно лайків, отриманих у мережі, – у таблицю

LikeItems.

Висновки. На відміну від існуючих

програмних продуктів [7,8], запропонований в статті засіб не потребує безпосереднього

спілкування з агентами. Це дозволяє використовувати його як інструмент для

скритного аналізування ситуації у заданій соціальній групі. Особливо це важливо

для задач забезпечення захисту конфіденційності, так як існуючі комп’ютерні

засоби можуть, по-перше, налякати зловмисника та, по друге, зловмисник, знаючи

про проведення аналізу, може надавати викривлені дані.

Література:

1.

Управління персоналом / Ожиганова М.І., Хорошко

В.О., Яремчук Ю.Є., Карпінець В.В. – Вінниця: ВНТУ, 2014. – 188 с.

2.

Стратегія управління інформаційною безпекою /

Андреєв В.І., Козюра В.Д., Скачек Л.М., Хорошко В.О. – К.: ДУІКТ, 2007. – 277

с.

3.

Основи інформаційної безпеки / Андреєв В.І.,

Хорошко В.О., Чередниченко В.С.,

Шелест М.Є. – К.: Вид. ДУІКТ, 2009. – 292 с.

4.

Богуш В. М. Теоретичні основи захищених

інформаційних технологій / В.М. Богуш, О.А. Довидьков, В.Г. Кривуца. – К.:

ДУІКТ, 2010. – 454 с.

5.

Морено Я.Л. Социометрия: Экспериментальный метод и

наука об обществе / Я.Л. Морено. – М.: Академический Проект, 2001. – 384 с.

6.

Мороз О.В. Соціально-психологічні чинники

мотивування працівників приладобудівних

підприємств / О.В. Мороз, Л.О. Нікіфорова, А.А. Шиян. – Вінниця: ВНТУ, 2011. – 252

с.

7.

Комп’ютерна програма координатно-соціаграмного

аналізу колективу Соціометрія. [Електроний ресурс]. – Режим доступу: http://www.ait.org.ua/socuometriya/.

8.

Компьютерная программа для автоматизации расчета

данных социометрии Socio-metryPro [Электронный ресурс]. – Режим доступу: http://www.ledisgroup.com/ru/sociometryproru.

9.

Нікіфорова Л.О. Метод розрахунку рівня

вмотивованості співробітників щодо збереження конфіденційності інформації в

задачах інформаційної безпеки / Л.О. Нікіфорова // Інформаційна безпека. – 2014.

– № 4 (16). – С.175-182.