К.т.н.,

доцент Корнієнко Б.Я.,

Козюберда К.В.

Національний

авіаційний університет (НАУ), Україна

Оцінка та менеджмент ризиків

корпоративної мережі

Останнім часом неможливо уявити сучасний бізнес і процес управління

підприємством без підтримки інформаційних технологій. Надійні інформаційні

технології вкрай необхідні для роботи організації. Забезпечення безпеки

інформації та інших об'єктів, які відносяться до інформації - вкрай важливе

завдання для будь-якого бізнесу.

В якійсь мірі кожне підприємство вже працює над забезпеченням інформаційної

безпеки. Однак цього недостатньо. У загальному розумінні інформаційна безпека

пов'язана з обмеженням доступу третіх осіб до інформації. Насправді це лише

одна з частин загального комплексу питань, пов'язаних з інформаційної безпекою.

Кращі світові

практики в галузі управління інформаційної безпекою описані в міжнародному

стандарті на системи менеджменту інформаційної безпеки ISO / IEC 27001 (ISO

27001). ISO 27001 встановлює вимоги до системи менеджменту інформаційної

безпеки (СМІБ) для демонстрації здатності організації захищати свої

інформаційні ресурси. Стандарт ISO 27001 містить в собі загальні принципи і

кращу практику впровадження, забезпечення та оптимізації управління

інформаційною безпекою на всіх етапах життєвого циклу інформаційних систем

компанії.

Поняття "захисту інформації" трактується міжнародним стандартом

як забезпечення конфіденційності, цілісності та доступності інформації. Основа

стандарту ІСО 27001 - система управління ризиками, пов'язаними з інформацією.

Система управління ризиками дозволяє отримувати відповіді на наступні питання:

- На якому напрямку інформаційної безпеки потрібно зосередити увагу? - Скільки

часу і коштів можна витратити на дане технічне рішення для захисту інформації?

Щоб зрозуміти як працює стандарт розглянемо досить просту

схему, що є його основою.

Схема працює в три етапи. На першому етапі будуються управлінські процеси. Серед них

найважливіших є процес управління ризиками.

Другий етап роботи схеми полягає в чіткому визначенні напрямів

інформаційної безпеки. Всього їх 131, але для простоти і

зручності вони згруповані в 11 груп.

В результаті реалізації другого етапу ми будемо знати за

яким напрямами можливо чи необхідно забезпечувати інформаційну безпеку. Або це

будуть напрямки, пов'язані з персоналом, або фізичним захистом, або

комп'ютерною технікою.

Третій етап - технічний. Для його реалізації не існує єдиної

методики або стандарту. У цей момент кожне підприємство виходячи зі своїх

фінансових можливостей приймає рішення або про купівлю техніки, ПЗ, навчанні

персоналу, посиленні пропускного режиму або обирає інші заходи. На цьому етапі

вибираються конкретні постачальники конкретних заходів. У результаті реалізації

даної схеми досягається економічний ефект від вкладень в інформаційну безпеку.

Без цієї схеми підприємство приречене на необ'єктивність витрат.

Всі без винятку

сучасні системи менеджменту,пов'язані з питаннями безпеки, грунтуються

наризик-менеджменті. Ризик-менеджмент - це інструмент, який дозволяє:

-

передбачити

негативні явища;

-

засновувати

своє передбачення на фактах.

Розглянемо цикл

Деміга: Плануй-Виконуй-Перевіряй-Дій. Весь процес ризик-менеджменту можна

представити у вигляді наступних шести кроків.

КРОК 1. Опис

активу. Початок роботи ризик-менеджера полягає в тому, щоб визначити важливі

для бізнесу активи. Під поняттям «актив»в даному випадку варто розуміти все, що

має цінність для підприємства.

КРОК 2. Опис

ризику. Наступний крок нашої роботи полягає в тому, щоб прозначити проблеми по

кожному активу. У роботі ризик - менеджера прийнято називати можливі проблеми

«ризиками». Згідно визначення, ризик - це можлива небезпека якогось

несприятливого результату.

КРОК 3. Первісна

оцінка ризику. Для оцінки ризику зручно використовувати простий і зрозумілий

метод розрахунку. Саме простота дозволить адекватно оцінити ризики і при

необхідності скоригувати їхзначення. Найбільш простою для розрахунку ризику

єнаступна формула:

Ризик = Ймовірність * Збиток

КРОК 4. Визначення цільового показника та визначення

заходів з обробки ризику.

КРОК 5. Повторна оцінка ризику. Повторна оцінка необхідна

для того, щоб перевірити результативність реалізованих заходів. Цей етап також

дозволяє знизити похибку, яка неминуча при виборі заходів шляхом мозкового

штурму.

КРОК 6. Перегляд всього процесу ризик-менеджменту

Після певного часу необхідно переглянути всі п'ять

пророблених кроків з точки зору їхактуальності для сьогоднішнього дня. ISO

27001 вимагає проведення перегляду мінімум один раз на рік.

Для того, щоб оцінити ризик інформації, необхідно

проаналізувати всі загрози, які діють на інформаційну систему, і уразливості, через

які можлива реалізація загроз.

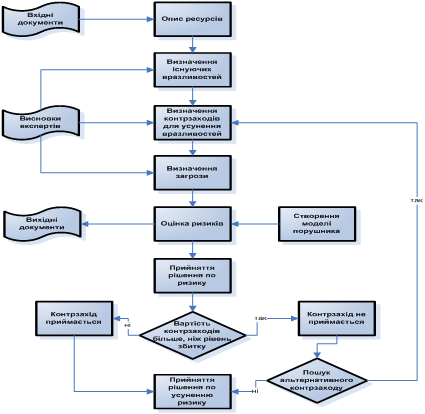

Рис.1 Модель

ризиків та загроз

Технології не стоять на місці, вони прогресують, і

прогресують достатньо швидко, тому було проведено достатньо ефективну оцінку та

менеджмент ризиків корпоративної мережі об’єкту інформаційної діяльності і

можно зробити висновок, якщо виконувати всі вимоги розглянутого стандарту можна

отримати найвищий рівень ефективності її захищеності.