Сучасні

інформаційні технології/Інформаційна безпека

Дубчак О.В., Ващук Я.В.

Національний авіаційний університет, Київ, Україна

ПРОБЛЕМИ УБЕЗПЕЧЕННЯ GSM - МЕРЕЖІ

Вступ Системи зв'язку, чільне місце серед яких займають

системи зв'язку мобільного,

є невід'ємною частиною виробничої та соціальної

інфраструктури України. Щорічне зростанням кількості абонентів мобільного

зв'язку (МЗ) викликає необхідність забезпечувати захист цілісності та

доступності конфіденційних даних.

Актуальність. Стандарти

системи МЗ передбачають різноманітні механізми захисту інтересів користувачів і

мережі від несанкціонованого доступу та незаконного використання інформації,

але на сьогодні проблема убезпечення інформації залишається невирішеною

остаточно.

Постановка завдання Правову основу діяльності у сфері

телекомунікацій встановлює Закон України «Про телекомунікації»

[4], який визначає повноваження держави щодо управління та регулювання

зазначеної діяльності, а також права, обов'язки та засади відповідальності

фізичних і юридичних осіб, які беруть участь у даній діяльності або

користуються телекомунікаційними послугами.

Стандарти МЗ умовно поділяють на покоління, і на даний

час в Україні є три діючих покоління

мереж: 1G – аналоговий мобільний зв'язок (стандарти з аналоговим передаванням голосу, передавання

даних не передбачено); 2G – цифровий мобільний зв'язок (голос передається вже в

цифровому вигляді, наявна можливість передавання цифрових даних); 3G –

широкосмуговий цифровий мобільний зв'язок, комутований багатоцільовими комп'ютерними

мережами, в тому числі Інтернет.

На 2017 рік НКРЗІ запланувала проведення тендеру щодо

ліцензій на LTE,

що належить до четвертого покоління мобільного зв'язку - 4G [5].

На сьогодні найрозповсюдженішим у світі є друге покоління

мобільного зв’язку - 2G, а саме - стандарт GSM (від Groupe

SpécialMobile, пізніше перейменована в Global System for Mobile

Communications) – глобальний цифровий стандарт для мобільного

стільникового зв’язку, з розділенням частотного каналу за принципом TDMA і

середним ступенем безпеки. Існуючі вразливості GSM-мережі дозволяють порушникам реалізувати, серед інших, атаку «Man-In-The-Middle» (MITM), що надає їм можливість підслухати, змінити,

видалити, переспрямувати чи відтворити повідомлення та голосові дані між

мережею та кінцевим користувачем [1].

Мета – проаналізувати схему

MITM - атаки в GSM - мережі, виявити проблеми захисту та запропонувати можливі

рішення.

Викладення матеріалу В

цілому система зв'язку, що діє в стандарті GSМ, розрахована на її використання

в різних сферах. Вона надає користувачам широкий діапазон послуг і можливість

застосовувати різноманітне устаткування для передавання мовних повідомлень і

даних, викличних і аварійних сигналів; підключатися до телефонних мереж

загального користування, мереж передавання даних і цифрових мереж з інтеграцією

служб.

У глобальній системі мобільного зв’язку наявні декілька

механізмів для забезпечення автентифікації користувача і конфіденційності даних

[2]. Для запобігання незаконному використанню бездротових послуг GSM - мережі

автентифікується особистість користувача за допомогою механізму

«запит-відповідь», тобто користувач підтверджує свою особистість, надаючи

відповідь на тимчасовій запит мережі.

Автентифікація в стандарті GSM тільки односпрямована, що

означає неможливість перевірки користувачем справжності використовуваного

сегмента мережі. Відсутність автентифікації, яка обслуговує мережі, дозволяє реалізувати

атаки так званих «помилкових базових станцій» [3]. Також користувач не може

знати, чи використовується повторно його ключ шифрування і автентифікаційна

інформація, надана обладнанням. Крім того, користувач не в змозі здійснювати контроль

шифрування радіоканалу - устаткування мережі має можливість відключити

шифрування інформації, що передається каналом, і користувач не зможе відстежити

даний момент.

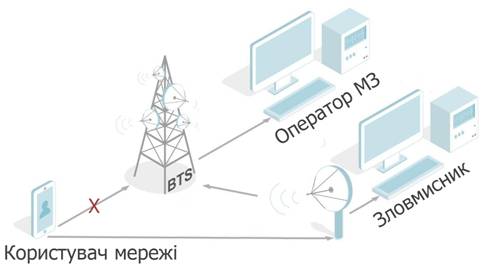

Уразливості GSM-мережі надають порушнику можливості для

реалізації MITM-атак, за здійснення яких порушник має змогу видати себе за

справжню базову станцію або абонента мережі. Схема такої атаки зображена на рис.1.

Рис.1 Модель MITM -атаки

у GSM- мережі

Для убезпечення від подібної атаки, слід виконати

будь-які зміни в архітектурі мережі, протоколах і способах автентифікації, що

може призвести до значних витрат

операторів МЗ.

Для повноцінного захисту GSM - мережі з мінімальними витратами пропонується

використовувати віртуальний оператор (MVNO). Застосування даного способу для

захисту від МІТМ- атаки унеможливить глушіння базової станції потужним сигналом

порушника (рис.2), оскільки створювана мережа використовуватиме комутаційне

обладнання MVNO.

Слід зазначити, що і автентифікаційний запит передаватиметься

радіоканалом не у відкритому вигляді, а у вигляді зашифрованого повідомлення. В

SIM-карти, поширювані MVNO, закладається можливість встановлення шифрованого

з’єднання при комунікації абонентів віртуальної мережі. При цьому SIM-карта

надає апаратну реалізацію шифрування, що дозволить абонентам мережі

використовувати будь-яке обладнання для встановлення шифрованих каналів зв’язку

і що навіть може убезпечити від інших типів можливих атак.

Рис.2 Модель

захисту від MITM- атак у GSM -мережі

Висновки Система

GSM має безліч особливостей у плані безпеки, які розроблені,

щоб надати абонентові й мережному оператору надійний рівень захисту від

діяльності порушників. Істотну загрозу для

GSM –мережі являють атаки типу MITM, дієвим, простим і оптимальним

засобом проти яких є віртуальний оператор MVNO, що можливо використовувати і для оцінки безпеки МЗ.

Список літератури:

1.

Asokan N., Niemi

V., Nyberg K. «Man-in-the-middle in tunnelled authentication protocols»./

Security Protocols. – Springer Berlin Heidelberg, 2005. – С. 28 – 41.

2.

Meyer U., Wetzel

S. On the impact of GSM encryption and man-in-the-middle attacks on the security

of interoperating GSM/UMTS networks./ Personal, Indoor and Mobile Radio

Communications, 2004. – PIMRC 2004. /15th IEEE International Symposium on. –

IEEE, 2004. – Т. 4. – С. 2876 – 2883.

3.

Nordic

Mobile Telephone – [Елекронний ресурс] – Режим доступу до ресурсу: http://pl.wikipedia.org/wiki/Nordic_Mobile_Telephone.

4.

Закон

України «Про телекомунікації» Редакція від 01.03.2016 – [Елекронний ресурс] –

Режим доступу до ресурсу: http://zakon3.rada.gov.ua/laws/show/1280-15

5.

Національна

комісія, що здійснює державне регулювання у сфері зв`язку та інформатизації – [Елекронний ресурс] – Режим доступу до

ресурсу: http://nkrzi.gov.ua/index.php?r=site/index&pg=149&language=uk