Современные информационные технологии / 4.

Информационная безопасность

Студент

Куліш Д. В.

Вінницький

національний технічний університет, Україна

Розробка захищеного веб-додатку

ведення та обліку наукових заходів (конференцій) з питань кібер-безпеки

Актуальність теми та огляд літератури. Важливим питанням

в сучасних умовах розвитку нашої держави є можливість автоматизувати процес

створення та реєстрації наукових заходів. В Україні існує велика потреба у

вирішенні проблем інформаційної безпеки, тому проведення закритих наукових

конференцій стосовно цього питання є надважливим в умовах глобалізації

інформаційного суспільства. Оскільки метою даних заходів є пошук рішень з

актуальних проблем, встановлення контактів між вченими різних країн та обмін

науковими результатами й дослідницьким досвідом, організація саме таємних

конференцій з питань захисту електронних інформаційних ресурсів є початковим

етапом боротьби з хакерськими атаками. [1]

Зростаюча

роль кібер-безпеки, яка стає унікальним зв’язком між користувачем, бізнесом і

національною безпекою, набуває все більшого стурбування з боку політиків, які

розглядають її через глобальну призму. [2]

Лише за

друге півріччя 2015 року було інфіковано 70 сайтів в українському просторі, з

них – 1 державний сайт. Майже всі інфіковані сайти, з числа працюючих,

використовували опенсорсні веб додатки. За 2001–2003 рр було атаковано 568

українських державних сайтів (включаючи

зломи сайтів та DDoS атаки). Це без врахування інфікованих gov.ua сайтів, яких

було виявлено чимало за час досліджень. [3-4]

Не

знайдено жодного існуючого захищеного веб-додатку для керування та обліку

науковими заходами з кібер-безпеки. Можливо, це через надійну захищеність

даного додатку від сторонніх людей.

Метою статті є вирішення питання ведення

та обліку наукових заходів з питань кібер-безпеки на державному рівні та вище,

а також – дослідження можливих каналів витоку інформації у захищеному

веб-додатку. Так як аналогів виявлено не було, важливо продумати структуру

веб-додатку та проаналізувати можливі загрози для закритих веб додатків, що

вимагають авторизації та автентифікації користувачів. [5]

Основна частина. Для розробки захищеного

веб-додатку ведення та обліку наукових заходів з питань кібер-безпеки доцільно

розглянути можливі атаки на веб-додатки та існуючі способи їх попередження.

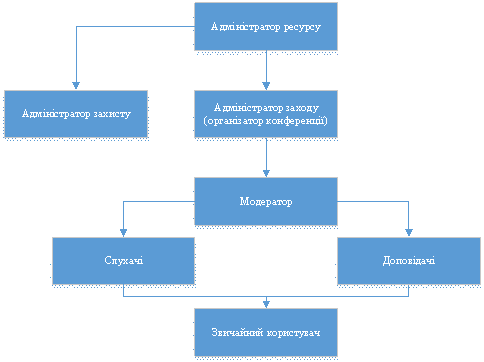

Перш за

все, слід описати ролі користувачів, їх взаємодію та визначити функції кожного

з них. Модель управління доступом на основі ролей (Role Based Access Control,

RBAC) зображено на рис. 1.

Рис. 1. Модель

управління доступом на основі ролей

Суть

даної моделі в тому, що чим вище в ієрархії певна роль – тим більші її

уповноваження. Кожна вища роль включає в себе уповноваження ролей, що

знаходяться нижче поточної.

Звичайний

користувач – найнижча ланка. Таким користувачем може бути авторизований

користувач, якого не запросили на певну подію, але він має доступ до перегляду

тих заходів, що не являються закритими та не встановлені такими

адміністраторами ресурсу.

Слухачі

і доповідачі об’єднані в групу учасники. Обидві ролі мають можливість

заповнювати профіль до заходу, на який їх було запрошено та переглядати профілі

інших учасників, якщо це не заборонено адміністратором ресурсу.

Модератором

може бути співорганізатор заходу, організатор заходу або особа, якій надані

повноваження модератора особисто від адміністратора заходу. Модератор має право

редагувати профілі учасників заходу та звичайних користувачів, перевіряти

введені дані на достовірність, редагувати інформацію про захід, за який даний

модератор назначений відповідальним.

Адміністратор

заходу (організатор конференції) включає уповноваження модератору, та додатково

може створювати нові заходи, якщо цей дозвіл встановлений адміністратором

ресурсу та підпорядковується адміністратору безпеки.

Адміністратор

безпеки слідкує за санкціонованими діями всіх нижчих ланок та протидіє

несанкціонованим діям у веб-додатку.

Адміністратору

ресурсу (АР) підпорядковуються всі вище перераховані ланки. Тільки АР роздає

дозволи на створення кожного заходу, та надання ролей та повноважень кожному

авторизованому користувачеві.

Найпоширенішими

класами загроз безпеці веб-додатків є вразливість через автентифікацію,

вразливість через авторизацію, атаки на клієнтів, можливість несанкціонованого

виконання коду, розголошення інформації про веб-додаток та логічні атаки (супроводжуються

спотворенням логіки, функціоналу). [6]

На

веб-додаток ведення та обліку наукових заходів з питань кібер-безпеки можуть

бути направлені XSS-атаки,

CSRF-атаки, SQL-ін’єкції та багато інших.

Проаналізувавши можливі загрози на

веб-додаток ведення та обліку наукових заходів з питань кібер-безпеки, було

впроваджено різні технології протидії загрозам.

Для реалізації веб-додатку ведення

та обліку наукових заходів з питань кібер-безпеки було обрано мову

програмування високого рівня C#.

Наприклад,

використовуючи спеціалізовані технології Entity Framework та

сукупність функцій, які значно розширюють можливості синтаксису C#

– LINQ, було

досягнуто високої протидії від SQL-ін’єкцій. Задля захисту веб-додатку було залучено

бібліотеку AntiXSS, яка містить класи

для захисту даних від XSS атак

шляхом фільтрації небезпечних тегів та виправлення підозрілих. Також активно

впровадилась обгортка функції в класи даної бібліотеки, що підвищило стійкість

до XSS атак.

Захист

від атак з використанням межсайтової підробки запиту (CSFR-атаки) є дещо

простішим, оскільки Microsoft надає

клас AntiForgery з методом GetToken. Цей метод генерує маркери, специфічні для

користувача, який видав запит (звичайно, таким може бути анонімний користувач).

Тож на сервері генеруються маркери, стійкі до підробки, і вбудовуються в

сторінку, яка буде використовуватися при викликах з клієнтської сторони.

Висновки. Було вирішено питання

ведення та обліку наукових заходів з питань кібер-безпеки. Також було проаналізовано найпоширеніші класи

загроз безпеці та реалізовано протидію можливим загрозам. к дослідження

можливих каналів витоку інформації у захищеному веб-додатку. Розроблена модель

управління доступом на основі ролей дозволяє легко орієнтуватися в ієрархії

ролей у створеному веб-додатку.

Література:

1. Морозов О. Інформаційна безпека в умовах

сучасного стану і перспективи розвитку державності // Віче. – 2007. – № 12. –

Спецвипуск. – С. 23 – 25.

2. Офіційний сайт Київського Безпекового Форуму.

Результати шостого засідання. [Електронний ресурс]. – Режим доступу: http://ksf.openukraine.org/ua/

3. Атаки на державні сайти України в 2001-2013

роках. Статистика. [Електронний ресурс]. – Режим доступу: http://websecurity.com.ua/6986/

4. Веб додатки на інфікованих сайтах в 2 півріччі

2015 року . Статистика. [Електронний ресурс]. – Режим доступу: http://websecurity.com.ua/8227/

5. Ричард Э. Смит Аутентификация: от паролей до

открытых ключей = Authentication: From Passwords to Public Keys First Edition.

— М.: «Вильямс», 2002. — С. 432. — ISBN 0-201-61599-1

6. Класифікація загроз безпеки WEB-додатків

[Електронний ресурс] – Режим доступу:

http://www.infosecurity.ru/iprotect/websec/classification/