Современные

информационные технологии/Информационная безопасность

Дубчак О. В., Кобець В.Ф.

Національний авіаційний університет, Україна

БІОМЕТРІЯ ЯК

МЕТОД ЗАХИСТУ ІНФОРМАЦІЙНИХ РЕСУРСІВ

Вступ Проблеми ідентифікації та

автентифікації особистості під час контролю доступу до інформації у значній

мірі дозволяє вирішувати біометрія – наука, що має спеціалізовані напрямки

теоретичного і прикладного характеру [5]. У прикладному аспекті біометрія

розглядається як метод розпізнавання людини, заснований на фізіологічній або

поведінковій характеристиці носія біометричної ознаки.

Актуальність Біометричних методів (БМ) існує достатньо багато, однак не всі

мають відповідний рівень точності та унікальності, у звя’зку з чим актуальною залишається

процедура порівняння усіх наявних способів біометричної ідентифікації та

автентифікації.

Викладення матеріалу З розвитком комп'ютерних

технологій БМ знайшли широке

застосування в багатьох сферах діяльності. Біометрія може служити завданням

посвідчення, ідентифікації, аутентифікації і авторизації особистості, пошуку

людей, оплати покупок і послуг, обліку використання робочого часу тощо [7]. Активно розвивається нормативно-технічна і правова

база біометричних технологій, в багатьох

державних установах по стандартам успішно функціонують комітети з біометрії, подібні до підкомітету з біометрії (SC37) Міжнародної організації по

стандартам (ISO), у завдання якого входить оперативна

розробка та затвердження єдиних міжнародних стандартів використання, обміну та

зберігання біометричних даних [1].

Як відомо, сучасні БМ поділяються на дві групи - статичні,

пов'язані з унікальними фізичними характеристиками особи, та динамічні, пов'язані з особливостями

виконання людиною будь-яких дій [2]. До статичних БМ належать: розпізнавання за відбитком пальця, за формою долоні, за розташуванням вен на

лицьовій стороні долоні, за сітківкою ока, за райдужною оболонкою ока, за

формою і термограммою особи, за ДНК. До динамічних БМ належить

ідентифікація за рукописним і клавіатурним почерком, за голосом.

За практичним використанням, при всьому різноманітті БМ, розповсюдження дістали статистичні БМ, такі, як розпізнавання за дактилоскопією, за двовимірним або

тривимірним зображенням особи (2D- або 3D-фото), за райдужною оболонкою ока. Будь-який з цих БМ заснований на зіставленні даних ідентифікованого

об'єкта та біометричного еталона [6].

За

показниками помилок другого роду [3] загальне впорядкування БМ аутентифікації можна подати наступним

чином (за спаданням): за ДНК; за радужною оболонкою ока, сітківкою ока; за відбитком пальця, термограмою обличчя, формою долоні; за формою обличчя,

розміщенням вен на долоні та кисті руки; за підписом; за клавіатурним почерком; за голосом.

У

таб. 1 наведені результати критеріального аналізу БМ за завчасно

визначеними показниками.

Таблиця

1

Порівняння БМ ідентифікації

|

Характеристика / Критерій |

Універсальність |

Унікальність |

Постійність |

Вимірність |

|

Відеообраз

обличчя |

+++ |

+ |

++ |

+++ |

|

Термограма

обличчя |

+++ |

+++ |

+ |

+++ |

|

Відбиток

пальця |

++ |

+++ |

+++ |

++ |

|

Геометрія

руки |

++ |

++ |

++ |

+++ |

|

Радужна

оболонка ока |

+++ |

+++ |

+++ |

++ |

|

Сітківка |

+++ |

+++ |

++ |

+ |

|

Підпис |

+ |

+ |

+ |

+++ |

|

Голос |

++ |

+ |

+ |

++ |

|

Відбиток

губ |

+++ |

+++ |

++ |

+ |

|

Особливості

вушної раковини |

++ |

++ |

++ |

++ |

|

Динаміка

письма |

+++ |

+++ |

+ |

+++ |

|

Хода |

+++ |

++ |

+ |

+ |

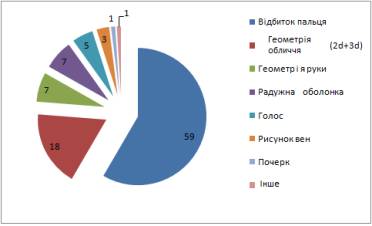

За розповсюдженістю

вказвних вище БМ,

дактилоскопічний метод, заснований на унікальності малюнка папілярних ліній на

пальцях людини, є найпоширенішим на сьогоднішній день біометричним методом [4]. Такого ж висновку можна дійти і проаналізувавши діаграму (рис. 1.2),

Рис.1. Розповсюдженість використання методів біометричної

аутентифікації [6]

Використання БМ для

аутентифікації також відкриває ряд унікальних можливостей, оскільки смарт-картки,

картки з магнітною смугою, ідентифікаційні картки, ключі і аналогічні речі

можуть бути втрачені, вкрадені, скопійовані або просто забуті вдома. Ці ж

проблеми стосуються і паролів, які, із розвитком електронного бізнесу і необхідністю

опрацювання усе зростаючих обсягів інформації, що представлена в електронному

вигляді, потребують запам'ятовування людиною [7].

Висновки Біометрія пропонує швидкий,

зручний, точний, надійний і порівняно недорогий спосіб розпізнавання особи з

величезною кількістю найрізноманітніших застосувань. Але на сьогоднішній день не

існує єдиного БМ, який задовільним би усі потреби, оскільки кожний з методів має

властиві йому переваги і недоліки. Слід зазначити, що для контролю доступу до критично

важливих даних доцільно застосовувати поєднання перевірки декількох біометричних ознак людини, що значно

підвищить захищеність інформаційних ресурсів.

Список використаної літератури

1.

Біометрія як

універсальний спосіб ідентифікації людини [Електронний ресурс]. – Режим

доступу: http://bablyukh.clan.su/publ/1-1-0-4.

2.

Дубчак О.В. Аналіз ефективності та надійності методів біометричної

аутентифікації/ О.В.Дубчак, Ю.О.Максімов/// Veda a vznik – 2010/2011: VІ

Mezinarodni vedecko-prakticka conference, 27.12.2010–05.01.2011 р.:тези доп. –

Praha, 2011.- Dil. 21.- С. 73-77.

3.

Дубчак О.В. Оцінювання точності біометричних методів захисту інформаційних

ресурсів / О.В.Дубчак, Ю.О.Максімов// Vedecky prumysl Evropskeho kontinentu – 2010: VІ Mezinarodni vedecko-prakticka conference, 27.11.–05.12.2010

р.:тезидоп. – Praha, 2010.- Dil.

22.- С. 61-65.

4.

Дубчак О.В. Особливості реалізації дактилоскопічного методу біометричного контролю

доступу до інформаційних ресурсів комп’ютерних систем / О.В.Дубчак,

І.В.Шитлюк// Aktualne problemy nowoczesnych nauk – 2011: VII Miesdzynarodowа

naukowi-praktycznа konferencjа, 07 - 15 czerwca 2011 r.:тези доп. - Пшемисль, 2011. -V.26. - С. 78-81.

5.

Дубчак О.В. Особливості режимів функціонування біометричних систем /

О.В.Дубчак, Ю.О.Максімов, І.В.Шитлюк// Vedecky pokrok na prelomu

tysyachalety-2011: VII Mezinarodni

vedecko-prakticka conference, 27.05.–05.06.2011 р.:тези доп. – Praha, 2011. -

Dil. 22- С. 58 - 60.

6.

Різник О. «Біокон» – система біометричної ідентифікації користувача

комп’ютерної мережі / О. Різник, Д. Дзюба, А. Чернодуб // Системи підтримки

прийняття рішень. Теорія і практика: зб.

доп. наук.-прак. конф. з міжнар. участю. «СППР 2009». – Київ, 2009. – С. 189 –

193.

7.

BioLink: защита

информации, учет рабочего времени и контроль

доступа средствами идентификации, сканерами отпечатков пальцев, голоса и лица,

СКД, СКУД [Электронный ресурс]. – Режим доступа: http://www.biolink.ru.