Современные

информационные технологии/ Информационная безопасность

Дубчак О. В., Кулик О.В.

Національний авіаційний університет(НАУ), Україна

КЛАСИФІКАЦІЯ МІЖМЕРЕЖНИХ ЕКРАНІВ

Вступ. Зростання ролі інформаційної сфери характеризує рівень

розвитку сучасного суспільства. Розповсюдження

інформаційно – комунікаційних систем та мереж (ІКСМ), збільшення обсягів

інформації, яка циркулює в них, вимагає покращення стану інформаційної безпеки

ІКСМ, що передбачає створення перешкод

для будь-якого несанкціонованого

втручання в їхнє

функціонування.

Актуальність. Процес розвитку та впровадження інформаційних технологій обумовлює постійну потребу удосконалення

ступеня захищеності інформаційних об’єктів і модернізації засобів їхнього

захисту, одним з яких є міжмережні екрани.

Постановка завдання. Міжмережні екрани (ММЕ) -

спеціальні проміжні засоби між локальною й глобальною мережами для

інспектування і фільтрування усього

трафіку мережного або транспортного рівнів, що дозволяють значно знизити

загрозу несанкціонованого доступу ззовні в корпоративні мережі [1]. Призначення ММЕ,

у першу чергу, - захист інформаційних

ресурсів від зовнішніх атак [3].

Мета даної роботи – класифікувати

один із засобів організації

безпечного функціонування ІКСМ, яким є міжмережні екрани.

Викладення матеріалу. Як відомо [5], ММЕ – це

комплекс програмно-апартних засобів, який здійснює інформаційний захист однієї

частини ІКСМ від іншої шляхом аналізу трафіку, що

йде із зовнішньої мережі Інтернет, та фільтрації

його відповідно до певного набору правил.

ММЕ

дозволяє налаштовувати фільтри, що відповідають за пропуск трафіку за

наступними критеріями: IP-адреса; доменне ім’я; порт; протокол.

ММЕ виконують, як правило,

і додаткові функції: щодо ідентифікації користувачів, хостів і маршрутів; гарантованості

цілісності даних під час передачі їх крізь ММЕ за допомогою криптографічних

методів; контролю точного виконання

правил безпеки й вчасного виявлення й припинення спроб вторгнення[2]. Але

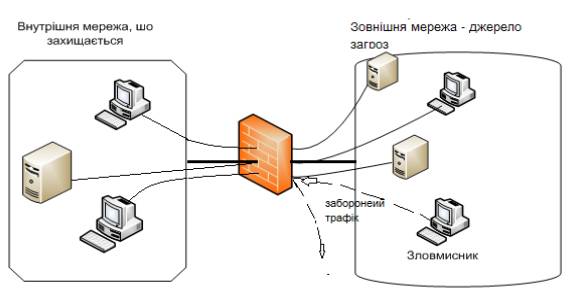

основне призначення ММЕ - бути

посередником між локальною мережею, що потребує захисту, та глобальною мережею,

з боку якої можливі загрози.(див. рис 1.)

Рис. 1. Схема захисту за допомогою міжмережного екрану.

Залежно

від рівня моделі OSI, на якому працюють ММЕ, останні поділяються на:

¾

ММЕ з фільтрацією пакетів;

¾

шлюзи сеансового рівня;

¾

шлюзи прикладного рівня;

¾

інспектори стану (stateful inspection).[6]

ММЕ з фільтрацією пакетів. Такі ММЕ

здійснюють фільтрацію вхідних і вихідних пакетів з використанням даних, які

містяться в TCP та IP - заголовках. Для відбору пакетів враховуються наступні

дані заголовків пакета: ІР - адреса відправника; ІР - адреса отримувача; порт

відправника; порт отримувача.

До

недоліків ММЕ такого типу можна віднести: при зломі ММЕ всі комп’ютери

локальної мережі стають вразливими до атак; правила фільтрації необхідно

прописувати вручну, що для великих мереж є достатньо трудомістким. До переваг даних

ММЕ слід віднести невисоку вартість, невелику часову

затримку при проходженні пакетів, гнучкість в

налаштуванні [2].

Шлюзи сеансового рівня обробляють запит авторизованого клієнта відносно

конкретних послуг, перевіряють правильність встановленого сеансу і виконують

з’єднання із зовнішнім хостом. Якщо шлюз визначив, що клієнт і зовнішній хост

авторизовані – з’єднання встановлюється. Пакети в такому єднанні передаються

без фільтрації. В процесі передачі інформації шлюз створює таблицю встановлених

з’єднань і пропускає інформацію, яка належить до одного із сеансів, що

прописані в таблиці. Після завершення сеансу з таблиці видаляються відповідні

даному сеансу записи. Переваги даних ММЕ: відсутній прямий контакт між двома

взаємодіючими вузлами, оскільки адреса шлюзу сеансового рівня є єдиним

елементом, що позв’язує глобальну мережу з локальною; унеможливлюється атака з

використанням підміни адреси, оскільки з’єднання між вузлами встановлюється

тільки після їх перевірки; припускається

централізована аутентифікація користувачів.

Недоліками слід вважати відсутність перевірки змісту інформації, яка надходить

до локальної мережі, що дає порушнику можливість передачі шкідливого

програмного забезпечення.[4]

Шлюзи прикладного рівня майже не відрізняються від шлюзів сеансового рівня – ці ММЕ

також є посередниками між двома вузлами, проте, крім контролю з’єднання,

дозволяють аналізувати контекст інформації, що передається, оскільки

функціонують на прикладному рівні. Такі ММЕ містять так званих посередників

додатків (application proxy), які

здатні обробляти інформацію, згенеровану ними. Дані ММЕ забезпечують

найбільш високий рівень захисту, але вони є й найбільш дорогим продуктом. До переваг даного

типу ММЕ можна віднести можливість реалізації додаткових механізмів

захисту, таких як аналіз вмісту пакету, контроль стану з’єднання. Недоліками даних

ММЕ є: ресурсомісткість, оскільки відбувається подвійний аналіз на сеансовому і

прикладному рівнях; унеможливлення аналізу вмісту пакетів від додатку, для

якого відсутній посередник [2].

Інспектори стану. Усі типи ММЕ,

характеристики яких проаналізовано вище, мають певні недоліки та переваги.

Проте найбільш ефективним є об’єднання їх в один пристрій, що реалізовано в

інспекторах стану (stateful inspection). ММЕ

такого типу дозволяють контролювати:

¾

кожен пакет, що передається;

¾

кожну сесію;

¾

кожен додаток на основі розробленого для нього посередника.[4]

Висновки. Захист інформаційних ресурсів ІКСМ має носити комплексний та системний

характер. Використання МЕ сприяє

підвищенню рівня безпеки локальної мережі від зовнішніх загроз. Для надійного захисту

найчастіше використовуються так званні інспектори стану, які включають в

себе всі переваги ММЕ, що працюють на транспортному, сеансовому і прикладному

рівнях. Але використання ММЕ для убезпечення інформації вимагає високого

рівня кваліфікації обслуговуючого персоналу та значних витрат для постійного

відстеження уразливостей та їх ліквідації.

Література:

1.

Дубчак О.В.

Організація програмного захисту інформації у комп’ютерних системах/ О.В.Дубчак,

О.М.Мосур// Europejska nauka XXI powieka – 2011: VII Miesdzynarodowа

naukowi-praktycznа konferencjа, 07 - 15 травня

2011 р.:тези доп. - Пшемисль, 2011. - Т.11.- С. 59 - 61.

2.

Дубчак О.В. Міжмережні екрани як засіб

програмного захисту інформації в комп’ютерних системах і мережах / О.В.Дубчак,

О.М.Мосур// Vedecky pokrok na prelomu tysyachalety-2011: VII Mezinarodni vedecko-prakticka conference,

27.05.–05.06.2011 р.:тези доп. – Praha, 2011. - Dil. 22- С. 61-63.

3.

Дубчак О.В.

Визначення загроз щодо мережевих ресурсів / О.В.Дубчак, Ю.О.Максімов//

Strategiczne pytania swiatowej nauki – 2012: VIII Miesdzynarodowа

naukowi-praktycznа konferencjа,07 - 15 lutego

2012 r.:тези доп.- Пшемисль, 2012. - V.29. - С. 81-85.

4.

Пьязин К.

Классификация межсетевых экранов. -

режим доступу: http://www.osp.ru/

5.

Олифер В.Г.,

Олифер Н. А., Компьютерные сети. Принципы, технологии протоколы: Учебник для

вузов. 4-еизд – СПБ.- Питер, 2010. – 944 с.

6.

Соколов А.В.,

Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах.

- М.: ДМК Пресс, 2002. - 656 с.