Технічні науки / Сучасні

інформаційні технології

Д.т.н., проф. Пількевич І.А., к.т.н., доц. Лобанчикова Н.М.

Житомирський військовий інститут ім.

С. П. Корольова, Україна

ПІДСИСТЕМА ОЦІНКИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ПІДПРИЄМСТВА

Постановка задачі. Основна тенденція в області

інформаційних технологій, що спостерігається в останні роки, пов’язана з тим,

що все більше компаній завершують процес побудови інформаційних систем (ІС) та

переходять до етапу їх експлуатації. Такі ж тенденції властиві ринку

інформаційної безпеки. Все більше підприємств проходять етап розробки та

впровадження засобів і систем захисту [1].

Основна

задача на етапі експлуатації системи – це підтримка певного рівня безпеки [2].

Експлуатація ІС, з врахуванням сучасних засобів захисту – достатньо складана та

специфічна задача, так як потребує для реального контролю безпеки ресурсів

цілісної картини роботи множини складних взаємопов’язаних засобів [3].

Метою

роботи є моделювання підсистеми оцінки інформаційної безпеки підприємства.

Об’єктом

досліджень є процес автоматизації інформаційної безпеки підприємства.

Предметом

досліджень є методи та засоби інформаційної підсистеми оцінки інформаційної безпеки

підприємства.

Наукова

новизна одержаних результатів полягає в тому, що вперше розроблена підсистеми оцінки

інформаційної безпеки підприємства, яка дозволяє отримувати достовірну

інформацію про рівень безпеки ІС.

Розробка структурної моделі інформаційної підсистеми.

Основними

складовими інформаційної підсистеми є інформаційна система управління, система

підтримки прийняття рішення, база даних та система управління базою даних, яка

за допомогою інтерфейсу (екранної форми) дозволяє працювати з даними. Враховуючи

те, що основними елементами процесу оцінки інформаційної безпеки є модель та

критерії оцінки, вхідні та вихідні дані, заходи процесу оцінки та ресурси, які

використовуються для цього, структурну модель інформаційної підсистеми, що

призначена для оцінки інформаційної безпеки підприємства, пропонується

представити у вигляді зображеному на рис. 1.

|

|

|

Рис. 1. Структурна

модель інформаційної підсистеми |

Вхідними даними підсистеми є моделі порушника та захисту інформації

підприємства, які разом з реляційною базою даних складають джерело інформації,

що використовується в процесі оцінки інформаційної безпеки (міцності захисту

інформації).

Вихідними

даними є показник, що характеризує ймовірність неподолання перешкод (міцність

захисту), що дозволяє оцінювати рівень інформаційної безпеки при проведенні

аудита інформаційно-комунікаційної системи підприємства.

Розробка бази даних

підсистеми. Одним із етапів проектування складних систем є створення

та використання баз даних. Тому в роботі розроблено базу даних працівників

підприємства.

Створена

автоматизована інформаційна системи працівників підприємства має структуру

зображену на рис. 2.

![]()

![]()

Рис. 2.

Структура автоматизованої інформаційної системи працівників підприємства

Структура автоматизованої інформаційної системи

має такі елементи:

1.

Користувачі – конструктори, які працюють на

підприємстві по аналізу параметрів зовнішнього середовища.

2.

Модель аутентифікації служить для перевірки

правильності пароля, який був введений для забезпечення конфіденційності

інформації.

3.

Оцінка можливості роботи системи по оцінюванню рівня

безпеки інформаційної системи.

4.

Модуль контролю доступу визначає тип користувача та

присвоює йому доступні для нього функції.

5.

Накопичувач інформації про оцінку формує набір інформації,

що подається на обробку та створення звітів.

6.

База даних зберігає всю інформацію по предметній області.

7.

Ядро системи визначає запити користувачів та

формує потрібні звіти.

8.

Статичні звіти – звіти, які видають

звичайним користувачам, що мають обмежені права доступу до системи.

9.

Вікно адміністратора – користувач, який

наділений усіма правами доступу до системи, керує обігом інформації в системі

та визначає права інших користувачів і слідкує за правильністю роботи системи.

Аналіз зв’язків між елементами автоматизованої

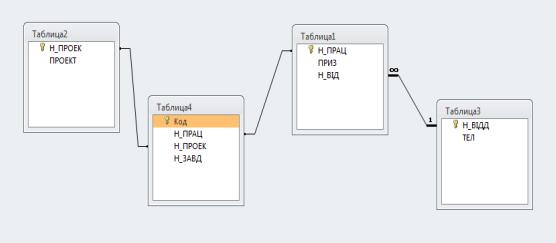

інформаційної системи дозволяє побудувати ER-діаграму (рис. 3).

Рис. 3. ER-діаграма

Інформаційна

система оцінювання рівня інформаційної безпеки структурно складається з

наступних блоків:

– бази даних;

– інтерфейсу, який в свою чергу складається зі звітів, запитів та

форм.

Структурна схема системи бази даних наведена на рис. 4.

На рис. 5 представлено схему розробленої БД з використанням пакету Access,

на якій відображені міжтабличні зв’язки.

Інтерфейс забезпечує зручну роботу безпосередньо з базою даних, надаючи

можливості користувачу даної інформаційної системи вносити зміни до бази даних.

Рис.

4. Структурна схема розробленої системи БД

Рис.

4. Структурна схема розробленої системи БД

|

|

|

Рис. 5. Схема даних |

Розробка алгоритму

функціонування системи. На початку обирається одна з трьох моделей захисту, яка

більш відповідає моделі системи захисту підприємства, на якому проводиться

аудит інформаційної безпеки.

Потім

заповнюються вхідні дані, відповідно до обраної моделі, здійснюється вибір

моделі порушника (один чи група) та розраховується ймовірність неподолання

перешкоди (міцність захисту).

За обраними

критеріями якості розраховується рівень безпеки інформації виходячи з чого

приймається рішення про рівень безпеки інформації при проведенні аудиту

інформаційно-комунікаційної системи.

Вибір програмного засобу для реалізації

спроектованої інформаційної підсистеми. Одними з основних завдань,

рішення яких повинна забезпечувати методологія створення інформаційних систем,

є:

– простота

супроводу, модифікації та розширення системи з метою забезпечення її

відповідності змінюваних умов роботи підприємства;

– забезпечення

створення інформаційних систем, що відповідають вимогам відкритості,

переносимості та масштабованості.

Ці вимоги

обумовлюють необхідність використання методології об’єктно-орієнтованого

підходу при створенні інформаційної підсистеми. Методологія об’єктно-орієнтованого

програмування – це підхід, що використовує об’єктну декомпозицію, при якій

статична структура системи описується в термінах об’єктів і зв’язків між ними,

а поведінка системи описується в термінах обміну повідомленнями між об’єктами.

Як правило, для розробки програм моделювання складних

систем на практиці застосовуються алгоритмічні мови високого рівня: Turbo Pascal, Delphi, C++, C++Builder, Java та інші. Крім того, існує багато спеціальних прикладних пакетів.

Необхідність використання об’єктно-орієнтованого підходу, можливість роботи с

базами даних та наявність засобів візуального інтерфейсу обумовили вибір в

якості мови програмування для розробки інформаційної підсистеми середовища

програмування С++Builder, так як вона дозволяє використовувати усі можливості візуального

програмування, підтримується такими платформами операційних систем, як Windows, Unix та Linux і надає методи та засоби взаємодії з системами управління

базами даних.

Таким чином,

інформаційна система – це складна, розподілена в просторі система, що

складається з безлічі зосереджених (локальних) підсистем (інформаційних

вузлів), які мають у розпорядженні програмно-апаратні засоби реалізації

інформаційних технологій, і безлічі засобів, що забезпечують з’єднання та

взаємодію цих підсистем з метою надання територіально видаленим користувачам

широкого набору послуг у сфері інформаційного обслуговування. Тому при розробці

інформаційної системи необхідно враховувати основні вимоги, що висуваються до

подібних систем.

Структура

інформаційної підсистеми повинна включати основні елементи ІС, спиратись на

базу даних з даної предметної області і використовувати сучасні методології та

технології розробки сучасних складних систем.

Література:

1. Хорошко В. А.

Методи й засоби захисту інформації / В. А. Хорошко,

А. А. Чекатков. – К. : Юніор, 2003. – 400 с.

2. Воронина В. А.

Обеспечение безопасности объектов /

В. А. Воронина, В. А. Тихонов. – М. : Горячая

линия-Телеком, 2010. – 272 с.

3. Грищук Р. В.

Теоретичні основи моделювання процесів нападу на інформацію методами теорії

диференціальних ігор та диференціальних перетворень : монографія / Р. В. Грищук.

– Житомир : Рута, 2010. – 280 с.