Захарова

М.В., Марченко Г.І., Люта М.В., Шадхін В.Ю

Київський

національний університет технологій та дизайну

Криптографічні методи аутентифікації

При

активному використанні інформаційних мереж виникають проблеми, пов’язані з

інформаційною безпекою. Її ключовими напрямками є захист комерційної інформації

при її передачах по каналу зв’язку, надійність довгострокового зберігання даних

в електронному вигляді, контроль доступу до інформації, запобігання

несанкціонованого доступу до інформації, ідентифікація користувачів.

Метою

даної роботи є розгляд існуючих методів аутентифікації на основі як

симетричних, так і несиметричних методів криптоперетворення.

Багато

систем аутентифікації використовують для самої аутентифікації або представлення

контексту доступу алгоритм шифрування з відкритим ключем RSA. Способи

аутентифікації, засновані на RSA, зводяться до наступного алгоритму:

·

система А

генерує послідовність байтів, зазвичай випадкову, кодує її своїм ключем і

посилає системі Ст.;

·

система В

розкодує її своїм ключем. Це можливо, лише якщо системи володіють парними

ключами;

·

системи тим або

іншим способом обмінюються "правильними" значеннями зашифрованої

посилки;

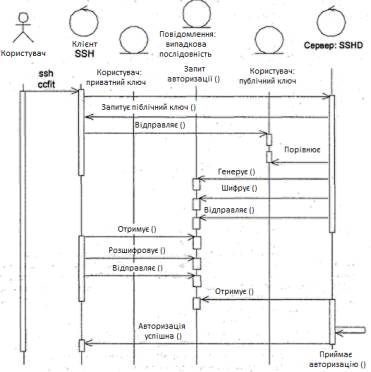

Аутентифікація SSH

Пакет є функціональною заміною

програм rlogin/rsh і відповідного цим програмам демона rshd. У пакет входять

програми ssh (клієнт) і sshd (сервер), а також утиліти для генерації ключів RSA

і управління ними. ssh використовує RSA для прозорої аутентифікації користувача

при вході у видалену систему. Крім того, ssh/sshd можуть здійснювати шифрування

даних, передаваних по лінії під час сеансу зв'язку і виконувати ряд інших

корисних функцій.[1]

Сервер зберігає список відомих

загальнодоступних ключів для кожного з користувачів, де позначає домашній

каталог користувача.

Коли з видаленої системи-клієнта

приходить запит на аутентифікацію, sshd запрошує прилюдний ключ. Якщо отриманий

ключ збігається із значенням, що зберігається у файлі, для цієї системи, сервер

генерує випадкову послідовність з 256 біт, шифрує її прилюдним ключем і посилає

клієнтові. Клієнт розшифровує посилку своїм особистим ключем, обчислює

128-бітову контрольну суму і повертають її серверу.[1] Сервер порівнює отриману

послідовність з правильною контрольною сумою і приймає аутентифікацію в разі

збігу (Рисунок 1). Теоретично контрольні суми можуть збігтися і в разі

неспівпадання ключів, але ймовірність такої події вкрай мала.

Рисунок 1. − Аутентифікація SSH

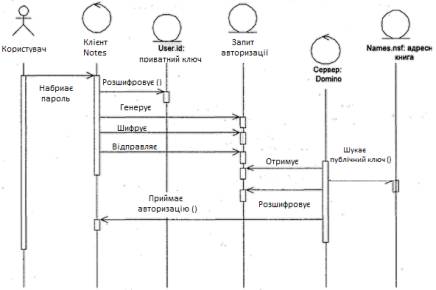

Аутентифікація Lotus Notes

Система групової роботи Lotus

Notes також використовує для аутентифікації відкритий ключ. При створенні

облікового запису користувача генерується 621-бітовий приватний і відповідний

йому прилюдний ключі. Прилюдний ключ розміщується в доменній адресній книзі (Рисунок 2). Приватний ключ піддається

шифруванню закритим ключем, який потім запрошується у користувача як пароль, і

зберігається в ідентифікаційному файлі.

Аби аутентифікуватися в системі,

користувач повинен вказати ідентифікаційний файл і набрати пароль, який

дозволить розшифрувати приватний ключ, що зберігається у файлі.[2] Після цього

всі пакети, якими користувач обмінюється з сервером Notes, забезпечуються

цифровим підписом на основі цього ключа. Сервер може перевірити автентичність

підпису, використовуючи прилюдний ключ, що зберігається в його адресній книзі.

Рисунок 2. − Аутентифікація в Lotus Notes

В результаті роботи досліджено

методи, засновані на криптоалгоритмі RSA і інших алгоритмах шифрування.[1] Ці методи вирішують проблему порушення

безпеки між довіреними системами, тобто зловмисник, що проник в довірену

систему не дістає доступу до приватних ключів і не може використовувати їх для

власних цілей. Шифрування приватного ключа паролем декілька ускладнює

здійснення такої операції, але в цьому випадку зловмисник може здійснити словесну

атаку. Проте, як вже говорилося раніше, це є практично неминучою розплатою за

дозвіл автоматичної реєстрації в декількох системах. В той же час криптографічні методи практично усувають

небезпеку імітації довіреної системи шляхом підміни мережевої адреси і значно

збільшують надійність інших методів аутентифікації.

Література:

1.

Панасенко С. Алгоритмы шифрования –

Санкт-Петербург: БХВ-Петербург, 2009 – 577 с.

2.

Шнайер

Б. Прикладная криптография. Протоколы, алгоритмы. – М.: Триумф, 2002.