Современные информационные технологии/ 4.Информационная

безопасность.

К. п. н. Соловьева Т. В.,

студентка Байзан А. А., студент Кижапкин В. А.

Хакасский технический

институт – филиал ФГАОУ ВПО

«Сибирский федеральный

университет», Россия

Анализ уязвимостей в сетях Wi-Fi

Данная научно-практическая

работа заключается в систематизации и выявлении имеющихся в настоящее время уязвимостей

беспроводных сетей Wi-Fi. Аналитический взгляд в этом вопросе позволит не

только определить уровень безопасности Ваших систем, но и сделать их более надежными.

Под термином Wi-Fi

(Wireless Fidelity) понимается целая линейка протоколов беспроводной передачи

данных, которые, как правило, используются для соединения компьютеров. Для

неподготовленных пользователей будет полезным краткая характеристика топологии

Wi-Fi. Между устройствами Wi-Fi можно организовать два вида соединений. Первое

из них – это так называемое ad-hoc-соединение (peer-to-peer, «точка-точка»),

которое используется для установления прямой связи между двумя компьютерами. В

этом случае точка доступа не используется, а компьютеры общаются

непосредственно друг с другом (что-то наподобие одноранговой LAN-сети). Сеть Wi-Fi,

которая способна поддерживать большое количество клиентов, строится только с

точкой доступа (режим клиент/сервер). В большинстве беспроводных сетей

необходимо обеспечить доступ к файловым серверам, принтерам и другим

устройствам, подключенным к проводной локальной сети, – именно поэтому и

используется режим клиент/сервер.

Но прежде чем приступать к защите беспроводной

сети, необходимо понять основные принципы ее организации. Как правило,

беспроводные сети состоят из узлов доступа и клиентов с беспроводными

адаптерами. Узлы доступа и беспроводные адаптеры оснащаются приемопередатчиками

для обмена данными друг с другом. Любое взаимодействие точки доступа (сети) и

беспроводного клиента построено на том, как клиент и точка доступа

представляются друг другу и подтверждают, что у них есть право общаться между собой

(процедура аутентификации). Этот

первый этап передачи называют

«handshake», т. е. «пожатием

рук». Здесь клиент предоставляет правильный пароль, и в ответ на это сервер передает клиенту случайную строку –

временный ключ, который затем используется для шифрования и передачи данных. Задача

хакера при несанкционированном доступе к сети Wi-Fi так или иначе

сводится к перехвату рукопожатия, из которого можно будет либо извлечь

временный ключ, либо исходный пароль, либо и то, и другое.

Напомним о применяемых в сетях Wi-Fi механизмах

защиты. К ним относятся методы ограничения

доступа, аутентификации и шифрования. Эти методы связаны с такими понятиями,

как WEP, WPS, WPA, WPA2, TKIP, CCMP и т. д. –

именно они отвечают за безопасность сетей Wi-Fi.

Подчеркнем, что:

–

WEP,

WPA, WPA2 – это алгоритмы безопасности беспроводных сетей,

–

TKIP,

AES/CCMP – протоколы шифрования, которые применяются в том или

ином алгоритме безопасности беспроводных сетей.

–

EAP,

PSK, MGT – протоколы аутентификации.

Последующий анализ уязвимостей сетей Wi-Fi будет

рассматриваться в зависимости от применяемых в них механизмов безопасности.

1. WEP (Wired Equivalent

Privacy) – алгоритм для обеспечения безопасности сетей Wi-Fi. Первый стандарт

защиты Wi-Fi, в основе которого заложен поточный шифр RC4. Все атаки на WEP

основаны на недостатках шифра RC4. Основная проблема WEP – в фундаментальной

ошибке проектирования. WEP фактически передает несколько байт временного

ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от

сложности ключа, раскрыть любую передачу можно, просто имея достаточное число

перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно

использующейся сети) [1]. Для всех типов атак

требуется проводить перехват и анализ кадров беспроводной сети. С помощью

программ, таких как Aircrack-ng, взлом беспроводной сети с WEP шифрованием

осуществляется очень быстро и не требует специальных навыков [2]. В 2004 году международная ассоциация специалистов в области разработки стандартов по радиоэлектронике –

IEEE объявила технологию WEP устаревшей.

Продемонстрируем на практике уязвимость

сети, созданной на WEP, ведь чтобы научиться что-то хорошо защищать, необходимо это взломать. Нижеследующий

текст никоим образом нельзя расценивать как руководство к действию. Материал

приведен исключительно в ознакомительных целях.

Суть технологии сводится

к следующему. Для нахождения ключа WEP необходимо собрать некоторое количество

пакетов, которые впоследствии надо будет пропустить через специализированное

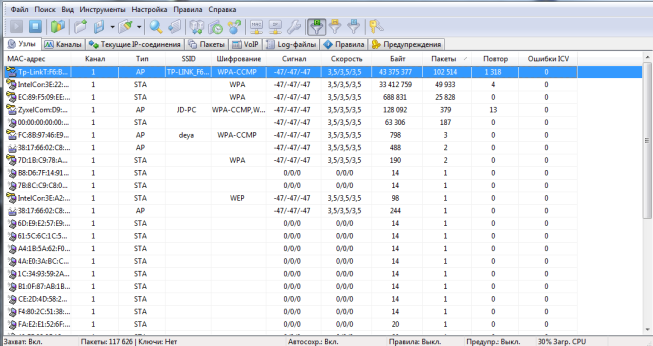

программное обеспечение (рис. 1.)

Рисунок 1 – Захват пакетов

Для сбора пакетов

используется ноутбук с настроенной картой Wi-Fi и набором соответствующих программ:

Netstambler, Macstambler, Kismet и т. п. Сам процесс сканирования беспроводной

сети осуществляется удаленно, например, из машины, припаркованной недалеко от

объекта исследования.

В качестве программы,

реализующей захват сетевых пакетов с их последующим анализом, использовалась программа CommView for Wi-Fi, которая поставляется с

утилитой Aircrack-ng GUI. Последняя, в свою очередь, служит для извлечения

пароля из пакетов. После захвата нужного количества пакетов находим ключ. Таким

образом, опытным путем установлено, что сети на основе алгоритма WEP –

уязвимы!

2. WPA (Wi-Fi Protected Access) – второе поколение, пришедшее на смену WEP. Достоинствами WPA являются усиленная безопасность данных и ужесточённый

контроль доступа к беспроводным сетям.

В WPA обеспечена поддержка стандартов 802.1x, а также протокола EAP (Extensible

Authentication Protocol, расширяемый протокол аутентификации) Стандарт поддерживает различные

алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый

– нечто вроде мостика между WEP и WPA, который был придуман на то время, пока сотрудники

IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP,

страдает от некоторых типов атак, и в целом не безопасен. Использование WPA с

TKIP почти то же, что и использование простого WEP [2].

WPA имеет упрощенный режим. Он получил название Pre-Shared

Key (WPA-PSK). При применении режима PSK необходимо ввести один пароль для каждого

отдельного узла беспроводной сети (беспроводные маршрутизаторы, точки доступа,

мосты, клиентские адаптеры). Если пароли совпадают с записями в базе,

пользователь получит разрешение на доступ в сеть.

Уязвимость WPA. С принятием стандарта безопасности 802.11i и распространением

сетей на основе WPA-шифрования уверенность в защищенности беспроводной инфраструктуры

начала закономерно расти. При качественной настройке безопасности WPA-сети её brute

force attack (атака грубой силы) или, другими словами, попытка подобрать пароль

полным или частичным перебором, практически невозможен.

Криптоалгоритм AES, 256-битный сменяющийся во времени ключ и прочие

нововведения, казалось бы, должны стать неким гарантом безопасности, однако WPA

ломается. Общая идея данного подхода достаточно проста и заключается в

следующем:

–

необходимо

найти неассоциированное клиентское устройство-жертву;

–

далее

эмулируется точка доступа;

–

жертве

выдается IP-адрес, а также IP-адреса подставных шлюза и DNS-сервера через DHCP.

Затем следует атака на

сеть. При успешном получении удаленного доступа к устройству последнее

«отпускается» обратно в легальную беспроводную сеть, предварительно запустив на

нем троянского коня.

3. WPS (Wi-Fi Protected Setup) – стандарт

(и одноименный протокол) полуавтоматического создания беспроводной сети Wi-Fi. Был

принят 8 января 2007 года. WPS автоматически обозначает имя сети и задает

шифрование, при этом нет необходимости вручную задавать все параметры. О серьезной уязвимости WPS

стало известно в 2011 году. Оказалось, что если в точке

доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров),

то подобрать PIN-код для подключения можно за считанные часы. Первой появившейся

реализацией брутфорса стала утилита wpscrack, написанная исследователем

Стефаном Фибёком на языке Python. В публикации [3] автор подробно описывает

взлом WPS при помощи утилиты reaver-wps.

4. WPA2

(Wi-Fi Protected Access 2) определяется стандартом IEEE 802.11i, принятым в

июне 2004 года, и призван заменить WPA. В нем реализовано CCMP и шифрование

AES, за счет чего WPA2 стал более защищенным, чем его предшественник. С 13

марта 2006 года поддержка WPA2 является обязательным условием для всех

сертифицированных Wi-Fi устройств.

CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) – протокол блочного

шифрования с кодом аутентичности сообщения (MIC) и режимом сцепления блоков и

счетчика. CCMP является обязательной частью стандарта WPA2 и необязательной

частью стандарта WPA.

Уязвимость

WPA2. 23 июля 2010 года была опубликована информация об уязвимости Hole196 в

протоколе WPA2. Используя эту уязвимость, авторизовавшийся в сети злонамеренный

пользователь может расшифровывать данные других пользователей, используя свой

закрытый ключ. Никакого взлома ключей или брут-форса не требуется [3].

Тем не менее, на данный момент основными методами взлома WPA2 PSK являются

атака по словарю и брут-форс. Для этого в режиме мониторинга беспроводной карты

сканируется эфир и записываются необходимые пакеты. Далее проводится

деавторизация клиента для захвата начального обмена пакетами (handshake), либо

нужно ждать пока клиент совершит подключение. После этого, как отмечалось

ранее, уже нет необходимости находиться недалеко от атакуемой точки доступа.

Атака проводится оффлайн с помощью специальной программы и файла с хэндшейком [2].

В заключении, отметим,

что при построении безопасной Wi-Fi сети необходимо обратить внимание на следующие

меры защиты:

–

измените

стандартный логин и пароль для авторизации в личном кабинете роутера;

–

обеспечьте защиту

от несанкционированного доступа на уровне ресурсов (фильтрация по MAC-адресу);

–

шифрование

передаваемой информации осуществляйте на основе технологии WPA2-PSK-CCMP, а не WEP;

–

используйте WPA2-PSK-CCMP с паролем от 12 символов;

–

для максимальной защиты уместно использование VPN, SSH, IPSec.

Литература

1.

Wi-Fi сети:

проникновение и защита [Электронный ресурс]. – Режим доступа: http://habrahabr.ru/post/224955/ Дата

обращения: 08.09.2014 г.

2.

Чабан, И. В. Безопасность

сетей Wi-Fi / И. В. Чабан [Электронный ресурс]. – Режим доступа: http://best-itpro.ru/index.php/articles/72-wi-fi-security.html Дата обращения: 08.09.2014 г.

3.

Чабан, И. В. Взлом WPS (взлом Wi-Fi) / И.

В. Чабан [Электронный ресурс]. – Режим

доступа: http://best-itpro.ru/index.php/articles/71-wps-wifi-crack.html