Д.т.н., проф. Пількевич І.А., к.т.н., доц. Лобанчикова Н.М.

Житомирський військовий інститут ім.

С. П. Корольова, Україна

РОЗРОБКА ТА ТЕСТУВАННЯ ПІДСИСТЕМИ

ОЦІНКИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ПІДПРИЄМСТВА

Постановка задачі. Як показує досвід, інформаційна

система, що забезпечує роботу підприємства, практично ніколи не буває

статичною. Зростання обсягів інформації, додавання нових сегментів та оновлення

інформації знижують ефективність механізмів і процедур захисту. Експлуатація

систем захисту інформації включає цілий комплекс робіт, що забезпечують

необхідний рівень захищеності інформаційної системи (ІС), однією з яких є

моніторинг в режимі реального часу та аналіз всіх подій та явищ, які відносяться

бо безпеки системи [1].

Для того, щоб

оцінити реальний стан захищеності ресурсів ІС та її здатність протистояти

зовнішнім та внутрішнім загрозам безпеці, необхідно регулярно проводити аудит

інформаційної безпеки підприємства, в якому використовується ІС.

У попередній

роботі авторами статті була розроблена підсистема оцінки інформаційної безпеки

підприємства, а також було відмічено, що подальшими дослідженнями в цьому

напрямку є розробка програмного продукту, що моделює інформаційну підсистему

[2].

Метою

роботи є розробка програмного продукту підсистеми оцінки інформаційної безпеки

підприємства.

Об’єктом

досліджень є процес автоматизації інформаційної безпеки підприємства.

Предметом

досліджень є методи та засоби інформаційної підсистеми оцінки інформаційної безпеки

підприємства.

Наукова

новизна одержаних результатів полягає в тому, що вперше розроблена підсистеми

оцінки інформаційної безпеки підприємства, яка дозволяє отримувати достовірну

інформацію про рівень безпеки ІС.

Розробка інформаційної підсистеми. У відповідності до

розробленої структурної моделі інформаційної підсистеми [2], враховуючи

методику оцінки інформаційної безпеки [3] та з використанням засобів

візуального програмування C++Builder розроблено програмний продукт, що реалізує інформаційну

підсистему оцінки інформаційної безпеки інформаційно-комунікаційної системи

підприємства. Текст програми:

#include <vcl.h>

#pragma hdrstop

#include "Unit1.h"

#pragma package(smart_init)

#pragma resource "*.dfm"

TForm1 *Form1;

__fastcall TForm1::TForm1(TComponent* Owner)

:

TForm(Owner)

{

}

void __fastcall TForm1::RadioButton1Click(TObject

*Sender)

{

float Ppod,Pv,Pob1,Pob2,Pob3,temp;

Image1->Picture->LoadFromFile("v1.bmp");

if (RadioButton1->Checked==True)

{

Edit1->Enabled=True;

Edit2->Enabled=True;

Edit3->Enabled=True;

Edit4->Enabled=True;

Edit6->Enabled=True;

Edit7->Enabled=False;

Edit8->Enabled=False;

Edit9->Enabled=False;

Edit11->Enabled=False;

Edit12->Enabled=False;

Ppod=StrToFloat(Edit1->Text);

Pv=StrToFloat(Edit2->Text);

Pob1=StrToFloat(Edit3->Text);

Pob2=StrToFloat(Edit4->Text);

Pob3=StrToFloat(Edit6->Text);

}

if (RadioButton5->Checked==True)

{

Pszi=(1-Ppod)*Pv*(1-Pob1)*(1-Pob2)*(1-Pob3);

Rez=Pszi;

} else

{

if (RadioButton4->Checked==True)

{

temp=(1-Ppod);

if (temp>=Pv) temp=Pv;

else if (temp>=(1-Pob1)) temp=Pob1;

else if

(temp>=(1-Pob2)) temp=Pob2;

else if

(temp>=(1-Pob3)) temp=Pob3;

Pszi=temp;

Rez=Pszi;

}

}

}

void __fastcall TForm1::RadioButton2Click(TObject

*Sender)

{

float Ppod,Pv,Pob1,Pob2,Pob3,temp,Psz1,Psz2,Psz3;

Image1->Picture->LoadFromFile("v2.bmp");

if (RadioButton2->Checked==True)

{

Edit1->Enabled=True;

Edit2->Enabled=True;

Edit3->Enabled=True;

Edit4->Enabled=True;

Edit6->Enabled=True;

Edit7->Enabled=True;

Edit8->Enabled=True;

Edit9->Enabled=True;

Edit11->Enabled=False;

Edit12->Enabled=False;

Psz1=StrToFloat(Edit7->Text);

Psz2=StrToFloat(Edit8->Text);

Psz3=StrToFloat(Edit9->Text);

Pob1=StrToFloat(Edit3->Text);

Pob2=StrToFloat(Edit4->Text);

Pob3=StrToFloat(Edit6->Text);

}

if (RadioButton5->Checked==True)

{

Pszi=Psz1*Psz2*Psz3*(1-Pob1)*(1-Pob2)*(1-Pob3);

Rez=Pszi;

} else

{

if (RadioButton4->Checked==True)

{

temp=Psz1;

if (temp>=Psz2) temp=Psz2;

else if (temp>=Psz3) temp=Psz3;

else if

(temp>=(1-Pob1)) temp=Pob1;

else if

(temp>=(1-Pob2)) temp=Pob2;

else if

(temp>=(1-Pob3)) temp=Pob3;

Pszi=temp;

Rez=Pszi;

}

}

}

//---------------------------------------------------------------------------

void __fastcall TForm1::RadioButton3Click(TObject

*Sender)

{

float P1,P2;

Image1->Picture->LoadFromFile("v3.bmp");

if (RadioButton3->Checked==True)

{

Edit1->Enabled=False;

Edit2->Enabled=False;

Edit3->Enabled=False;

Edit4->Enabled=False;

Edit6->Enabled=False;

Edit7->Enabled=False;

Edit8->Enabled=False;

Edit9->Enabled=False;

Edit11->Enabled=True;

Edit12->Enabled=True;

P1=StrToFloat(Edit11->Text);

P2=StrToFloat(Edit12->Text);

Pszi=1-P1*P2;

Rez=Pszi;

}

}

void __fastcall TForm1::BitBtn1Click(TObject

*Sender)

{

exit(1);

}

void __fastcall TForm1::BitBtn2Click(TObject

*Sender)

{

Edit10->Text=FloatToStr(Rez);

if ((Rez>0.3)&&(Rez<0.5))

Shape2->Brush->Color=clYellow;

if

(Rez>=0.5) Shape3->Brush->Color=clGreen;

if

(Rez<=0.3) Shape1->Brush->Color=clRed;

}

//---------------------------------------------------------------------------

void __fastcall TForm1::SpeedButton1Click(TObject

*Sender)

{

Edit1->Text='0';

Edit2->Text='0';

Edit3->Text='0';

Edit4->Text='0';

Edit6->Text='0';

Edit7->Text='0';

Edit8->Text='0';

Edit9->Text='0';

Edit10->Text='0';

Edit11->Text='0';

Edit12->Text='0';

Pszi=0;

Rez=0;

Shape1->Visible=false;

Shape2->Visible=false;

Shape3->Visible=false;

RadioButton1->Checked==false;

RadioButton2->Checked==false;

RadioButton3->Checked==false;

RadioButton4->Checked==false;

RadioButton5->Checked==false;

}

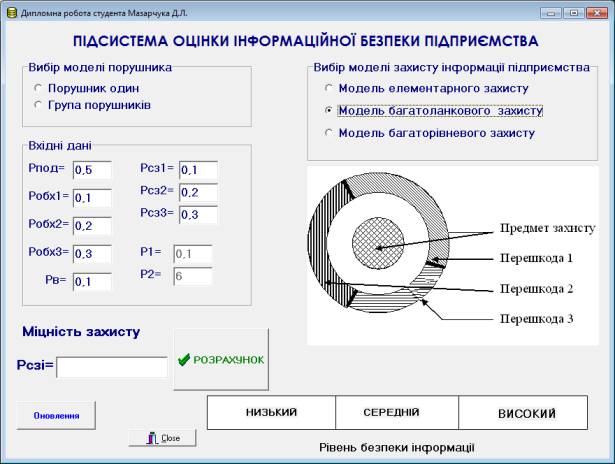

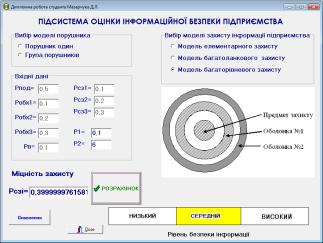

Загальний

вигляд інтерфейсу програми представлено на рис. 1.

|

|

Рис. 1. Інтерфейс

програми

Основні

складові структурної моделі інформаційної підсистеми, а саме вхідні дані,

критерій якості та вихідні дані, виведені у стандартне Windows-вікно.

При

проведенні аудиту інформаційно-комунікаційної системи підприємства з

використанням розробленої підсистеми необхідно зібрати інформацію про систему

захисту інформації, що використовується, обрати модель порушника (один чи

декілька), обрати одну з трьох моделей захисту інформації, що найбільш

наближена до реальної системи та використовуючи інформацію бази даних ввести значення

відповідних показників (ймовірностей подолання, обходу перешкоди, виявлення

загрози тощо).

У

відповідності до методики оцінки рівня безпеки інформації, що представлена у [4],

при натисненні кнопки «РОЗРАХУНОК» розраховується міцність захисту інформації

(ймовірність неподолання системи захисту інформації).

Результат

рівня інформаційної безпеки виводиться на екран у вигляді трьох градацій

(низький, середній або високий рівень) у відповідності до порогових значень,

які задаються користувачем.

Тестування програмного продукту. Тестування розробленого

програмного продукту проводилось шляхом дослідження методом математичного

моделювання на ПЕОМ, для різних умов роботи (різні моделі порушника, моделі

захисту інформації та значення відповідних ймовірностей).

Для оцінки

рівня інформаційної безпеки використовувався показник – міцність захисту

(ймовірність неподолання системи захисту), порогові значення якого були

наступними:

– низький рівень безпеки ![]() ;

;

– середній рівень безпеки ![]() ;

;

– високий рівень безпеки ![]() .

.

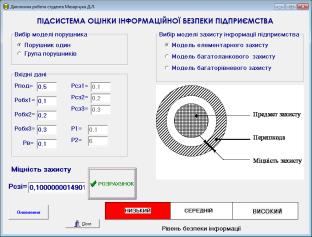

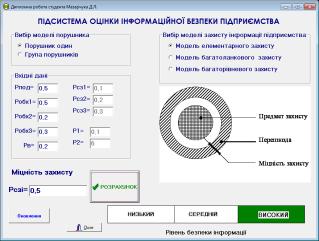

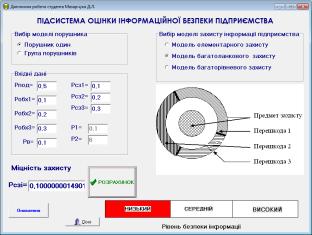

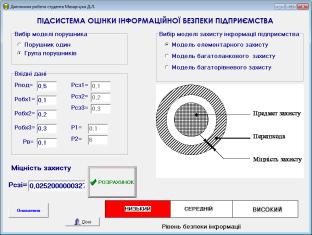

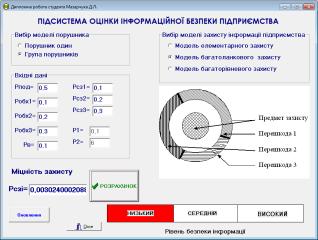

Результати

дослідження представлені на рис. 2.

Аналіз

результатів тестування показав, що розроблений програмний продукт, який моделює

інформаційну підсистему оцінки інформаційної безпеки, дозволяє виконати

поставлені завдання при проведенні аудиту інформаційно-комунікаційної системи

підприємства.

Обмеженнями

моделі є використання лише двох рівнів захисту при багаторівневому захисті та

розрахунок лише трьох порушників при груповій атаці.

Таким чином,

розроблений програмний продукт представлений у вигляді виконуваного файлу та не

вимагає значних обчислювальних затрат і складного налагодження системи.

Складність використання полягає лише в заповненні та оновленні бази даних

інформаційної підсистеми та вибору

значень параметрів (відповідних ймовірностей), що дещо ускладнює роботу

системи.

|

|

|

|

Модель елементарного

захисту, порушник один |

Модель елементарного

захисту, порушник один |

|

|

|

|

Модель багатоланкового

захисту, порушник один |

Модель багаторівневого

захисту |

|

|

|

|

Модель елементарного

захисту, група порушників |

Модель багатоланкового

захисту, група порушників |

Рис. 2. Результати

дослідження при різних моделях захисту підприємства

Необхідно

зауважити, що для більш ефективного застосування підсистеми в базу даних

необхідно внести інформацію з методикою отримання кількісних значень

ймовірностей у відповідності до моделі системи інформаційної безпеки

підприємства, що інспектується.

Література:

1. Воронина В. А.

Обеспечение безопасности объектов / В. А. Воронина,

В. А. Тихонов. – М. : Горячая линия-Телеком, 2010. – 272 с.

2. Пількевич І. А. Підсистема оцінки інформаційної безпеки підприємства / І. А. Пількевич, Н. М. Лобанчикова : materials of the XI International scientific and practical conference [„Prospects of world

science-2015ˮ], (30 July-07 August, 2015). – Sheffield, England: Science and education LTD. – Vol. 10. Technical sciences. Mathematics. – P. 82–88.

3. Хорошко В. А.

Методи й засоби захисту інформації / В. А. Хорошко,

А. А. Чекатков. – К. : Юніор, 2003. – 400 с.

4. Пількевич І. А. Моделі оцінки міцності

захисту інформації в інформаційних системах / І. А. Пількевич, Н. М. Лобанчикова : materiały XI Мiędzynarodowej naukowi-praktycznej konferencji [„Nauka: teoria i praktyka-2015ˮ], (07-15 sierpnia 2015 roku). – Przemyśl, Polska: Nauka i studia. – Vol. 18. Nowoczesne informacyjne technjljgie. Matematyka. – S. 28–32.