Современный информационные технологии/4.Информационная

безопасность

Пархоменко И.И., к.т.н.,

доцент, Язиванова М.В.,

Национальный авиационный

университет

Способы предотвращения

утечки информации с компьютерных систем через технологию Soft TEMPEST

Как известно, любое радиоэлектронное устройство

в процессе своего функционирования образует побочные излучения и наводки, в том

числе и

информативные

(то есть содержащие обрабатываемую информацию). Эти излучения и наводки в

отечественной литературе сокращенно именуются – ПЭМИН. Данный термин в

иностранной литературе имеет синонимы «TEMPEST» и «compromising emanations»

(компрометирующие излучения).

Спектр частот ПЭМИ ПК представлен колебаниями в достаточно широком

диапазоне: от единиц мегагерц до нескольких гигагерц. Диаграмма направленности

побочного электромагнитного излучения ПК не имеет ярко выраженного максимума,

что неудивительно: взаиморасположение составных частей ПК (монитор, системный

блок, проводники, соединяющие отдельные модули) отличается большим количеством

вариантов.

Наиболее опасные сигналы (потенциально‑информативными ПЭМИ) создает элементы ПК, в особенности в

пластмассовых неметаллизированных корпусах. Ориентировочные дальности

обнаружения радиоизлучений широко распространенных ПЭМИ зарубежного производства приведены в таблице:

Таблица

|

ПЭМИ |

Дальность обнаружения полей, м электромагнитного электрического |

|

|

Системный блок |

2 – 40 |

1 - 30 |

|

Дисплей |

25 – 120 |

10 - 55 |

|

Клавиатура |

15 – 50 |

15 - 30 |

|

Печатающее устройство |

5 – 35 |

10 -80 |

Из таблицы можно сделать вывод, что наиболее мощными источниками

электромагнитного излучения являются видеодисплей. Благодаря своей

периодической природе, видеосигнал легко выделяется из других периодическим

усреднением. То есть получить доступ к секретной информации легче всего через

дисплей монитора.

Канал ПЭМИН является единственным способом для

злоумышленника получить конфиденциальные данные, не проникая в помещение или

контактируя с людьми, и при этом быть незамеченным. Такой канал может

эксплуатироваться длительное время. Единственным недостатком такого способа

является то, что злоумышленнику нужно ждать, когда пользователь обратится к

нужной ему информации, и только тогда из полученных ПЭМИН

можно

выделить необходимую информацию.

Ожидания обращения к нужным данным пользователем

может продолжаться долго, это могут быть дни, недели, месяцы. Ученые

Кембриджского университета (M. Kuhn и R. Anderson) попытались заставить

компьютер передавать необходимые данные практически в любой какой момент, то

есть целью было исследовать, можно ли управлять процессом генерирования

информативных излучений. Для этого им необходимо было создать программную

закладку которая осуществляла поиск необходимых данных на компьютере и с

помощью модуляции изображения монитора передавала ее каналам ПЭМИН. Данная

технология получила название Soft

TEMPEST.

Рассмотрим технологию реализации злоумышленником

атаки с использованием программной ПЭМИН на примере компьютера. В

"компьютер-жертву" любым из доступных методов злоумышленником

интегрируется специальная программа. Задачей программы является поиск необходимой

информации (необязательно на жестком диске) и путем обращения к различным аппаратных

средств компьютера создать побочные излучения, которые будут промоделированы

информативными битами. Перехватывая эти излучения и выделяя информативную составляющую

злоумышленник получает желанную информацию.

Особенностью технологии Soft Tempest является

использование для передачи данных канала ПЭМИН, что значительно затрудняет

обнаружение самого факта несанкционированной передачи по сравнению с

традиционной компьютерной стеганографией. Действительно, если для

предотвращения несанкционированной передачи данных по локальной сети или сети

Интернет существуют аппаратные и программные средства (FireWall, Proxy server и

т.п.), то средств для обнаружения скрытой передачи данных по ПЭМИН нет, а

обнаружить такое излучение в общем широкополосном спектре (более 1000 МГц)

паразитных излучений ПК без знания параметров полезного сигнала весьма

проблематично.

Основная опасность технологии Soft Tempest

заключается в скрытности работы программы-вируса. Такая программа, в отличие от

большинства вирусов не портит данные, не нарушает работу ПК, не производит

несанкционированную рассылку по сети, а значит, долгое время не обнаруживается

пользователем и администратором сети. Вирусы, использующие ПЭМИН для передачи

данных, могут работать годами, не обнаруживая себя.

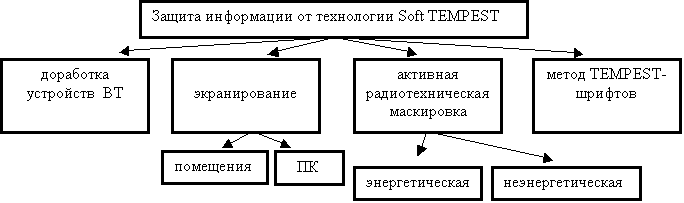

Способы предотвращения утечки информации через

Soft TEMPEST обозначены на рисунке:

Рис.

Защита информации на ПК от технологии SOFT TEMPEST

1) Доработка устройств ВТ(вычислительной

техники) с целью минимизации уровня

излучений осуществляется специализированными организациями. Используя

различные радиопоглощающие

материалы и схемотехнические решения, удается

существенно снизить уровень излучений ВТ. Стоимость подобной доработки зависит

от размера требуемой зоны

безопасности и колеблется в пределах

20-70% от стоимости ПК.

2) Электромагнитная экранировка помещений в

широком диапазоне частот является сложной технической задачей, требует

значительных капитальных затрат и не всегда

возможна по эстетическим и эргономическим соображениям.

Экранирование

компьютера даже с применением современных

технологий - сложный процесс. В излучении одного элемента преобладает

электрическая составляющая, а в излучении другого – магнитная, следовательно

необходимо применять разные материалы. Поэтому реально доработка компьютера

осуществляется в несколько этапов. Вначале осуществляется специсследование собранного

компьютера. После этого идут этапы анализа конструктивного исполнения

компьютера, разработки технических требований, выбора методов защиты,

разработки технологических решений и разработки конструкторской документации

для данного конкретного изделия. После этого

изделие поступает собственно в производство, где и выполняются работы по

защите всех элементов компьютера. После этого в обязательном порядке проводятся

специспытания, позволяющие подтвердить эффективность принятых решений.

3) Активная радиотехническая маскировка предполагает

формирование и излучение в непосредственной близости от ВТ маскирующего

сигнала.

При

энергетической маскировке излучается широкополосный шумовой сигнал с уровнем,

существенно превышающим во всем частотном диапазоне уровень излучений ПК.

Одновременно происходит наводка шумовых колебаний в отходящие цепи. Из устройств активной

энергетической маскировки наиболее

известны: "Гном", "Шатер", "ИнейT, "Гамма". Их стоимость достигает

25- 30% от стоимости ПК.

Неэнергетический,

или его еще можно назвать - статистический. Исходной предпосылкой в данном

методе является случайный характер электромагнитных излучений ПК.

Сформированный с помощью оригинального алгоритма сигнал излучается в

пространство компактным устройством, которое может устанавливаться как на

корпусе самого ПК, так и в непосредственной близости от него. Не создают

ощутимых помех для других электронных приборов, находящихся рядом с ними, что

также является их неоспоримым преимуществом.

4) Метод TEMPEST-шрифтов заключается в удалении

из шрифтов верхних 30% спектра

горизонтальной частоты. Так как большинства установок могут принимать

информацию, представляемой в спектре

Фурье частотами из диапазона 0.7*fp/2 < f <=fp/2. В отфильтрованный текст

потери в качестве текста обычно почти незаметны пользователю на экране

компьютера. Ограниченный фокус электронного луча, ограниченное разрешение

глаза, а также эффекты, порождаемые маской и электроникой монитора, всячески

фильтруют этот сигнал.

Универсального, на все случаи жизни, способа

защиты информации от перехвата информации через ПЭМИН ПК использую технологию

Soft TEMPEST, конечно же, не существует. В каждом конкретном случае специалистами

должно приниматься решение о применении того или иного способа защиты, а

возможно и их комбинации. И все же для большинства малых и средних фирм

оптимальным способом ЗИ с точки зрения цены, эффективности защиты и простоты

реализации представляется активная радиотехническая маскировка.

Литература:

1. Soft Tempest Hidden Data

Transmission Using Electromagnetic Emanations / M.Kuhn,R.Anderson).

2. Ю.А. Шерстнёва, Россия, Москва, МИФИ (технический

университет), Защита информации от утечки по техническим каналам(современный

зарубежный опыт)

3. В.В. Овсянников, Г.Т. Солдатенко. Нужны

ли нам защищенные компьютеры? Научно - методическое издание "Техника

специального назначения", 2001, №1.