Весельська О.М., Зюбіна Р.В.

Національний авіаційний університет, Україна

аналіз

Атак на стеганографічні системи

Основою стеганографічного

аналізу є моделювання та дослідження стеганографічних систем для виявлення їх

вразливих місць та визначення їх надійності. За рівнем секретності

стеганосистеми ділять на теоретично стійкі, практично стійкі та нестійкі

системи. Стеганоаналіз дозволяє виявити слабкі місця стеганосистеми для

подальшої її модифікації до теоретично стійкої або, принаймні, до практично

стійкої стеганосистеми.

Математична модель типової

стеганосистеми

Процес звичайного стеганографічного перетворення описується наступними

залежностями:

|

|

(1) |

|

|

(2) |

де ![]() - множина заповнених

контейнерів (стеганограм).

- множина заповнених

контейнерів (стеганограм).

Залежність (1) описує процес приховування інформації, залежність (2) –

витягування прихованої інформації. Однією із обов’язкових умов при цьому є

відсутність «перетину», тобто, якщо ![]() (причому

(причому ![]() , а

, а ![]() ), то

), то ![]() .

.

Тож в загальному випадку стеганосистема – це сукупність ![]() - контейнерів,

повідомлень та перетворень, що їх зв’язують. Майже завжди контейнери

- контейнерів,

повідомлень та перетворень, що їх зв’язують. Майже завжди контейнери ![]() обираються таким

чином, щоб заповнений контейнер майже не відрізнявся від порожнього контейнера.

Стеганосистема може вважатися надійною, коли

обираються таким

чином, щоб заповнений контейнер майже не відрізнявся від порожнього контейнера.

Стеганосистема може вважатися надійною, коли ![]() (де sim – функція

подібності). Контейнер може обиратися двома способами: довільно (сурогатний

метод) та підбором найбільш придатного у конкретному випадку контейнера, який

зміниться найменше при перетворенні. В останньому випадку контейнер обирається

виходячи із умови:

(де sim – функція

подібності). Контейнер може обиратися двома способами: довільно (сурогатний

метод) та підбором найбільш придатного у конкретному випадку контейнера, який

зміниться найменше при перетворенні. В останньому випадку контейнер обирається

виходячи із умови:

|

|

(3) |

В будь-якому випадку пряме та зворотне перетворення (E та D) мають

відповідати одне одному та підлягати умові, що незначне викривлення контейнера

(на величину ![]() ) не має призводити до викривлення прихованої інформації

(залежність (4)):

) не має призводити до викривлення прихованої інформації

(залежність (4)):

|

|

(4) |

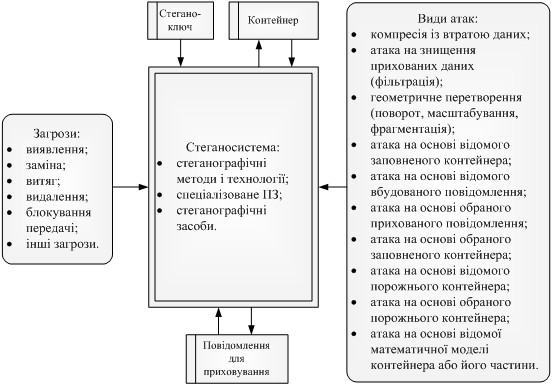

Атаки на стеганографічну

систему

Стеганографічна система вважається зламаною, якщо порушник зміг довести

факт існування прихованого повідомлення у перехопленому контейнері.

Передбачається, що порушник може використовувати будь-який вид атак та має

необмежені обчислювальні можливості. По аналогії із криптоаналізом виділяють

такі види атак на стеганосистеми:

·

атака на основі відомого заповненого

контейнера;

·

атака на основі відомого вбудованого

повідомлення;

·

атака на основі обраного прихованого

повідомлення;

·

атака на основі обраного заповненого

контейнера;

·

атака на основі відомого

порожнього контейнера;

·

атака на основі обраного порожнього

контейнера;

·

атака на основі відомої математичної

моделі контейнера або його частини.

Кількісна оцінка стійкості стеганографічної системи до зовнішніх впливів є

доволі складною задачею, яка зазвичай реалізується методами системного аналізу,

математичного моделювання або експериментального дослідження.

Надійна стеганосистема вирішує дві основні задачі: приховування самого

факту існування повідомлення (перший рівень захисту); запобігання НСД до

інформації, шляхом вибору відповідного методу приховування інформації (другий

рівень захисту). Можливе існування третього рівня захисту – попереднього

криптографічного захисту повідомлення (шифрування). Можлива модель аналізу

загроз та оцінки стійкості стеганосистеми представлена на Рис.3.

Рис. 3 Модель аналізу загроз та

оцінки стійкості стеганосистеми.

Оцінка рівня прихованості забезпечується шляхом проведення аналітичних

досліджень та випробувань. Надійність стеганосистеми визначається, в основному,

можливостями обчислювальної системи.

Літаратура

1.

Юдін О.К., Конахович Г.Ф.,

Корченко О.Г. Захист інформації в мережах передачі даних: Підручник. – К.: Видавництво ТОВ НВП «ІНТЕРСЕРВІС», 2009.

2.

Конахович Г. Ф., Пузыренко

А. Ю. Компьютерная стеганография //теория и практика/ГФ Конахович, АЮ

Пузыренко.—Киев: МК-Пресс. – 2006.

3.

Моденова О. В. Стеганография и стегоанализ в

видеофайлах //Прикладная дискретная математика. Приложение. – 2010. – №. 3.