Пеньков А. П., Герасимов

В. В.

Днепропетровский

национальный университет

РАЗРАБОТКА МЕТОДОЛОГИИ

УЧЕБНОЙ ПОДГОТОВКИ РАЗРАБОТЧИКОВ КРИПТОСИСТЕМ

Актуальность. Современные

криптосистемы являются классом развивающихся встроенных систем в компьютерных и

коммуникационных системах. Это требует подготовки соответствующих инженеров

системотехников для рыночных условий.

Анализ

источников.

В [1] исследована методология подготовки инжене-ров-системотехников, их

эволюции. Такой специалист является "исследователем, конструктором и

администратором", должен "уметь объединить разных специалистов для

совместной работы, понимать их…, быть универсалом…"

Согласно [2] разработчик и заказчик должны

согласовать свои точки зрения и совместно разработать техническое задание (ТЗ)

на разработку. Следует обратить внимание на специфику разработки криптосистемы.

Очевидна особенность формирования

инженеров-системотехников в вузе. В [1] предлагается специально готовить

универсалов. А как готовить специалистов по разработке криптосистем?

Решение

задачи.

В [3] при разработке сложных систем рекомендовано использовать

"триединство информатики" (модель — алгоритм — программа), предложенное

академиками А. И. Самарским и А. А. Дородницыным в качестве общей модели

информатики в 1984 г. Очевиден приоритет модели и необходимость её правильного

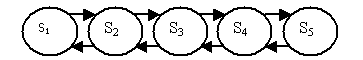

выбора. В проведенном представлении уже очевидны этапы учебный (изготовление

разработчика) и проектный (разработка технической системы). Представим это в

виде цепи Маркова (рис. 1):

Рис. 1. Цепь Маркова учебного и проектного этапов.

где:

S1 — первичный источник полной информации; S2 —

преобразователь сообщений от S1; S3 — потребитель

сообщений от S2, будущий разработчик; S4 — заказчик на

разработку конкретной системы; S5 — разработанная система.

Рассмотрим особенности ![]() в применении к криптосистемам. В интернете S1

по криптосистемам представлен описанием отдельных систем и математических

моделей в объеме, не возможном для признания в качестве конкретных методических

рекомендаций. Случайный авторский характер известных криптосистем зафиксирован

в их названиях по фамилиям авторов. Нет обобщения опыта деятельности инженера

при разработке секретной технической системы (разработка — производство —

испытания — применение) с формированием необходимой секретной сопроводительной

документации всех этапов в обычном и специальном виде.

в применении к криптосистемам. В интернете S1

по криптосистемам представлен описанием отдельных систем и математических

моделей в объеме, не возможном для признания в качестве конкретных методических

рекомендаций. Случайный авторский характер известных криптосистем зафиксирован

в их названиях по фамилиям авторов. Нет обобщения опыта деятельности инженера

при разработке секретной технической системы (разработка — производство —

испытания — применение) с формированием необходимой секретной сопроводительной

документации всех этапов в обычном и специальном виде.

На этапе S2 источники S1

сжаты до [4-6], где источник 4 — самая читаемая в мире книга энциклопедия по

криптографии, источники 5 и 6 — учебные пособия, основанные на 4.

Энциклопедический характер и объем источника 4 ухудшает её читаемость. Сам

автор в предисловии указывает на недопустимость использования своего труда в

качестве учебного пособия. Терминологическая неупорядоченность привела к случайному

распределению конкретного материала источника 4 практического характера. Пособия

5 и 6 сокращены примерно в 5 раз по отношению к источнику 4. Но, как и в

источнике 4, в последних используется жаргон, терминологическая неточность (на

одном уровне используются понятия "алгоритм", "криптосистема"

и т.д.).

Очевидно, что использование методического

обеспечения S2 для S3 приведет к профессиональной

неопределенности практической разработки, к трудностям отношений с

разработчиком S3. Необходимо предложить общую модель мышления для S3

и S4. Такая модель получена одним из авторов в 1984 г. для проектной

модели дисплея и в 1999 г. обнаружена в [7] в качестве системы охраны труда Sтр.

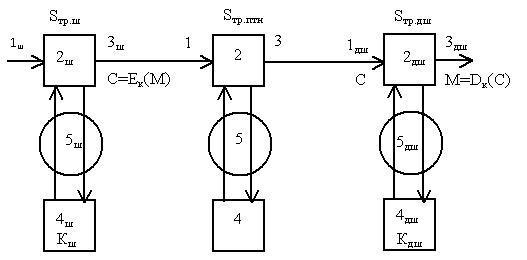

Эта модель Sтр использована для построения обобщенной системы труда

"шифрования — передачи — дешифрования" Sш/дш (рис. 2) и проверена

на методах шифрования с закрытым ключом (см. примеры).

Рис. 2. Трудоохранная структурно-функциональная модель

формирования и обработки секретных сообщений.

На рис. 2 используются следующие обозначения: 1ш

— исходный текст, документ; 2ш — обрабатываемый текст; 3ш

— зашифрованный текст, шифротекст; 4ш — средства шифрования; 5ш

— алгоритм шифрации; 1дш ≡ 3; 2дш — обрабатываемый

исходный текст; 3дш ≡ 1ш; 4дш — средства

дешифрации; 5дш — алгоритм дешифрации; 1 ≡ 3ш,

исходное сообщение на входе линии связи; 2 — сообщение на линии связи с шумами;

3 — очищенное от шумов сообщение; 4 — средства борьбы с шумами; 5 — алгоритм

очищения от шумов; С — шифротекст; М — открытый текст; Е — функция шифрования;

D — функция дешифрования; Кш — ключ шифрования; Кдш —

ключ дешифрования.

Элементы Sш/дш:

- подсистема

1 ≡ М = ∑iM =

∑i1, где iM, i1 — знак исходного документа;

- подсистема

2 ≡ ∑i2 =

∑![]() , где

, где ![]() — текущее значение i1;

— текущее значение i1;

-

подсистема 3 ≡ С = ∑iС

= ∑i3 = ∑![]() , где i3, iС — знаки шифротекста,

, где i3, iС — знаки шифротекста, ![]() — выбранные текущие элементы средства 4;

— выбранные текущие элементы средства 4;

- подсистема

4 ≡ ∑i4, где i4 — знаковые элементы;

- подсистема

5 — алгоритм шифрования/дешифрования.

Общий алгоритм создания криптосистемы Sш/дш:

1. Признать

деятельность по структурно-функциональной модели Sш/дш.

2. Обратить

внимание на цели и связи элементов Sш/дш.

3. Построить

модель 2 текстового сообщения 1.

4. Построить

модель средства шифрования 4.

5. Построить

модель получения элементов 3.

6.

Реализовать преобразование.

На текущий момент существуют такие известные

методы шифрования с закрытым ключом:

1. Методы

замены (подстановки): одноалфавитная, многоалфавитная.

2.

Методы перестановки: простая (с фиксированным периодом), табличная, усложненная

по маршрутам.

3. Комбинированные

методы: блочные шифры, поточные шифры.

4. Другие

методы: смысловые, сжатие/расширение.

ЛИТЕРАТУРА

1.

Горохов В. Г. Методологический анализ системотехники. — М.: Радио и связь,

1982. — 240 с.

2.

Захаров В. Н., Поспелов Д. А., Хазацкий В. Е. Системы управления. Задание.

Проектирование. Реализация. — М.: Энергия, 1977. — 424 с.

3.

Краснощеков П. С., Петров А. А., Федоров В. В. Информатика и проектирование. —

М.: Знание, 1986. — 48 с.

4.

Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на

языке Си. — М.: ТРИУМФ, 2002. — 816 с.

5.

Емец В., Мельник А., Попович Р. Сучасна криптографія.

Основні поняття. — Львів, Бак, 2003. — 44 с.

6.

Басалова Г. В. Основы криптографии. Уч. пособие. — Тула: Тульский госуниверситет,

2009. — 145 с.

7. Мардахаев А. А. Охрана труда. История,

теория, практика. — Львов: "Вища школа", 1984. — 240 с.