Современные

информационные технологии/ Информационная безопасность

Борозніченко В. О., Максімов Ю.О.

Національний авіаційний

університет(НАУ), Україна

КОМПЛЕКСНИЙ ПІДХІД ДЛЯ КЕРУВАННЯ

ІНФОРМАЦІЙНОЮ БЕЗПЕКОЮ

Вступ. У наш час будь – які

організації потребують побудову збалансованої автоматизованої системи, задачами

якої є доступна, конфіденційна та цілісна обробка даних. Незважаючи на

величезну залежність від електронної інформації, процес забезпечення інформаційної

безпеки здійснюється проблематично.

Актуальність. Обумовлюється підвищеною увагою до

питань керування інформаційної безпеки у державному та корпоративному секторі. Мета роботи полягає в тому, щоб визначити методи успішного управління

інформаційною безпекою та побудови ефективної системи захисту.

Викладення матеріалу. Незважаючи

на різні сфери роботи окремих фірм та організацій, в основі управління ризиками

інформаційної безпеки лежать наступні принципи:

· Оцінка ризиків та визначання потреб організації;

· Встановлення централізованого керування;

· Впровадження політики безпеки та способи контролю над нею;

· Сприяння поінформованості співробітників;

· Контроль і оцінювання ефективності механізмів забезпечення безпеки;

Істотним чинником

ефективного здійснення цих принципів є сполучний цикл діяльності, який гарантує, що управління інформаційною

безпекою постійно націлене на поточні ризики. Важливо, щоб менеджмент

організації визнав наявність ризиків порушення бізнес-процесів, пов'язаних з

безпекою інформаційних систем.

Підставою для

розробки та впровадження політик безпеки

та вибору необхідних засобів контролю є оцінка ризиків окремих

бізнес-додатків[1]. Прийняті кроки дозволять збільшити обізнаність користувачів

про ризики та дотримуватись відповідних правил. Ефективність засобів контролю

підлягає оцінці шляхом різних досліджень і аудиторських перевірок. Отримані

результати забезпечують підхід до подальшої оцінки ризиків і визначають

необхідні зміни в інформаційній політиці безпеки і засобах контролю. Всі ці дії

централізовано координуються службою безпеки або штатом фахівців, що

складається з консультантів, представників бізнес-підрозділів та менеджменту

організації.

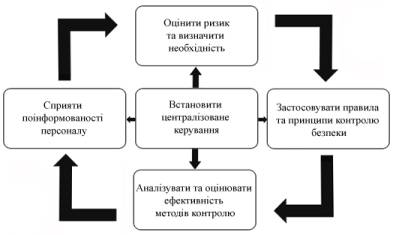

Цикл управління

безпекою проілюстрований на рис. 1.

Рис. 1. Цикл управління

безпекою

Методи, що використовуються для реалізації п'яти

принципів управління ризиками, виділених в таблиці 1, на думку авторів є

ключовими для ефективної реалізації програми інформаційної безпеки організації.

Таблиця 1.

|

Принцип |

Метод |

|

Оцінити ризик та визначити необхідність |

·

Визначити активи (ресурси) організації, що є об’єктами захисту; ·

Розробити власні чи використовувати існуючі процедури оцінки ризиків; ·

Встановити відповідальних за сферу інформаційних ризиків; ·

Забезпечити безперервне керування ризиками; |

|

Застосовувати правила та принципи контролю безпеки |

·

Встановити взаємозв’язок політики безпеки та бізнес ризиків; ·

Встановити відмінності між політикою безпеки та керуючими принципами; ·

Забезпечити відповідність дій керівників до встановлених принципів; |

|

Аналізувати та оцінювати ефективність методів контролю |

·

Контролювати фактори, що впливають на ризики та вказують на ефективність

інформаційної безпеки; ·

Використовувати отримані результати для координації майбутніх дій; ·

Відслідковувати нові методи та

інструменти контролю; |

|

Сприяти поінформованості

персоналу |

·

Безперервне підвищення

кваліфікації персоналу; ·

Навчання та колективний аналіз

проблемних ситуацій; |

|

Встановити централізоване керування |

·

Призначати відповідальний

персонал за виконання контролюючих дій; ·

Постійно оновлювати технічну базу

та використовувати захисне програмне забезпечення в рамках бізнес - процесів; ·

Отримувати періодичну звітність

по сферам контролю; |

Оцінка ризику є першим кроком реалізації програми

забезпечення інформаційної безпеки. Безпека не розглядається «сама по собі»,

але є сукупністю методів та засобів контролю, призначених для забезпечення

бізнес-процесів і зменшення відповідних ризиків. Таким чином, визначення

бізнес-ризиків, пов'язаних з інформаційною безпекою - початкова точка циклу

управління ризиком (інформаційною безпекою)[2].

Визнання ризиків інформаційної безпеки менеджментом

організації, а також набору заходів, спрямованих на визначення та управління

цими ризиками є важливим фактором розвитку програми забезпечення інформаційної

безпеки. Такий підхід менеджменту дозволить гарантувати, що інформаційна

безпека серйозно розглядається і на більш низьких організаційних рівнях

організації, а фахівці інформаційної безпеки забезпечені ресурсами, необхідними

для ефективного здійснення програми[2].

Інформаційній безпеці варто приділяти постійну увагу,

щоб гарантувати адекватність та ефективність засобів контролю. Сучасні

інформаційні та суміжні технології, також як і фактори, що відносяться до

інформаційної безпеки, постійно змінюються. Такі фактори включають в себе

загрози, технології і системні конфігурації, відомі уразливості в програмному

забезпеченні, рівень надійності автоматизованих систем і електронних даних,

критичність даних та операцій.

Обговорення проблем інформаційної безпеки забезпечить

діяти ефективно і уникнути розбіжностей. В іншому випадку можливі конфліктні

ситуації з менеджерами бізнес-підрозділів і розробниками систем, охочими до

якнайшвидшого впровадження нових програмних продуктів, і, тому оспорюють

застосування засобів контролю, які можуть перешкоджати ефективності та

"комфортності" роботи з програмним забезпеченням. Таким чином,

можливість обговорення проблем інформаційної безпеки на вищому рівні зможе

гарантувати повне розуміння ризиків і їх допустимість до прийняття остаточних

рішень[3].

Компетентність користувачів є обов'язковою умовою для

успішного забезпечення інформаційної безпеки, а також дозволяє гарантувати, що

засоби контролю працюють належним чином. Користувачі системи не можуть

дотримуватись правил, які вони не знають чи не розуміють. Не знаючи про ризики,

пов'язані з інформаційними ресурсами організації, вони не можуть бачити

необхідності виконання політики, розробленої з метою зменшення ризиків. Тому

необхідне безперервне навчання користувачів та інших співробітників правилам та

принципам інформаційної безпеки на прикладах запобігання ризиків.

Контроль дозволяє привести організацію у відповідність

з прийнятими політикам інформаційної безпеки, проте повні вигоди від контролю

не будуть досягнуті, якщо отримані результати не використовуються для

поліпшення програми забезпечення інформаційної безпеки[3]. Аналіз результатів

контролю надає фахівцям в області інформаційної безпеки і менеджерам бізнес-підрозділів

засоби переоцінки раніше ідентифікованих ризиків, визначення нових проблемних

ділянок, переоцінки достатності та доречності існуючих засобів і методів

контролю та дій щодо забезпечення

інформаційної безпеки, визначення потреб у нових засобах і механізмах контролю,

переадресації контрольних зусиль. Крім того, результати можуть

використовуватися для оцінки діяльності бізнес-менеджерів, відповідальних за

розуміння і зменшення ризиків в бізнес-підрозділах.

Висновок.

Розвиток програми інформаційної

безпеки, відповідної основним принципам та спеціалізованим стандартам - перший

і основний крок організації на шляху побудови ефективної системи інформаційної

безпеки.

Література:

1. Вишняков

Я.Д, Радаев Н.Н.,

Общая теория рисков – 2008 -368с;

2. Гринберг

А.С, Король И.А.,

Информационный менеджмент,

2003 -415с;

3. Астрахов А.М., Искуство управления информационными рисками –М:ДМК Пресс,

2010 – 312с.