Современные

информационные технологии/ Информационная безопасность

Аненко

М.Н., Пархоменко И.И.

Национальный

авиационный университет

Способы и

методы осуществления атак на системы цифровых водяных знаков

В

связи с бурным развитием интернета, ростом пропускной способности каналов передачи,

появилась возможность размещать на Web - ресурсах не только

информацию в текстовом формате, но и видео, фото, аудио. Данные возможности

порождают как ряд преимуществ, так и ряд недостатков. В связи с такой

доступностью, и простотой размещения своих материалов, появляется возможность,

с такой же легкостью, скопировать их и использовать в своих целях. Особенно

остро данный вопрос поставлен касательно графической информации. Одно дело,

когда была скопирована безобидная картинка, и совсем другое, когда данное изображение

является чей-то интеллектуальной собственностью, у которого есть автор и он не согласен с тем, что бы его работа свободно

распространялась. Поэтому, наряду с удобством публикации и продвижения произведений

графической информации в интернете, появляется потребность в защите прав на эти

изображения.

Защита

в данном случае может осуществляться разными способами, начиная от запрета на

просмотр, заканчивая законом об авторском праве. Но как быть, если недобросовестный

пользователь все же решился на неправомерные действия. В данном случае поможет

использование цифровых водяных знаков -ЦВЗ. Но к сожалению ЦВЗ, как и криптоалгоритмы,

имеют свои недостатки, поэтому, перед тем как выбрать тот или иной алгоритм

формирования ЦВЗ необходимо разобраться, что может предпринять злоумышленник для

того чтобы избавится от ЦВЗ.

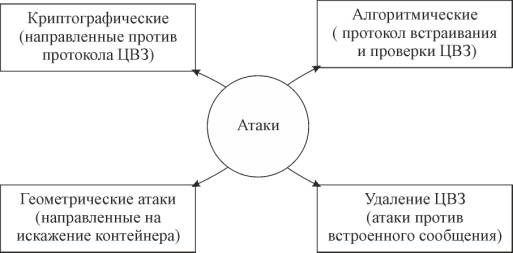

Уничтожая следы присутствия ЦВЗ, злоумышленник может использовать

как определенные виды атак отдельно, так и их

совокупность:

Структурная схема разновидностей атак на ЦВЗ

Криптографические атаки

Данные вид атаки основан на принципе создания ложного ЦВЗ. Сюда так же можно отнести добавление нескольких ЦВЗ, инверсия. Данный вид атаки может быть реализован с помощью двух способов.

В первом способе предполагается возможность того, что злоумышленник использую детектор для данного ЦВЗ, сможет воссоздать изображение без ЦВЗ. Метод заключается в том, чтобы опытным путем определить реакцию детектора на изображение, то есть на какие изображение он реагирует, а на какие нет. Например, если детектор выносит «мягкие» решения, то есть показывает вероятность наличия ЦВЗ в сигнале, то злоумышленник может определить, как малые изменения в контейнере воздействуют на реакцию детектора. Модифицируя изображение пиксел за пикселом, он может выяснить, какой алгоритм использует детектор. Во втором случае, предполагается использование детектора с «жестким» решением. Атака осуществляется возле границы, где детектор меняет свое решение с «присутствует» на «отсутствует».

Геометрические

атаки

Геометрические атаки направлены не на удаление ЦВЗ, а на его изменение. Причем для достижения большего эффекта вносятся искажения как в пространственную, так и во временную области. Всего имеется шесть базовых преобразований, которые позволяют внести достаточное количество искажений: масштабирование, изменение пропорций, повороты, сдвиг и усечение. Эти атаки предназначены для создания ошибок в синхронизации детектора ЦВЗ. Наряду с этим возможно вырезать отдельные пикселы или массивы пикселов и перестанавливать их местами и т.д.

Современные методы встраивания ЦВЗ устойчивы к глобальным атакам. В них применяются специальные методы восстановления синхронизации. Надежность достигается за счет использования инвариантных к сдвигу областей, применения опорного ЦВЗ, вычисления автокорреляционной функции ЦВЗ. Если от глобального изменения ЦВЗ защищен, то защита от локальных изменений, оставляет желать лучшего. Эти атаки основаны на том, что человеческий глаз малочувствителен к небольшим локальным изменениям изображения.

Алгоритмические атаки

Опыт показывает, что многие алгоритмы ЦВЗ не устойчивы к так называемой инверсной атаке. Принцип проведения данной атаки заключается в следующем. Нарушитель заявляет, что в защищенном изображении часть данных есть его водяной знак. После этого он создает ложный оригинал, вычитая эту часть данных. В ложном оригинале присутствует настоящий ЦВЗ. С другой стороны, в защищенном изображении присутствует провозглашенный нарушителем ложный ЦВЗ. Наступает неразрешимая ситуация. Выходом из такой ситуации может послужить исходное изображение, то собственник может быть выявлен. Но как правило далеко не всегда. Для того, что бы этого не произошло необходимо, что бы ЦВЗ был необратимым. Для этого он делается зависимым от изображения при помощи однонаправленной функции.

Атаки удаление ЦВЗ

К данной группе атак относятся атаки: очистка контейнеров от шумов, сжатие с потерями, перемодуляция, коллизии, усреднение. Все они основаны на том, что предполагается, что ЦВЗ является статистически описываемым шумом. Очистка от шума заключается в фильтрации сигнала с использованием критериев максимального правдоподобия или максимума апостериорной вероятности. В качестве фильтров для максимума правдоподобия может использоваться медианный или усредняющий фильтры. По критерию максимума апостериорной вероятности используют фильтр Винера и пороговые методы очистки от шума, которые похожи на алгоритм сжатия с потерями.

Перемодуляция же относительно новый метод. Принцип работы основан на том, что ЦВЗ «предсказывается» путем вычитания фильтрованной версии изображения из защищенного изображения. Предположенный ЦВЗ подвергается высокочастотной фильтрации, усекается, умножается на два и вычитается из исходного изображения. Такими действиями будет нарушена оптимальность линейного корреляционного детектора.

В случае атаки усреднения, предполагается наличия большого количества копий изображений с разными ЦВЗ или с разными ключами, но для одного алгоритма. Внедрения можно выполнить их усреднением.

Литература:

1. Цифровая обработка изображений. Б.Яне, Техносфера, Москва 2007.

584с.

2. Современная криптология. Ж. Брассор. Полимед, Москва 2009. 176с.

3. http://softkey.info/press/review3020.php?sphid=13383761

4. http://softkey.info/press/review601.php?sphid=13383761

5. http://softkey.info/press/review3627.php?sphid=13383761