Рахымжанов Даурен, КазЭУ им. Т. Рыскулова

Средства защиты

информации

В

современном мире, где везде используется компьютеры и соответственно

электронные данные, каждый человек думает о защите этих данных. Чтобы

посторонний человек или злоумышленник не смог ею воспользоваться для своих

корыстных целей. А наибольшую опасность представляют внешние носители данных,

как USB – флеш накопители. Для предотвращения этого, применяются различные

методы защиты информации. Самым распространенным методом является шифрование

данных, также известная как криптография.

Криптография

служит для защиты данных от просмотра или изменения, а также создает защищенные

каналы связи на основе незащищенных каналов. Например, данные можно зашифровать

с помощью некоторого криптографического алгоритма, передать в зашифрованном

виде, а затем расшифровать лицом, которому они предназначались. А если

зашифрованные данные будут перехвачены кем-то третьим, расшифровать их будет

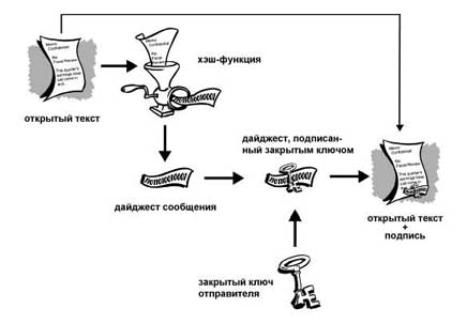

сложно. Для этого, используются так называемые «открытые и закрытые ключи». «Закрытый ключ» представляет собой

сгенерированную электронную цифровую подпись, которая известна только его

владельцу. С помощью «закрытого ключа»

его владелец может создавать электронную

цифровую подпись в электронных документах,

то есть их подписание. А «открытый код»

является общедоступным и служит для

считывания электронной цифровой подписи,

чтобы проверить ее подлинность в электронном документе. Получатель документа,

воспользовавшись «открытым ключом» электронной цифровой подписи,

должен осуществить обратное криптографическое преобразование зашифрованных

данных, чтобы удостовериться в том, что электронная цифровая подпись является

подлинной. На рис. 1 показано, как работает «открытый

и закрытый ключи»

Рис 1. Схема работы «открытого

и закрытого ключа»

Криптография

применяется для достижения следующих

целей.

·

Конфиденциальность: защита личных данных и

информации о пользователе от несанкционированного просмотра.

·

Целостность данных: защита данных от

несанкционированного изменения.

·

Проверка подлинности: проверка того, что

данные исходят действительно от достоверного нам лица.

·

Неотрекаемость: Ни одна сторона не должна

иметь возможность отрицать факт отправки сообщения.

Основные

механизмы безопасности используемые в криптографических

методах:

·

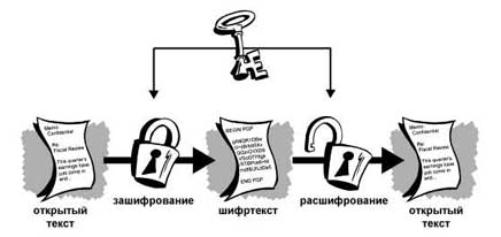

Алгоритмы

симметричного шифрования - алгоритмы шифрования, в которых для

шифрования и дешифрования используется один и тот же ключ или ключ дешифрования

легко может быть получен из ключа шифрования. Рис. 2 иллюстрирует процесс

симметричного шифрования.

Рис.

2. Симметричное шифрование

·

Алгоритмы

асимметричного шифрования - алгоритмы шифрования, в которых для

шифрования и дешифрования используются два разных ключа, называемые открытым и

закрытым ключами, причем, зная один из ключей, вычислить другой невозможно.

Рис. 3 показывает процесс асимметричного шифрования.

Рис.

3. Асимметричное шифрование

·

Хэш-функции - функции, входным

значением которых является сообщение произвольной длины, а выходным значением -

сообщение фиксированной длины. Хэш-функции обладают

рядом свойств, которые позволяют с высокой долей вероятности определять

изменение входного сообщения. На рис. 4 показана работа хэш-функции.

Рис.

4. Хэш-функция

В

процессе шифрования используется определенный алгоритм шифрования, на вход

которому подаются исходное незашифрованное сообщение и ключ. Выходом алгоритма

является зашифрованное сообщение. Ключ является значением, не зависящим от

шифруемого сообщения. Изменение ключа должно приводить к изменению

зашифрованного сообщения.

Зашифрованное

сообщение передается получателю. Получатель преобразует зашифрованное сообщение

в исходное незашифрованное сообщение с помощью алгоритма дешифрования и того же

самого ключа, который использовался при шифровании, или ключа, легко

получаемого из ключа шифрования.

Безопасность,

обеспечиваемая традиционной криптографией, зависит

от нескольких факторов.

-

Во-первых, криптографический

алгоритм должен быть достаточно сильным, чтобы передаваемое зашифрованное

сообщение невозможно было расшифровать без ключа, используя только различные

статистические закономерности зашифрованного сообщения или какие-либо другие

способы его анализа.

-

Во-вторых, безопасность

передаваемого сообщения должна зависеть от секретности ключа, но не от

секретности алгоритма. Алгоритм должен быть проанализирован специалистами,

чтобы исключить наличие слабых мест, при которых плохо скрыта взаимосвязь между

незашифрованным и зашифрованным сообщениями. К тому же при выполнении этого

условия производители могут создавать дешевые аппаратные чипы и свободно

распространяемые программы, реализующие данный алгоритм шифрования.

-

В-третьих, алгоритм должен быть

таким, чтобы нельзя было узнать ключ, даже зная достаточно много пар

(зашифрованное сообщение, незашифрованное сообщение), полученных при шифровании

с использованием данного ключа.

Таким

образом, для сохранности данных требуется, чтобы наш внешний носитель

информации был зашифрован, что значительно уменьшит риск, при котором могут

быть украдены личные данные и информация. Шифрование является одним из наиболее

надежных способов эффективно защитить информацию на носителе от

несанкционированного доступа. Комбинация стойкого шифрования и строгой

аутентификации позволит гарантировать конфиденциальность информации в случае

попадания носителя в чужие руки.