Современные

информационные технологии/ 4. Информационная безопасность

Васіліу Є.В.*,

Васіліу Л.М.**

*Одеська національна академія зв’язку ім.

О.С. Попова

**Одеський національний політехнічний університет

Оптимальна некогерентна атака на

квантовий протокол розподілення ключів з переплутаними кутритами

Квантова криптографія є новим напрямом

криптологічної науки, що швидко розвивається в останні два десятиріччя [1]. Основною

перевагою квантових шифрувальних протоколів є принципова можливість виявити

присутність спостерігача (якого за традицією називають Євою) в каналі

комунікації, так як при підслуховуванні він змушений вносити збурювання в

повідомлення, якими обмінюються легітимні користувачі (Аліса та Боб).

У 1991 році А.

Екерт запропонував схему, в якій безпека квантової протоколу розподілення

ключів (КПРК) базується на квантових кореляціях (переплутаності) пари

двовимірних квантових систем – кубітів [2]. У цій схемі ключ зашифровується в

несумісні базиси кубітів, які максимізують порушення локального реалізму, тобто

максимально порушують нерівності Белла [2].

Нещодавно було

запропоновано узагальнення протоколу Екерта на тривимірні квантові системи –

кутрити [3]. Цей протокол більш ефективний, ніж протокол Екерта. В даній роботі

проведено детальний аналіз та оптимізацію симетричної некогерентної атаки на

протокол з кутритами. Зауважимо, що стійкість будь-якого КПРК визначається

величиною взаємної шеноновської інформації між Алісою та Євою IAE(D), де D

– середній

рівень помилок, що вносить Єва у просіяний ключ внаслідок підслуховування [1].

Розглянемо

найбільш загальну некогерентну атаку, при якій Єва контролює джерело часток,

тобто може приготувати все пари кутритів, які потім відправляються Алісі та

Бобові. При цьому Єва переплутує кожну пару кутритів окремо зі своєю пробою.

Виміри станів проб виконуються Євою після закінчення всіх відкритих повідомлень

між Алісою та Бобом (деталі див. в [3]).

Найбільш

загальний переплутаний стан пари кутритів і проби Єви [3]:

![]()

![]() , (1)

, (1)

де ![]() – початкові стани

проб; а умова нормування вимагає, щоб

– початкові стани

проб; а умова нормування вимагає, щоб ![]() .

.

Позначаючи

через ![]() скалярні

добутки

скалярні

добутки ![]()

![]() , для середнього рівня помилок між Алісою і Бобом та

для взаємної інформації між ними можна записати відповідно [3]:

, для середнього рівня помилок між Алісою і Бобом та

для взаємної інформації між ними можна записати відповідно [3]:

![]() , (2)

, (2)

![]() . (3)

. (3)

Вираз для

взаємної інформації між Алісою та Євою має вигляд [3]:

, (4)

, (4)

де ![]() – стани проб після вимірювання, а їх скалярні добутки:

– стани проб після вимірювання, а їх скалярні добутки:

,

,  . (5)

. (5)

Величини ![]() та

та ![]() в (4) даються

формулами [3]:

в (4) даються

формулами [3]:

,

,  , (6)

, (6)

де ![]() ,

, ![]() . (7)

. (7)

В (2), (3), (5) і (7) величини F

та ![]() є параметрами

проб Єви, які вона може вибирати на свій розсуд. Але для порушення нерівностей

Белла потрібно, щоб виконувалась нерівність [3]:

є параметрами

проб Єви, які вона може вибирати на свій розсуд. Але для порушення нерівностей

Белла потрібно, щоб виконувалась нерівність [3]:

![]() . (8)

. (8)

Таким чином,

щоб не бути виявленою при перевірці порушень нерівностей Белла, Єва повинна

вибирати F та ![]() так, щоб задовольнялась

нерівність (8).

так, щоб задовольнялась

нерівність (8).

Щоб визначити

стійкість протоколу до некогерентної атаки, необхідно знайти залежності IAB(D) та IAE(D), які не були отримані в [3]. Перший вираз

легко одержати підстановкою ![]() з (2) в (3):

з (2) в (3):

. (9)

. (9)

Що стосується IAE, то з (2) та (4)–(7) видно, що ця величина, крім

залежності від середнього рівня помилок D

між Алісою і Бобом, також буде залежати від одного з параметрів проб Єви (F або ![]() ), що надає Єві можливість максимізувати інформацію

про ключ вибором одного з параметрів своєї проби.

), що надає Єві можливість максимізувати інформацію

про ключ вибором одного з параметрів своєї проби.

Залежність IAE від параметру F можна

одержати, виразивши ![]() з (2) і підставивши цю

величину послідовно в (7), (6), (5) і нарешті в (4). Вираз для

з (2) і підставивши цю

величину послідовно в (7), (6), (5) і нарешті в (4). Вираз для ![]() , який при цьому виходить, дуже громіздкий і тут не

наводиться.

, який при цьому виходить, дуже громіздкий і тут не

наводиться.

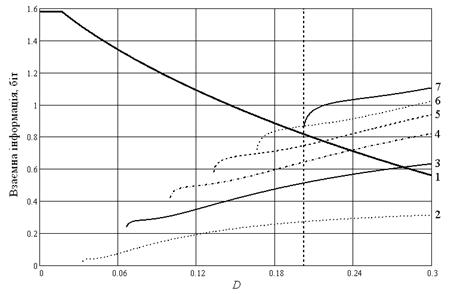

Рис. 1. Взаємна інформація ![]() (крива 1) та

(крива 1) та ![]() для значень параметра F:

для значень параметра F:

0,95 (2), 0,9 (3), 0,85 (4), 0,8 (5), 0,75 (6), 0,69615 (7)

Як видно (рис. 1), ![]() залежить від

параметру F монотонно. Зазначимо, що

для задоволення нерівності (8), Єва змушена створювати деякий мінімальний

рівень помилок D при кожному значенні

F, що відображено на рис. 1.

Вертикальна штрихова лінія на рис. 1 відповідає

залежить від

параметру F монотонно. Зазначимо, що

для задоволення нерівності (8), Єва змушена створювати деякий мінімальний

рівень помилок D при кожному значенні

F, що відображено на рис. 1.

Вертикальна штрихова лінія на рис. 1 відповідає ![]() , яке одержано підстановкою

, яке одержано підстановкою ![]() з (8) у (2).

з (8) у (2).

Одержимо тепер вираз для ![]() . Для цього підставимо F з (2) в (7), а далі одержані вирази для

. Для цього підставимо F з (2) в (7), а далі одержані вирази для ![]() та

та ![]() підставимо в (6). Тоді

підставимо в (6). Тоді

,

(10)

,

(10)

. (11)

. (11)

Підставляючи

тепер ![]() з (2) в (5), а

тоді отримані вирази в (4), одержимо:

з (2) в (5), а

тоді отримані вирази в (4), одержимо:

![]()

![]()

![]() . (12)

. (12)

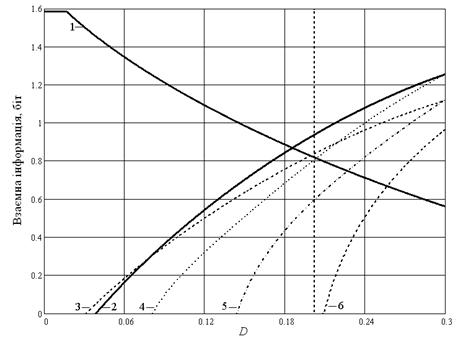

На рис. 2

наведені графіки ![]() для різних значень

параметра проби

для різних значень

параметра проби ![]() . Як видно,

. Як видно, ![]() залежить від

залежить від ![]() не монотонно. Вертикальна

штрихова лінія на цьому рисунку, як і на рис. 1, відповідає

не монотонно. Вертикальна

штрихова лінія на цьому рисунку, як і на рис. 1, відповідає ![]() .

.

Щоб знайти

оптимальне для Єви значення параметра ![]() ми використали теорему

Цізара і Кернера [4], згідно з якою Аліса і Боб

можуть установити секретний ключ тільки в такому інтервалі помилок D, де

ми використали теорему

Цізара і Кернера [4], згідно з якою Аліса і Боб

можуть установити секретний ключ тільки в такому інтервалі помилок D, де ![]() . Тому в квантовій криптографії

верхньою границею припустимого рівня помилок вважають значення

. Тому в квантовій криптографії

верхньою границею припустимого рівня помилок вважають значення ![]() , яке одержують з рівняння

, яке одержують з рівняння ![]() . Таким чином, для визначення

. Таким чином, для визначення ![]() як функції від

як функції від ![]() необхідно прирівняти

праві частини (9) та (12). Розв’язуючи одержане рівняння для різних значень

необхідно прирівняти

праві частини (9) та (12). Розв’язуючи одержане рівняння для різних значень ![]() , можна знайти таке, якому відповідає мінімальне значення

, можна знайти таке, якому відповідає мінімальне значення ![]() . Саме це значення

. Саме це значення ![]() і буде оптимальним для

Єви.

і буде оптимальним для

Єви.

Розв’язуючи рівняння, що виходить прирівнюванням (9) та (12), ми знайшли, що мінімальному ![]() , яке дорівнює 0,186,

відповідає

, яке дорівнює 0,186,

відповідає ![]() (крива 2 на рис. 2).

Як видно, при такому значенні

(крива 2 на рис. 2).

Як видно, при такому значенні ![]() Єва може отримати

більше інформації, ніж при будь-якому іншому

Єва може отримати

більше інформації, ніж при будь-якому іншому ![]() , в широкому інтервалі величини D.

, в широкому інтервалі величини D.

Рис. 2. Взаємна інформація ![]() (крива 1) та

(крива 1) та ![]() для значень параметра

для значень параметра ![]() :

:

0,9827 (2),

1 (3), 0,9 (4), 0,8 (5), 0,7 (6)

Таким чином, знайдено оптимальну некогерентну атаку агента, що підслуховує,

на протокол з переплутаними кутритами. Для реалізації такої атаки необхідно

готувати стани виду (1), вибираючи параметр проби ![]() рівним 0,9827. Тоді

слід вибрати середній рівень помилок D, що буде створюватись при

підслуховуванні, так, щоб він не сильно перевищував природній рівень перешкод в

квантовому каналі. Нарешті потрібно визначити параметр проби F з (2). Атака з таким вибором

параметрів квантової проби буде оптимальною.

рівним 0,9827. Тоді

слід вибрати середній рівень помилок D, що буде створюватись при

підслуховуванні, так, щоб він не сильно перевищував природній рівень перешкод в

квантовому каналі. Нарешті потрібно визначити параметр проби F з (2). Атака з таким вибором

параметрів квантової проби буде оптимальною.

Література:

1. Gisin N., Ribordy G., Tittel W., Zbinden H. // Reviews

of Modern Physics.- 2002.- V. 74, №1.- P. 145-195.

2. Ekert A. // Physical Review Letters.- 1991.- V.

67, №6.- P. 661-663.

3. Kaszlikowski D., Chang K., Oi D.K.L., Kwek L.C., Oh

C.H. // Physical Review A.- 2003.- V. 67, art. 012310.- 4 p.

4. Csiszar I., Korner J. // IEEE Transactions on

Information Theory.- 1978.- V. IT-24, № 3.- P. 339-348.