О криптологических методах защиты

информации

Жангисина Г.Д. д.п.н.(gul_zhd@mail.ru),

профессор, Сыздыкбеков Н.Т к.т.н.,

доцент,

Усерова А.Н., к.ю.н., Толшыкова

Балкия студент 3- курс, спец; 5в071900

Радиотехника электроника и

телекоммуникация

Центрально- Азиатский Университет, Алматы

Криптологические методы защиты информации являются одними из наиболее мощных средств защиты информации. Криптология — эта наука о защите информации. Она

делится на две части:криптографиюкриптоанализ. Криптография – это

часть криптологии связанная с проектированием

секретных систем. Криптоанализ – это часть криптологии, связанная со взломом секретных систем. Криптограф ищет

методы, обеспечивающие секретность и/или подлинность информации путём

шифрования исходного текста. В проектируемой криптографической системекрипто граф

должен предусмотреть защиту от всех видов атак. Криптоаналитик же

пытается выполнить обратную задачу, раскрывая шифр или подделывая сообщение

так, чтобы выдать их за подлинные. Для взлома криптосистемы ему достаточно

отыскать единственное слабое звено в цепи криптографической защиты и

организовать атаку только против этого звена. Изучение криптоанализа не менее

важно, чем криптографии, так как без понимания техник криптоанализа невозможно

спроектировать секретные криптографические системы. На этом уроке мы

рассмотрим только криптографические методы защиты информации.

Классическая задача криптографии заключается в следующем (см. Рисунок 1):

Рисунок 1. Классическая схема криптографии.

Передатчик (Алиса) хочет передать секретную информацию

приёмнику (Бобу) по публичному несекретному каналу связи (например, по

телефону, по компьютерной сети) таким образом, чтобы третье лицо

(«злоумышленник» Ева) по перехваченной на канале связи информации не смог бы

восстановить исходное сообщение передатчика. Для обеспечения надёжной передачи,

передатчик шифрует исходное сообщение (называемое исходным текстом)

с помощью некоторой секретной информации (называемой секретным

ключом) и отправляет полученный зашифрованный текст (называемый шифром)

по публичному несекретному каналу связи. Получив шифр, приёмник

расшифровывает исходный текст передатчика с помощью секретного ключа.

Злоумышленник имеет доступ к каналу связи и может получить шифр, но у него нет

секретного ключа. Криптографическая схема называется абсолютно

секретной, если знание шифра не даёт информации об открытом тексте.

Задача состоит в построении абсолютно

секретных криптографических схем.

Современными методами криптографии эта задача решается

с помощью

·

симметричных (с закрытым ключом) криптосистем;

·

асимметричных (с открытым ключом)

криптосистем.

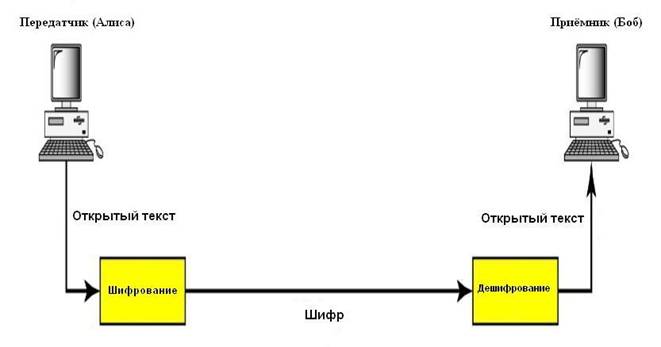

В симметричных криптосистемах для шифрования и дешифрования сообщения используется секретный общий

ключ (см. Рисунок 2).

Рисунок 2. Схема симметричной криптосистемы.

Этот ключ должен быть передан по секретному каналу

связи от передатчика (Алисы) приёмнику (Бобу). В 1949 году Клод Шеннон,

опираясь на разработанную им теорию информации, доказал теорему (см. [2]), что

симметричная криптосистема является абсолютно секретной, если

·

секретный ключ случайный,

·

количество символов в ключе, называемое

длиной ключа, не меньше длины кодируемого сообщения.

Однако на практике реализация данной системы наталкивается

на серьезные трудности:

·

использование общего секретного ключа

для шифрования и дешифрования,

·

создание и передача длинного секретного

ключа,

·

наличие второго секретного канала связи

(для передачи секретного ключа).

Поэтому симметричные криптосистемы оказываются

непрактичными для информационных систем с большим числом передатчиков и

получателей.

Однако симметричные криптосистемы обладают и достоинствами:

·

простота и быстрота построения и

реализации,

·

высокое быстродействие,

·

все классические криптосистемы

симметричные (некоторые примеры рассмотрим во второй половине урока, при

закреплении знаний).

Существует много симметричных криптосистем, которые

удовлетворяют практическим требованиям как в смысле безопасности, так и в

смысле эффективности. Из известных симметричных криптосистем можно указать

DES и AES . Криптосистема DES,

разработанная фирмой IBM для правительства США, была одной из широко

используемых (например, в банковской индустрии) криптосистем мира. Криптосистема

DES была национальным стандартом шифрования США в 1977-2000 годах. По причине

ряда недостатков криптосистемы DES, была создана новая криптосистема AES

(создана бельгийскими учёными Дейманом и Рейманом), которая является усовершенствованием криптосистемы

DES. Криптосистема AES является национальным стандартом шифрования США с 2000

года.

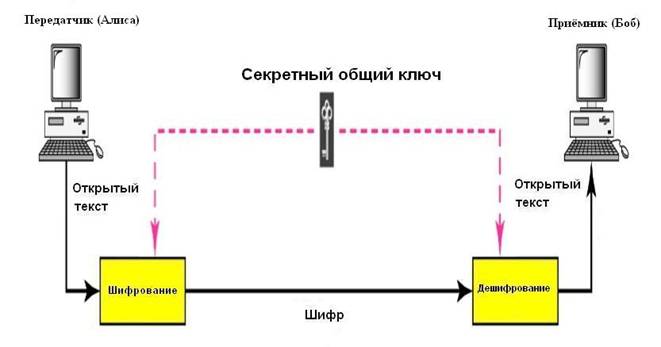

Идея асимметричных криптосистем впервые была предложена в 1976

году Диффии Хеллиман на национальной компьютерной

конференции [3] как способ решения указанных выше трудностей симметричных

криптосистем. В асимметричных криптосистемах для шифрования и дешифрования

сообщения используются различные ключи: дляшифрования сообщения

используется открытый ключ, являющийся общедоступным, а

длядешифрования сообщения используется закрытый ключ, являющийся

секретным (см. Рисунок 3).

Рисунок 3. Схема асимметричной криптосистемы.

Приёмник (Боб) публикует свой открытый ключ и алгоритм

шифрования, при этом сохраняя в секрете соответствующий секретный ключ.

Передатчик (Алиса) из соответствующего справочника берёт открытый ключ и

алгоритм шифрования приёмника (Боба), шифрует сообщение, используя открытый

ключ и алгоритм шифрования приёмника (Боба) и посылает полученный шифр

приёмнику (Бобу). Приёмник (Боб) получает шифр от передатчика (Алисы),

дешифрует шифр, используя свой секретный ключ и алгоритм дешифрования.

Основными свойствами асимметричных криптосистем

являются:

·

у каждого пользователя системы есть

открытый ключ и соответствующий закрытый (секретный) ключ,

·

знание открытого ключа не даёт

возможность определить закрытый ключ.

·

Асимметричные криптосистемы удобны для

защиты информации в открытой многопользовательской среде, так как они обладают

следующими достоинствами:

·

не требуется секретный общий ключ,

·

простая схема обеспечения секретности

(не требуется доверяемая третья сторона).

Изобретение асимметричных криптосистем - это одно из

важных изобретений в истории секретной коммуникации. Секретность используемых в

настоящее время алгоритмов асимметричного шифрования опирается на

вычислительную сложность алгоритмов шифрования.

Из известных асимметричных криптосистем можно указать криптосистемы RSA,

(названы в честь своих создателей). Криптосистема RSA (создатели Ривест, Шамир

и Адлеман (1977 год)) – одна из известных надёжных асимметричных криптосистем.

3. Закрепление знаний

Рассмотрим примеры классических симметричных

криптосистем.

В качестве первого примера рассмотрим классическую криптосистему на

основе шифра Цезаря, который использовался знаменитым римским

императором Юлием Цезарем. Шифр Цезаря строится по следующему алгоритму: каждая

буква слова заменяется четвертой (в порядке следования) буквой алфавита.

Алгоритм шифрования букв английского языка согласно шифру Цезаря можно

представить в следующей таблице:

|

a |

b |

c |

d |

e |

f |

g |

h |

i |

j |

k |

l |

m |

n |

o |

p |

q |

r |

s |

t |

u |

v |

w |

x |

y |

z |

|

d |

e |

f |

g |

h |

i |

j |

k |

l |

m |

n |

o |

p |

q |

r |

s |

t |

u |

v |

w |

x |

y |

z |

a |

b |

c |

Например, при открытом текстес помощью шифра Цезаря

получается шифр Заметим, что в шифре Цезаря ключ равен 3

(величине сдвига букв алфавита). Шифр Цезаря можно применить и к русскому

алфавиту, при этом ключ может быть любым числом от 0 до 32, например равен 7.

Алгоритм шифрования букв русского языка согласно указанной модификации шифра

Цезаря можно представить в следующей таблице:

|

а |

б |

в |

г |

д |

е |

ё |

ж |

з |

и |

й |

к |

л |

м |

н |

о |

п |

р |

с |

т |

у |

ф |

х |

ц |

ч |

ш |

щ |

ъ |

ы |

э |

ю |

я |

|

ж |

з |

и |

й |

к |

л |

м |

н |

о |

п |

р |

с |

т |

у |

ф |

х |

ц |

ч |

ш |

щ |

ъ |

ы |

э |

ю |

я |

а |

б |

в |

г |

д |

е |

ё |

Какой шифр получится при шифровании по

указанному алгоритму открытого текста секретные системы?

Мы с вами увидели, что шифр Цезаря и его модификации просты в реализации, но их

легко можно раскрыть без знания ключа, наблюдая частоту распределения символов

в шифрованном тексте и имея таблицу относительных частот букв соответствующего

алфавита.

В качестве второго примера симметричной криптосистемы рассмотрим классическую

криптосистему на основешифра Виженера, по фамилии французского криптографа

шестнадцатого столетия Блеза де Виженера. Шифр Виженера строится по следующему

алгоритму:

1) заменить каждую букву английского языка цифрой согласно следующим таблицам:

|

a |

b |

c |

d |

e |

f |

g |

h |

i |

j |

k |

l |

m |

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

|

n |

o |

p |

q |

r |

s |

t |

u |

v |

w |

x |

y |

z |

|

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

2) в качестве ключа рассмотреть любую

последовательность букв английского языка;

3) заменить ключ последовательностью цифр согласно пункту 1;

4) заменить открытый текст последовательностью цифр согласно пункту 1 (пробелы

при замене не учитывать);

5) записать под последовательностью цифр открытого текста последовательность

цифр ключа, при этом последовательность цифр ключа записать необходимое число

раз;

6) сложить попарно эти две последовательности, при этом если сумма равна или

больше 26, то вычесть 26;

7) заменить полученные цифры буквами английского языка согласно пункту 1.

Например, зашифруем открытый текст с

помощью шифра Виженера с помощью ключа cipher.Тогда согласно

алгоритму (пункты 4. и 5.) ключ заменяется последовательностью цифр

(2,8,15,7,4,17), а открытый текст meetmeatcentralparkзаменяется

последовательностью цифр (12,4,4,19,12,4,0,19,2,4,13,19,17,0,11,15,0,17,10).

Тогда согласно алгоритму (пункт 6.) получим следующую таблицу:

|

12 |

4 |

4 |

19 |

12 |

4 |

0 |

19 |

2 |

4 |

13 |

19 |

17 |

0 |

11 |

15 |

0 |

17 |

10 |

|

2 |

8 |

15 |

7 |

4 |

17 |

2 |

8 |

15 |

7 |

4 |

17 |

2 |

8 |

15 |

7 |

4 |

17 |

2 |

Сложив попарно эти две последовательности с возможной

заменой (согласно пункту 6. алгоритма), получим последовательность

(14,12,19,0,16,21,2,1,17,11,17,12,19,8,0,22,4,8,12). Следовательно,

согласно пункту 7. алгоритма в качестве шифра исходного открытого текста

получим последовательность omtaqvcbrlrmtiaweim.

Шифр Виженера можно применить и к русскому алфавиту.

Мы с вами увидели, что шифр Виженера более трудный для построения (по сравнению

с шифром Цезаря), но он и более трудный для взлома. Шифр Виженера был

невзламываемым до середины 19 века, но в 1863 году прусский офицер Касисский

нашёл простой теоретико-числовой метод поиска длины ключа.

Изначально криптография изучала методы шифрования информации —

обратимого преобразования открытого (исходного) текста на основе секретного

алгоритма или ключа в

шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных

криптосистем, в которых зашифрование и расшифрование

проводится с использованием одного и того же секретного ключа. Помимо этого

раздела современная криптография включает в себя асимметричные

криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой

информации, квантовую криптографию.

Криптография не занимается защитой от обмана, подкупа или шантажа законных

абонентов, кражи ключей и другихугроз информации,

возникающих в защищённых системах передачи данных.

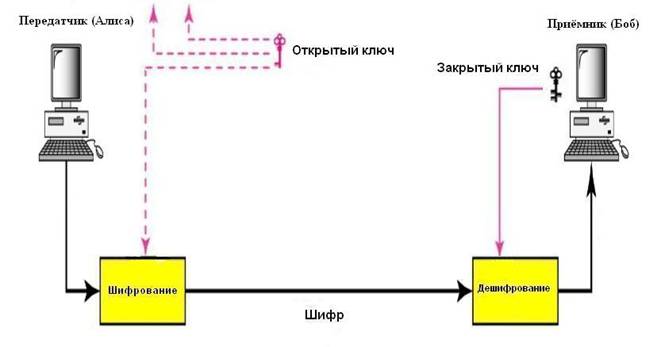

Роторная шифровальная машинаЭнигма,

разные модификации которой использовались немецкими войсками с конца 1920-х

годов до конца

·

Нечаев В. И. Элементы

криптографии (Основы теории защиты информации). — М.: Высшая школа,

1999. — 109 с.

·

Бабаш А.В., Шанкин

Г.П. История

криптографии. Часть I. — М.: Гелиос АРВ, 2002. —

240 с. — 3000 экз.

·

Баричев С.Г., Гончаров В.В., Серов Р.Е. Основы современной криптографии. — М.: Горячая линия —

Телеком, 2002. — 175 с.

·

Герасименко В. А. Защита

информации в автоматизированных системах обработки данныхкн. 1, 2. М.: 1994.