Ивченко Д. С.

Национальный технический университет

Украины «Киевский политехнический институт имени Игоря Сикорского», Украина

Анализатор сетевого трафика на маршрутизаторе

Mikrotik

Не сложно заметить, как Интернет сети с каждым днем

проникают в новые и новые сферы человеческой деятельности. Вместе с этим

постоянно расширяются и усложняются компьютерные сети, в состав которых

начинают входить новые устройства. Повышается вероятность некорректной работы

устройств в той или иной сети. Системному инженеру становится сложно

диагностировать сбои привычными способами (инструменты сбора статистики,

стандартные утилиты на основе ICMP протокола) и собственно решать их. Здесь

возникает необходимость в специальных программных средствах, которые дают

возможность «прослушивать» сетевой трафик на уровне единиц передачи отдельных

протоколов. Их называют анализаторами трафика [1].

Анализатор трафика, или сниффер – это программа или

преогромно - аппаратное устройство, предназначенное для перехвата и

последующего анализа сетевого трафика, предназначенного для других узлов [2].

Одним из способов перехвата трафика является его

перенаправление с одного устройства на другой для дальнейшего анализа.

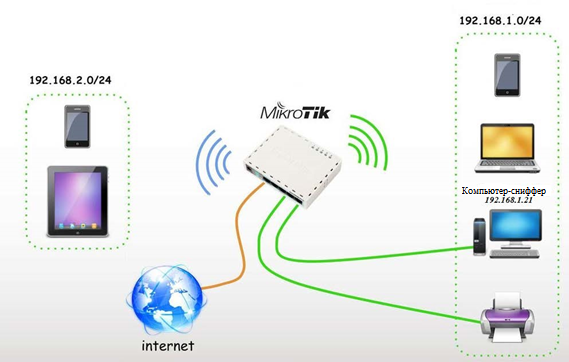

Рассмотрим случай, когда мы имеем в сети маршрутизатор Mikrotik, который

работает на базе RouterOS (рис. 1). В состав данной операционной системы входит

анализатор трафика, но он не является информативным и не позволяет хранить

пакеты в памяти устройства, поскольку имеет малый объем памяти. Но данные

маршрутизаторы имеют возможность перенаправить трафик на компьютер перехватчика.

Рисунок 1. Схема сети интернет

Чтобы начать перенаправлять пакеты нужно выполнить на

маршрутизаторе команду[3]:

[admin@MikroTik] tool

sniffer> set streaming-server=192.168.1.21 \ \...

streaming - enabled = yes file-name=test.pcap

[admin@MikroTik]

tool sniffer> start, где streaming-server=192.168.1.21 – адрес компьютера-сниффера.

Теперь пакеты можно «принять» на сетевом интерфейсе

компьютера-сниффера.

Далее нужно создать программу под операционную систему Windows, которая будет играть роль анализатора трафика. Для этого

можно использовать высокоуровневую язык программирования Java и библиотеку JPCAP [4], с помощью

которой можно захватить пакеты с сетевого интерфейса (с примером использования

можно детально ознакомиться на сайте разработчиков).

Поскольку внутри одного сегмента сети все пакеты рассылаются

всем машинам, то мы будем иметь большое количество не нужных пакетов [5].

Чтобы избавиться от их нужно принять во внимание то, что

перенаправлены пакеты будут иметь Udp-порт 37008.

В результате мы получаем восторженные пакеты и можем

использовать их для диагностики интернет сети.

Литература:

1. Анализ сетевого трафика на сервере с помощью tshark. – URL:

https://habrahabr.ru/company/selectel/blog/233837/

2. Аналізатор трафіку. – URL:

https://uk.wikipedia.org/wiki/Аналізатор_трафіку.

3. Manual:Tools/Packet Sniffer. – URL:

http://wiki.mikrotik.com/wiki/Manual:Tools/Packet_Sniffer.

4. Jpcap – a network packet capture library for

applications written in Java. – URL доступу: http://jpcap.sourceforge.net/.

5. IT-безопасность: Что такое Сниффер (Sniffer). – URL:

http://elims2.blogspot.com/2008/03/sniffer.html.