Сучасні інформаційні

технології/4. Інформаційна безпека

Магістр Лопатін Е.Ю.,

К.т.н Савельєва Т.В.

Черкаський державний

технологічний університет, Україна

Загроза

‘Right-to-Left Override’ в спам

повідомленнях

Комп'ютерні

шахраї та спамери активно використовують маловідомий метод кодування, який

полегшує маскування шкідливих виконуваних файлів (.exe) як відносно нешкідливих

документів, таких як тексти або файли Microsoft Word.

Символ

"Праворуч наліво" (RLO) – це спеціальний символ у форматі Unicode –

система кодування, яка дозволяє обмінюватися інформацією незалежно від

використовуваної мови. Unicode охоплює всі символи всіх писемностей народів

світу, сучасних і давніх. Вона також включає в себе технічні символи,

пунктуації та багато інших символів, що використовуються для написання тексту.

Наприклад, порожній проміжок між двома літерами, цифрами або символами

виражається в Unicode

як "U + 0020".

Символ RLO (U +

202e в Unicode) призначений для підтримки мов, написаних з права наліво, таких

як арабська та іврит. Проблема полягає в тому, що цей символ перевизначення

також може використовуватися для того, щоб шкідливий файл виглядав як

незручний. Ця загроза не нова, і була відома раніше. Але все більша кількість

атак,

на основі електронної пошти, використовує символ RLO, щоб обманути

користувачів, яких навчили бути обережними, натискаючи випадкові файли .exe,

відповідно до Інтернет-безпеки фірми Commtouch.

Наприклад,

наступний файл, який закодований символом RLO:

"CORP_INVOICE_08.14.2011_Pr.phylexe.doc"

Він схожий на документ

Microsoft Word. Це приманка, що була

використана під час останньої атаки, яка завантажила шкідливе програмне

забезпечення Bredolab.

Шкідливий файл

CORP_INVOICE_08.14.2011_Pr.phyldoc.exe був показаний як

CORP_INVOICE_08.14.2011_Pr.phylexe.doc

Помістивши

команду Unicode

для переходу тексту з права наліво "d" в "doc".

Реалізувуючи це на

моїй домашній системі Windows 7, виявлено, що потрібно було включити

налаштування реєстру, щоб вставити Unicode в імена файлів. Реалізувати дану заргрозу можна наступним чином:

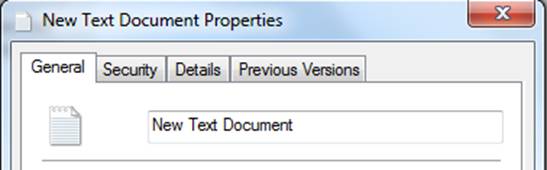

Створюємо

новий текстовий документ, переглядаєм його властивості та відзначаєм

його ім'я (Рис.1):

Рис.

1 – Іменування файлу

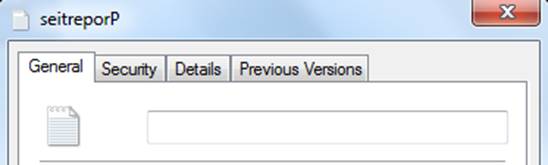

Тепер

змінемо імя файлу на текст зі скопійованими символами U + 202E (Рис.2):

Рис.

2 – Приклад поведінки тексту при RLO

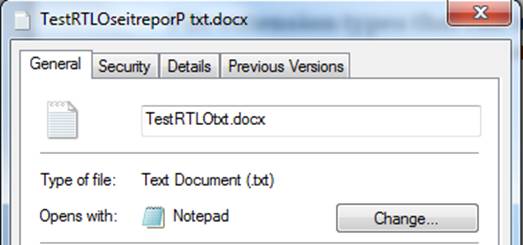

Змінюєм імя файлу

RTLO [U + 202E] xcode.text з введеними символами та розглянем результати нижче

(Рис.3):

Рис.

3 – Приклад поведінки тексту при RLO

Відповідно до

Commtouch, ця методика використовується для приховування шкідливих файлів у

надзвичайно агресивних серіях спаму. Такого роду атаки протягом 2010 року

відбувалися кожні 10-14 днів і містили 5-10 мільярдів повідомлень, відправлених

ботнетами. Період атаки тривав достатньо часу, щоб викликати певний рівень

шкідливої активності.

Варіанти

шкідливого програмного забезпечення, вбудовані в спам, включають в себе безліч

ботів, котрі викрадають паролі, які використовуються у високопрофесійних спостерігачах,

таких як SpyEye та Zbot/ZeuS. Використовувані приманки включають в себе

повідомлення про пакети UPS, помилки в кредитних картках, рахунки-фактури між

компаніями та передбачувані сповіщення від NACHA, некомерційної групи, яка

розробляє правила використання для організацій, що обробляють електронні

платежі, від прямих депозитів, заробітної плати до онлайн-платних послуг.

На жаль, багато

поштових програм не можуть надійно сканувати архівовані та стиснуті документи,

і відповідно до Commtouch та інших, шкідливі файли, якими маніпулюють данним

способом, справді вилучаються з архіву у форматі zip.

Цей клас атаки є

нагадуванням, що треба бути обережним з небажаними документами та вкладеннями,

надісланими електронною поштою.

Література:

1.

Ресурсний центр

компанії CYREN [Електронний ресурс]

//– Режим доступу: https://www.cyren.com/resources