К.т.н., доцент Єлізаров А.Б., магістр Кунда Н.Т.

Національний авіаційний

університет (НАУ), Україна

ОГЛЯД ОСНОВ ВИКОРИСТАННЯ DLP-СИСТЕМ ДЛЯ ПІДВИЩЕННЯ ЕФЕКТИВНОСТІ ЗАХИСТУ ІНФОРМАЦІЇ

Вступ

Якщо раніше

поширення інформації можна було досить ефективно контролювати адміністративними

заходами, надаючи фізичний доступ до неї тільки для обмеженого числа осіб, то в

епоху загальної інформатизації контролювати доступ до інформації і тим більше

її переміщення стає складним завданням. Тому

все гостріше постає проблема інсайдерів і витоку конфіденційної інформації. На

допомогу бізнесу в такій ситуації приходять виробники програмних і апаратних

засобів захисту, які досить давно пропонують на ринку цілий ряд рішень для

захисту від витоків конфіденційних даних (систем Data Leak Prevention). Застосування таких продуктів на практиці

може бути декілька ширше, так як технологічно з їх допомогою можна контролювати

переміщення будь-якої інформації.

Постановка задачі

З розвитком технологій збільшуються ризики втрати конфіденційних документів та стратегічної важливості інформації, які

стають доступними зовнішнім особам, при чому найчастіше не в результаті злому і проникнення, а в результаті необережних дій і зусиль власних співробітників компанії. В таких випадках доцільно використовувати DLP

системи (Data Loss Prevention). DLP- рішення призначені для підприємств з високим рівнем централізації

інформаційної інфраструктури навколо головного офісу більше 500 комп'ютерів.

Вони, а також окремі DLP- продукти забезпечують комплексний контроль над усіма потенційними

шляхами переміщення конфіденційної інформації.

Основна частина

Data

Leak Prevention (DLP) перекладається з англійської мови як «запобігання

витоків інформації ». DLP - це комплекс заходів по захисту від витоків інформації, що є власністю організації. DLP- система - це продукт, який на основі централізованих політик здійснює ідентифікацію, моніторинг і захист даних підчас їх використання, передачі та зберігання.

Системи захисту від витоків даних (DLP) забезпечують контроль над

поширенням конфіденційної інформації за межі підприємства по всім доступним каналам. Ці системні рішення запобігають несанкціонованим

операціям з конфіденційною інформацією (копіювання, зміна) і її переміщенням (пересилання, передачу за межі організації) через контроль:

-

відправки корпоративної та web-пошти (mail.ru, gmail.com);

-

ftp-з'єднань;

-

передачі миттєвих повідомлень (ICQ, MSN, AOL);

-

друку документів на принтері;

-

використання зовнішніх USB-накопичувачів, CD / DVD, мобільних пристроїв;

-

локальних з'єднань - Bluetooth, WiFi.

Сукупність

основних заходів із захисту інформації на базі DLP-

систем слід поділити на дві категорії: організаційні й технічні.

До

організаційних заходів відноситься класифікація інформації, оброблюваної в інформаційній системі. Всю інформацію звичайно підрозділяють на 4 категорії:

- публічна;

- для службового використання;

-

конфіденційна;

- секретна.

Після такого поділу створюються політики поводження з кожною категорією інформації.

До

технічних заходів захисту від витоків відноситься використання технологій DLP, які засновані на аналізі потоків даних.

До

складу DLP систем входять як компоненти мережевого рівня, так і компоненти рівня хоста. Мережеві компоненти контролюють трафік, що перетинає кордони інформаційної системи. Компоненти рівня хоста встановлюються на персональні комп'ютери

співробітників, де відбувається контроль дій, що виконуються з класифікованими документами.

При порівнянні й відборі систем, слід жорстко керуватися формулюванням, що таке DLP-система. Під цим розуміємо такі системи, які дозволяють виявити або блокувати несанкціоновану передачу конфіденційної інформації по будь-якому каналу, використовуючи інформаційну інфраструктуру підприємства.

Рішення DLP об’єднує в собі контроль над переміщенням інформації як на рівні комунікацій з зовнішньою мережею, так і

на рівні кінцевих пристроїв користувачів. Також важливою функцією класичного рішення DLP є

можливість сканування зберігаючих файлів і баз даних для виявлення місць розташування конфіденційної інформації. DLP рішення

пропонують свою

власну архітектуру розгортання, але загалом

принципові модулі системи наступні:

- перехоплювачі / контролери на різні канали передачі інформації;

- програми, що

встановлюються на кінцеві пристрої;

- центральний керуючий сервер.

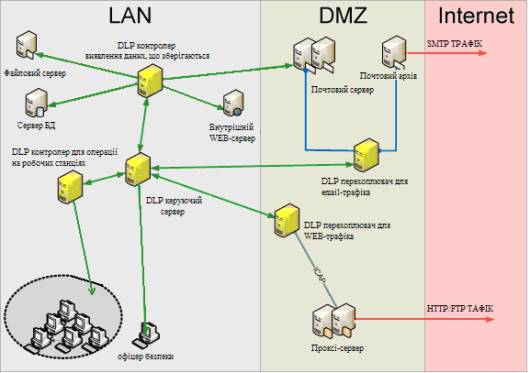

Типова архітектура побудови системи DLP

Перехоплювачі

аналізують потоки інформації, яка може бути виведена з периметра компанії,

виявляють конфіденційні дані, класифікують інформацію і передають для обробки

можливого інциденту на керуючий сервер. Перехоплювачі можуть бути як для копії

вихідного трафіку, так і для установки в розрив трафіку. В останньому

випадку потенційна витік може бути зупинена системою DLP.

Контролери

для виявлення даних, що зберігаються запускають процеси виявленнях в мережевих

ресурсах конфіденційної інформації. Способи

запуску виявлення можуть бути різними: власне сканування від сервера контролера

до запуску окремих програмних агентів на існуючі сервери або робочі станції.

Контролери

для операцій на робочих станціях розподіляють політики безпеки на кінцеві

пристрої, аналізують результати діяльності співробітників з конфіденційною

інформацією і передають дані можливого інциденту на керуючий сервер.

Агентські

програми на кінцевих робочих місцях помічають конфіденційні дані в обробці і

стежать за дотриманням таких правил, як збереження на змінний носій інформації,

відправлення, роздрукування, копіювання через буфер обміну.

Керуючий

сервер зіставляє надходження від перехоплювачів і контролерів і надає інтерфейс

опрацювання інцидентів і побудови звітності.

Основне

призначення DLP - забезпечувати захист від випадкового або навмисного поширення конфіденційної інформації з

боку співробітників, що мають доступ до інформації в силу своїх посадових обов'язків. Але, крім того,будь-яка DLP може бути налаштована і для боротьби зі зловмисними . Наприклад, якщо оператор call-служби банку, прийнявши звернення клієнта, спробує відправити йому презентацію з новими умовами обслуговування,

система DLP проаналізує відправляється документ і, не знайшовши нічого підозрілого, дозволить виконати відправку. Але, якщо в документі випадково виявляться внутрішні розпорядження, система DLP, виявивши це, повідомить про порушення і зможе заблокувати відправлення листа.

Висновки

Впровадження DLP-системи дозволить IT-службі та службі безпеки:

З метою контролю

Здійснювати

ефективний контроль і запобігання небажаних інцидентів за витоку важливої

корпоративної інформації.

Отримувати

своєчасні оповіщення про всі порушення співробітниками політик користування

важливою корпоративною інформацією.

З метою захисту

Захищати

інформаційні активи з мінімальним втручанням в бізнес-процеси і з дотриманням

інтересів бізнесу.

З метою реалізації політик безпеки і управління даними

Визначити та впровадити чітку політику використання електронних даних у

своїй організації. За заданими критеріями знаходити ті чи інші

дані від внутрішньо корпоративної мережі, отримувати звіти про те, де саме в

корпоративній мережі вони зберігаються, як використовуються і куди передаються.

Розуміти і контролювати порядок використання даних

в межах організації. Для всіх закритих

даних задавати правила їх використання співробітниками при зберіганні на

серверах і робочих станціях, передачу по каналах зв'язку (електронна пошта,

web, ICQ, і т. д.) і обробці на робочих місцях. Централізовано керувати

політикою використання даних в електронній формі. Удосконалити практику

управління корпоративними даними, поліпшити процеси інвентаризації та

категоріювання інформації.

За підсумками впровадження DLP-система забезпечує:

-

автоматизований аудит місць розташування конфіденційної інформації;

-

автоматизований контроль відповідності встановленим в компанії

процедурам переміщень конфіденційної;

-

відстеження загального рівня ризиків;

-

контроль витоків інформації в режимі негайного реагування

та в рамках ретроспективного аналізу.

Список літератури:

1.

Измалкова С.А., Тарасов А.В. Принципы построения

эффективной системы информационной безопасност. – 2010. – № 3.

2.

http://www.securit.ru/ DLP-решение для защиты от утечек информации

3.

http://www.leta.ru/ Построение

комплексной системы защиты от утечек конфиденциальной информации