К.т.н., доцент Єлізаров А.Б., Рябінко О.М.

Національний авіаційний університет, Україна

Система захисту периметра мережі

Вступ

У теперішній

час розвиток глобальної мережі Інтернет і супутніх технологій досяг такого

високого і усеосяжного рівня, що нинішня діяльність будь-якого підприємства або

установи в цілому і кожного користувача Інтернету окремо, вже не мислима без електронної

пошти, Web-реклами і Web-представництв, спілкування в режимі «он-лайн». Також

багато компаній надають можливість своїм співробітникам працювати віддалено,

надаючи для них доступ до потрібної інформації, яка знаходиться в середині

корпоративної мережі, через Інтернет. Підключеня до глобальної мережі

представляє загрозу корпоративній мережі. Тому необхідно забезпечувати захист мережі.

Постановка задачі

Проаналізувати варіант побудови системи захисту периметра мережі, що зазвичай називається

архітектурою екранованої підмережі, коли перша лінія захисту створюється за

допомогою маршрутизатора периметра (екрануючий маршрутизатор), а друга

будується на основі брандмауера.

Виклад основного матеріалу дослідження

Захист

периметра забезпечується за допомогою маршрутизатора периметра, що відділяє

захищену частину мережі від незахищеної. Наприклад, маршрутизатор периметра може використовуватися для створення межі

між незахищеною мережею Internet і частково захищеною "демілітаризованою

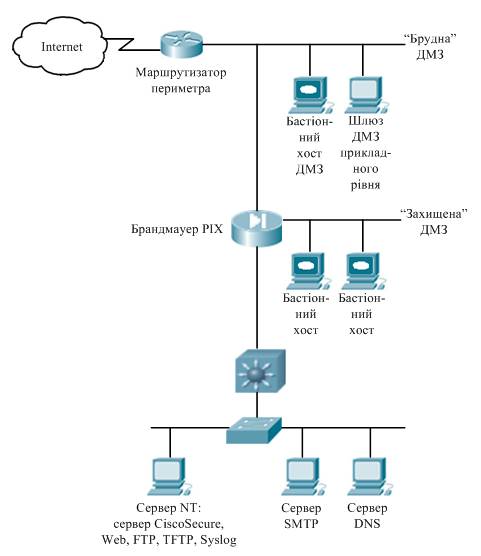

зоною" (ДМЗ), представленою на рис. 1 як "брудна" ДМЗ.

Маршрутизатор периметра є маршрутизатором загального призначення, що виконує

роль першої лінії захисту. Цей маршрутизатор має послідовний інтерфейс доступу

до Internet в зовнішньому домені і інтерфейс внутрішньої локальної мережі у

внутрішньому.

Рис. 1. Система захисту

периметра мережі

Важливим

завданням системи захисту периметра є розділення мережі на внутрішню і зовнішню

області. На рис. 1 внутрішньою областю мережі є частина корпоративної мережі,

розміщена нижче брандмауера PIX Firewall, а зовнішньою — мережа Internet.

Зовнішньою може бути і лінія зв'язку з діловим партнером або постачальником.

В якості

маршрутизатора периметра використовують маршрутизатор, що забезпечує послідовне

з'єднання з Internet і Ethernet - з'єднання з ДМЗ. Маршрутизатори Cisco мають

гнучкі засоби захисту периметра, що дозволяють захистити зв'язок з Internet.

Маршрутизатор Cisco пропонує наступні можливості:

·

створення першої лінії захисту, який визначає ДМЗ (чи "брудну"

ДМЗ, як показано на рис. 1), забезпечує захист бастіонних вузлів ДМЗ і

брандмауера PIX Firewall від спрямованих атак і виконує роль системи сповіщення

при виявленні спроб зламати маршрутизатор периметра або бастіонний хост;

·

гнучкий набір можливостей, що налаштовуються, які можна адаптувати до

постійно виникаючих нових загроз захисту і нових Internet –додатків;

·

істотну економію порівняно з використанням спеціалізованих брандмауерів;

·

використання вбудованих можливостей програмного забезпечення Cisco IOS,

включаючи спеціальні можливості брандмауера і засоби захисту периметра.

Щоб обмежити

доступ до служб і додатків TCP/IP, маршрутизатор периметра використовує в

основному правила фільтрації пакетів. Для реалізації таких правил, витікаючих з

вимог політики мережевого захисту, застосовуються списки доступу. Маршрутизатор

периметра створює "брудну" ДМЗ або екрановану підмережу. За допомогою

брандмауера PIX Firewall можна створити "захищену" ДМЗ, розмістивши

бастіонні вузли на третьому інтерфейсі брандмауера (рис. 1).

Інженери

Cisco передбачили ряд можливостей захисту периметра у рамках ядра програмного

забезпечення Cisco IOS, що дозволяє клієнтам Cisco використовувати

маршрутизатори в якості первинного засобу контролю мережевого доступу до

внутрішніх мереж. Можливості захисту включають аутентифікацію користувачів,

авторизацію доступу, обмеження зв'язку з вузлами, що мають невідомі або

небажані адреси, маскування внутрішніх IP-адрес для зовнішніх спостерігачів, контроль

потоку даних, що проходять через маршрутизатор, а також застосування

спеціальних засобів адміністрування, що дозволяють реалізувати вимоги політики

захисту в системі периметра мережі.

Демілітаризована

зона, або ізольована локальна мережа, є буфером між корпоративною мережею і

зовнішнім світом. ДМЗ має унікальний мережевий номер, який відрізняється від

номера корпоративної мережі. Взагалі кажучи, мережа ДМЗ — це єдина частина

мережі корпорації, видима ззовні.

ДМЗ

створюється засобами захисту периметра, що формують систему брандмауера, яка

складається з маршрутизатора периметра, бастіонного хоста і самого брандмауера.

На рис. 1

маршрутизатор периметра створює "брудну" ДМЗ, яка є частково

захищеним оточенням бастіонного хоста, що забезпечує обслуговування зовнішніх і

внутрішніх користувачів, наприклад, корпоративного Web-вузла або шлюзу

прикладного рівня, що надає сервіс TCP/IP типу ретрансляції повідомлень

електронної пошти.

Бастіонний

хост є захищеним сервером, який розміщується в ДМЗ. Він забезпечує зовнішнім

користувачам такі важливі послуги:

·

сервіс анонімного сервера FTP;

·

сервіс сервера World Wide Web;

·

сервіс DNS;

·

сервіс SMTP для вхідних повідомлень електронної пошти;

·

сервіс посередника при доступі до Internet для внутрішніх хостів.

Бастіонний

хост повинен бути захищений виключно надійно: він вразливий, оскільки відкритий

для Internet і звичайно є головною точкою контакту корпоративної мережі з

Internet. Бастіонний хост може також бути доступний для внутрішніх

користувачів.

Іноді

бастіонний хост забезпечує сервіс посередника, використовуючи для цього

спеціальний додаток або серверні програми. Сервіс посередника передбачає прийом

запитів користувачів на надання Internet-послуг (типу відправки електронної

пошти, FTP або Telnet) і наступну передачу запитів сервісам, які надають ці

послуги на основі політики мережевого захисту.

Якщо

бастіонний хост забезпечує сервіс посередника, він повинен бути обізнаний про

додатки, щодо яких здійснюється таке посередництво. Тому бастіонний хост

виконує моніторинг портів TCP і UDP з метою виявлення сервісів, для яких

потрібен посередник: це Telnet, FTP, HTTP, gopher, WAIS, NTP, NNTP та SMTP.

Брандмауер –

це спеціалізований мережевий пристрій, призначений для захисту внутрішньої

мережі від зовнішніх впливів. Брандмауер має такі особливості:

·

трафік має вузьке місце – весь потік даних зсередини мережі назовні і зовні

у внутрішню частину мережі повинен пройти через брандмауер;

·

пропускається тільки трафік, який пройшов авторизацію відповідно до

локальної політики захисту;

·

брандмауер настроюється так, щоб його захист не можна було подолати;

·

брандмауер робить внутрішню мережу невидимою зовні.

Висновок

Захист

пepиметра мережі є складним комплексом технологічних рішень по захисту межі

мережі від вторгнень. Завданням захисту периметра зазвичай є безпека зв'язку

корпоративної мережі з Internet, але ті ж методи і технологічні рішення можуть

використовуватися і для того, щоб забезпечити захист з'єднань між частинами

однієї і тієї ж мережі. Захист периметра мережі повинен грати роль стіни

навколо мережі і забезпечувати захист від вторгнення мережевих порушників.

Відсутність або слабкість захисту периметра відкриває проломи в захисті, які

можуть бути використані порушниками.

Література:

1.

Амато, Вито. Основы организации сетей Cisco, том 2., испр.

изд.: Пер. с англ. – М.: Издательский дом "Вильямс", 2004. – 464 с.

2.

Биячуев Т.А. Безопасность корпоративных сетей.

– Издательство: СПб ГУ ИТМО, 2004. – 161 c.