УДК 680.58

Щетовская Марина, Никитюк Евгений

Украина, г. Днепропетровск, Национальный

горный университет

Проверка надежности протокола шифрования

беспроводных сетей стандарта 802.11

Аннотация: В докладе представлено результаты проверки

надежности протокола шифрования и приведены рекомендации по настройке точки

доступа для минимизации вероятности реализации атак на настраиваемую

беспроводную сеть.

В современном

мире все больше людей используют технологии беспроводного доступа к локальным

сетям, глобальной сети Интернет. Это очень удобно, так как человек не привязан

к рабочему месту, достаточно лишь находиться в области действия точки доступа.

Данные системы

не всегда используют надежный протокол шифрования, что является серьёзной

уязвимостью. Проблемы такого рода возникают в результате того, что большое

количество оборудования не поддерживает более новые протоколы шифрования, либо

лица, ответственные за настройку систем, не имеют достаточно знаний по

эксплуатации и настройке беспроводного оборудования.

Таким образом,

целью данного исследования является проверка устойчивости к взлому протокола

шифрования стандарта IEEE 802.11 (WEP).

В докладе

приведено описание смоделированной ситуации, для осуществления проверки. Она

заключается в том, что к локальной сети, при помощи USB-адаптера и точки

доступа, подключен и авторизирован пользователь WS-2.

Рис.1

– Схема подключения рабочих станций

На компьютере

WS-1 (незарегистрированный пользователь) была запущена утилита – анализатор трафика

(сниффер) – CommView, которая установила специальный драйвер на беспроводной

адаптер злоумышленника.

Чтобы ускорить

процесс накопления необходимого количества

пакетов для взлома, от компьютера подключенного к локальной сети WS-3 к

компьютеру WS-2 передавался файл большого объема (более 2ГГб).

При помощи

CommView, производился перехват пакетов, которые содержат данные сети в

зашифрованном виде.

После чего,

перехваченные пакеты были конвертированы в DUMP-формат для последующего взлома

утилитой aircrack-ng-1.

Далее доклад

иллюстрирует работу данной утилиты и основные параметры для взлома, а так же

описание статистического метода анализа, при помощи которого и осуществляется

взлом протокола.

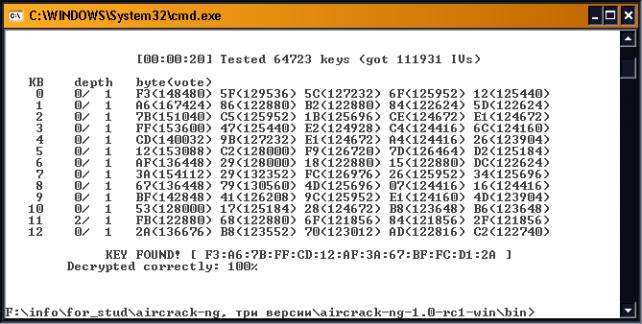

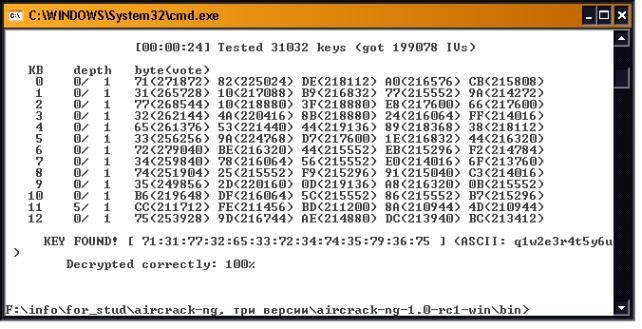

В качестве

результатов приведено скриншоты, которые показывают работу программы при

различных значениях ключа.

На скорость и

качество взлома не повлияли:

- длина ключа

- формат

представления ключа

Взломаны так же

HEX-ключи и ASCII-ключи длиной 152 бит.

Рис.2

– Результаты взлома HEX-ключа длиной 152 бит

Рис.3

– Результаты взлома ASCII-ключа длиной 152 бит

Так же

результат проверки показал, что для взлома было достаточно перехватить 800,000

пакетов для 152 битного ключа и взять 10 первых DAT-файлов.

Таким образом,

проанализировав результаты проверки, составлены и представлены в докладе

следующие рекомендации по настройке точки доступа, чтобы минимизировать

вероятность удачной атаки на настраиваемую беспроводную сеть:

1.

1.

Алгоритму,

который используется утилитой Aircrack-ng, для успешного взлома необходимо

определенное количество идущих подряд зашифрованных пакетов. Чтобы обмануть

статистические алгоритмы, достаточно прерывать прямую последовательность

«правильных» пакетов ложными. Максимальная длина прямой последовательности

«правильных» пакетов должна быть меньше минимального количества пакетов,

необходимого для взлома ключа данной длины

2.

2.

.Циклически

транслировать в радио эфире специально сгенерированные DUMP – файлы, содержащие

пакеты зашифрованные ложным WEP-ключом

3.

3.

Использовать

современное оборудование, которое отфильтровывает слабые векторы инициализации.

4.

4.

Периодическое

изменение WEP - ключей.

5.

5.

Во время

настройки точки доступа установить максимально возможный размер для пакета,

который не будет фрагментироваться – это существенно снизит количество

переданных пакетов, тем самым уменьшиться вероятность перехвата и взлома.

Проанализировав

результаты проверки можно сделать вывод, что при выполнении, приведенных в

докладе рекомендаций, можно существенно снизить вероятность удачной реализации

атаки на беспроводную сеть.

В дальнейшем,

планируется провести исследование надежности и других протоколов стандарта

802.11, таких как WPA и WPA2.