Современные

информационные технологии/4.Информационная безопасность

Магистрант Токарев Е.

В., к.т.н. Вихман В. В.

Новосибирский

государственный технический университет, Россия

Открытая архитектура в

системах контроля и управления доступом

В данной статье автор стремится представить правильное

определение открытой архитектуры, ее плюсы и минусы против систем с закрытой

архитектурой и на короткое время предлагает поизучать историю. В конечном итоге

читатель сможет сделать вывод о преимуществах открытой архитектуры в контексте

систем контроля и управления доступом.

Введение

Концепция

открытой архитектуры насчитывает более двадцати лет. В этой статье этот термин

используется в самом широком смысле, охватывающем не только оборудование, но и

программное обеспечение, и общее взаимодействие, т. е. способность системы

контроля доступа к интеграции с широким спектром других устройств безопасности

от различных производителей. Термин не стоит путать с программным обеспечением

с открытым исходным кодом или открытыми вычислительными системами.

Аппаратное обеспечение открытой

архитектуры

Аппаратное

обеспечение является первым важным шагом в определении открытой системы

контроля и управления доступом. Открытая архитектура использует доступные

аппаратные платформы, которые позволяют конечным пользователям использовать

оборудование от множества вендоров. Например, Mercury Security Systems, Siemens

Technologies, Hirsch Electronics.

Основной тенденцией

для контроля доступа является сетевое аппаратное обеспечение на основе TCP/IP.

Программное обеспечение открытой

архитектуры

В то время

как аппаратная часть является инициализирующим драйвером, программное

обеспечение есть другое ключевое звено. Программное обеспечение выступает в

качестве руководителя системы контроля доступа, координирующего все причастные

подсистемы. Система взаимодействует с подсистемами через dial up, serial

(например, RS-232 или RS-485) или сеть (TCP/IP).

Ключевым

элементом координации является обмен информацией от различных источников.

Совмещение этой информации осуществляется с помощью различных методов, в том

числе через использование интерфейсов прикладного программирования (API) и

инструменты разработки программного обеспечения (SDK). Конечной целью является

обеспечение совместимости между приложениями интегрированной системы.

Преимущества

Основной

перечень из преимуществ подхода с открытой архитектурой включает:

- Простота

установки

Открытые

системы проще для интеграторов, потому что, как правило, они спарены с

существующими компонентами системы (кард-ридеры, электронные замки), и не

требуют создания «с нуля» структурированной кабельной системы. [2]

- Снижение

совокупной стоимости владения

Снижение

совокупной стоимости владения является комбинацией нескольких факторов, таких,

как нижняя стоимость интеграции и нижняя стоимость модернизации. С точки зрения

интеграции, открытая система интегрируется с практически всеми периферийными

устройствами OEM. С точки зрения модернизации, открытая система обновляется

проще и дешевле.

- Простота

масштабируемости и применения

Масштабируемость

является спутником модернизации, но не обязательно подразумевает под собой

принятие новой технологии. Открытая архитектура способствует мульти

направленному применению системы контроля и управления доступом.

- «Устранение

вендора»

Конечный

пользователь перестает быть привязанным к определенному производителю.

- Простота

интеграции

Интегрируемость

открывает возможность объединения нескольких подсистем.

Проприетарные системы

Проприетарная,

или закрытая, система контроля доступа является идейным антонимом открытой

системы, и противопоставляет закрытое программное обеспечение и узко

совместимое аппаратное концепции совместимости.

На рынке

это означает полную зависимость заказчика от вендора, основанную на зависимости

бизнес-модели от информационной системы безопасности. Такую модель называют

«Бритва и лезвие». Характерный пример заключается в покупке фирменных

кард-ридеров, работающих исключительно с такими же фирменными картами.

Бывают ли

примеры положительные? Да, но иногда это не вендоры, а просто популярные и

широко распространенные технологии, чей статус позволяет им в определенный

момент становиться стандартами (Wiegand, стандарты времени / данных).

Открытая архитектура – краеугольный

камень интеграции

За

последние несколько лет интеграция в индустрии безопасности превратилась в

тренд – и вполне обоснованно, т.к. представляла собой наиболее позитивное

изменение в области. Придерживаясь контекста статьи, стоит отметить, что

интеграция и открытая архитектура шагают рука об руку, т.к. последняя является

необходимым условием для успеха первой.

Конечные

пользователи, которые приобрели систему контроля и управления доступом,

построенную на открытой архитектуре, теперь могут построить полностью

интегрированную систему безопасности, включающую в себя контроль доступа,

идентификационные знаки, CCTV, цифровую запись видео, систему обнаружения

вторжений, домофон и пр. Рассмотрим более подробно систему обнаружения

вторжений. [3]

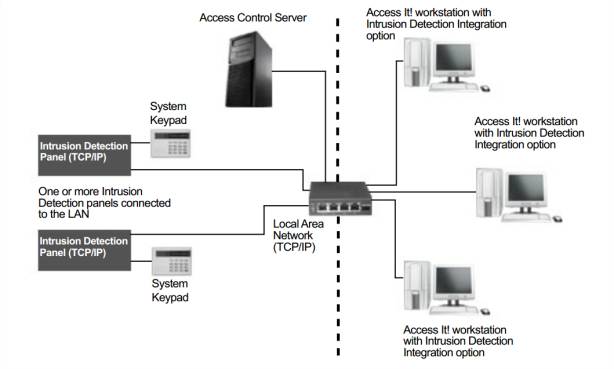

В прошлом,

системы обнаружения вторжений и системы контроля доступа устанавливались по

отдельности, с обособленной кабельной системой, дверными контактами и т.д.,

увеличивая при этом затраты на монтаж. В дополнение к этому, системы не

обменивались данными о событиях. Благодаря интеграции на основе семейства

протоколов TCP/IP, пользователь может использовать единый графический интерфейс

для обеих систем. Это позволяет выполнять системные задачи на основе данных,

полученных от обеих подсистем.

Рисунок 1. Интегрированные системы

контроля доступа и обнаружения вторжений.

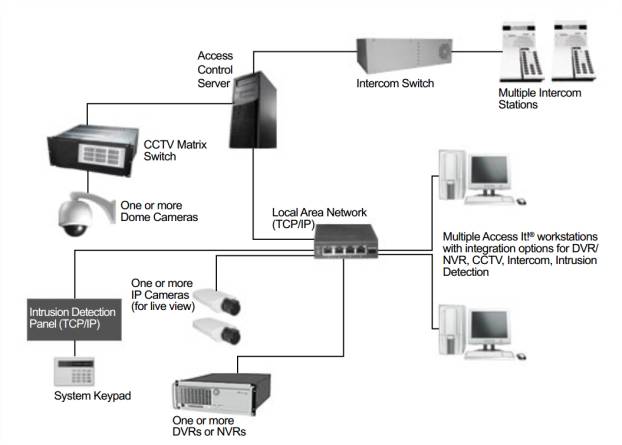

Подобные

примеры можно привести для видеонаблюдения, DVR/NVR, домофонов и т.д., в

которых такие функции, как управление камерами видеонаблюдения или связь с

домофоном можно связать с функциями системы контроля доступа.

Рисунок 2. Интеграция системы

контроля доступа с видеонаблюдением, домофоном, CCTV и системой обнаружения вторжений.

Заключение

Системы

контроля доступа на открытой архитектуре стали стандартом де-факто, который

должен быть оценен для всех систем контроля и управления доступом. Данные

системы уменьшают затраты для покупателей и облегчают интеграцию с другими системами

безопасности, а также являются более простыми в установке и обновлении.

Литература:

1. Tracking

People, Packages and Vehicles. February 1, 2009. Retrieved August 12, 2010 from

Securitymagazine.com:

http://www.securitymagazine.com/articles/tracking-people-packages-and-vehicles-1

2. Gager, Russ. Integration: The Integrators’ Perspective. May, 1, 2006.

Retrieved August 8, 2010 from SDMmag.com:

http://www.sdmmag.com/Articles/Cover_Story/2c1208583b09b010VgnVCM100000f932a8c0____

3. Gager, Russ. Integration: The End Users’ Perspective. May, 1, 2006.

Retrieved August 8, 2010 from SDMmag.com: http://www.sdmmag.com/Articles/Feature_Article/2d03d0b9adf1c010VgnVCM100000f932a8c0____

4. Gager, Russ. How To Improve Your Integrated System Projects. November 1,

2006. Retrieved August 8, 2010 from SDMmag.com:

http://www.sdmmag.com/Articles/Feature_Article/6c179fe0f62fe010VgnVCM100000f932a8c0____