УДК004.056.5

магистрант

Сүгірбеков Ә.

А.

Университет

Нархоз, Казахстан

Средства

организации безопасного канала передачи данных

Аннотация:

В

данной статье рассматривается технологии безопасности канала связи. Изучает

основные аспекты и анализирует типы сетевых угроз информационной безопасности.

Знакомит протоколами информационной безопасности.

Ключевые

слова: Защищенный канал связи, сетевые угрозы, протоколы

информационной безопасности.

Abstract: This article considers the technology secure

communication channel. Learn the basic aspects and analyzes the types of

threats to the network security information. Introduces the applied information

security protocols.

Key words: Secure communication channel, network threats,

information security protocols.

Результаты прогрессивного

развития IT

технологии в построении защищенного канала передачи данных дает нам возможность

безопасно обмениваться конфиденциальными информациями, независимо от

деятельности применения. Актуальное направление ИТ, рассматривающий новые методы

обеспечениязащиты информаций и канала связи занимает лидирующие позиции. Примером

является образование многих компании в области разработки средств защиты

информации. Разработчики РК в области безопасности стараются преуспеть, для

достижения положительных показателей

соответствующий международному уровню.

При обеспечении защитой

канала связи угрозы атаки могут исходить не только из публичной сети, но и

изнутри. Такие факты были обнаружены при анализе статистических данных

международными технологическими институтами.

По статистическим

данным «Национального института стандартов и технологий» США (анг. яз.NationalInstituteof Standardsand Technology) половина нарушений безопасности случается по неосторожности

и непреднамеренных действий пользователей и участников сети. Остальную половину

пропорционально составляет следствия преднамеренных внутренних и внешних атак

[1].

На сайте Your Private Network (http://ypn.ru) авторы статьи «АНАЛИЗ УГРОЗ

СЕТЕВОЙ БЕЗОПАСНОСТИ» дали описание возможных видов угроз безопасности сети.

|

Нарушение

конфиденциальности (Password sniffing,

session hijacking) |

Нарушение

целостности и достоверности (SQL,X-Path, PHP- инъекций) |

Нарушение

работоспособности (DDoS, DoS - атаки, Mailbombing) |

Рис. 3. Целевые нарушения

безопасности защищенного канала

Решением таких

уязвимостей является построение средств защиты на различных уровнях

международного стандарта модели OSI.

|

Уровни

защищаемых протоколов |

Протоколы

защищенного канала |

|

|

Прикладной

уровень |

S/MIME |

|

|

Уровень

представления |

TLS, SSL |

|

|

Сеансовый

уровень |

|

ESP, AH, IKE |

|

Транспортный

уровень |

|

|

|

Сетевой

уровень |

IPSec |

|

|

Канальный

уровень |

PPTP, L2TP |

|

|

Физический

уровень |

|

|

Таблица

1. Протоколы защищенного канала на разных уровнях модели OSI

Каждый протокол уровня

модели OSI,

имеет определенный недостаток и преимущество при выполнении своего функционала

по предназначению. Исходя из этого, уровней модели условно можно разделить на

две группы:

– протоколы верхних уровней (прикладной, представления, сеансовый,

транспортный);

К ним относятся

вышестоящие четыре уровня. Преимуществом является независимость от технологии

транспортировки.Но, при этом необходимо удостоверится, что такой же протокол

будет функционировать в той же сетевой службе на другом конце узла. Например:

файловая, почтовая, веб - служба. Значит для каждой службы необходимо создать

собственные протоколы защиты, так как, они не прозрачны для приложений.

– протоколы нижних уровней (сетевой, канальный).

Эти протоколы прозрачны

для приложений и могут взаимодействовать другими протоколами аналогичных

уровней.

S/MIME – протокол, защищающий только

сообщения электронной почты;

– Уровень представления

IPSec

– набор комплексных протоколов, формирующий безопасный канал защищенных данных.

Состоит он из трех протоколов, которые тесно взаимосвязаны:

AH – отвечает за аутентичность и целостность данных.

Добавляется перед заголовком IP

– пакета. Защищает от изменения и искажение данных, включая протоколов верхних

уровней. Недостаток отсутствие шифрующего функционала и возможность скрытия

данных.

ESP – выполняет

вышеописанные функций, включая шифрование. Широко

применяется. Данный протокол может функционировать отдельно, либо с протоколом AH. Они усиливает защиту, дополняя

друг - друга. Но порядок алгоритма и методы защиты различаются от использования

типов режим: туннельного, либо транспортного. Отличие только в заголовке. В

транспортном режиме заголовок не изменяется, а в туннельном создается новый.

Оба протокола потеряли

бы актуальность, если бы не восполнялись мощной инфраструктурой распределения

закрытых ключей между участниками такую, как свод протоколов IKE (Internet Key Exchange).Установка

такого логического соединения между конечными узлами называют безопасной ассоциацией. Количество безопасной

ассоциации варьируется в зависимости от характеристики создаваемого соединения.

В одну сторону, или же в обе.

Динамика развития протоколов уровня представления более высоки

по сравнению с остальными уровнями модели OSI.

Протокол SSL на уровне представления более

универсален по сравнению с протоколами прикладного уровня. Применение не

ограничивается веб – службами. Он имеет возможность интегрирования с разными

приложениями. Но, это потребует небольшую модификацию к API соответствующего протокола защиты

[2].

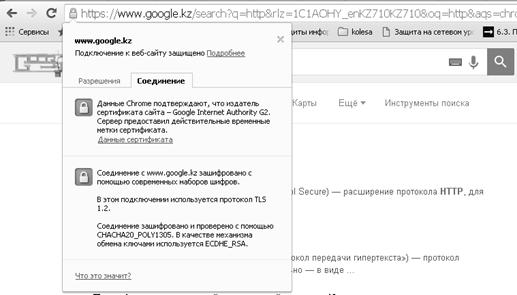

При открытии разных

источников интернета можно заметить, что в адресе URL к протоколу передачи гиперссылок http:// стал добавляться буква «s».

Пропись протокола https:// – указывает

на применение протокола SSL.

Рис. 5.

Применение протокола безопасности SSL

Правительство западных стран всем публичным сайтам и веб – сервисам

обязывает перейти на протокол безопасности HTTPS до конца 2016 года. Меры были

приняты с учетом того, что применение шифрования протокола SSL поможет

оградить государственные интернет ресурсы от преступной активности.

Федеральный директор США по информационным технологиям, Тони Скотт

(TonyScott) подписал мандат. В нем

указан реализация внедрения HTTPS и использование HTTP StrictTransportSecurity

(HSTS). HSTS – это система, инструктирующий веб - браузер соединяться только с веб-сайтом с помощью

HTTPS. Данный метод препятствует возможность

перенаправления на небезопасные сайты.

Причиной принятие таких мер является поступающие замечания от

специалистов по безопасности и от широкой публики [3].

Выводы:

Удачно разработанные средства информационной безопасности применяются в востребованных сферах

деятельности предпринимательства.

Финансовые сферы мира уже многие годы используют протокол HTTPS. В

последнее время сфера его применения значительно расширилась. По статистическим

данным на 28 июня, 2016 года, 10,2 % сайтов из

списка «Alexa top 1,000,000» используют по умолчанию протокол

HTTPS. Это положительный результат, показывающий правильное направление

развития технологии информационной безопасности.

Список использованных источников:

1.http://ypn.ru/106/analysis-of-threats-to-information-security/

– сайт Лаборатория сетевой безопасности – Дата обращения 26.12.2016 г.

2.Компьютерные сети.

Принципы, технологии, протоколы: учебник –4-е издание, 2011 г., С. 887-904; Авторы:

В. Олифер, Н. Олифер

3.

http://ko.com.ua/protokol_https_stanet_obyazatelnym_dlya_publichnyh_veb-sajtov_110828

– сайт КО IT

для бизнеса – Дата обращения 27.12.2016 г.