Сучасні інформаційні

технології/4.Інформаційна

безпека

Студент Бай О.В., доцент Черниш Л.Г.

Національний авіаційний університет

Цільові аспекти захисту інформації в корпоративній мережі

Завдання

захисту інформації стало вже невід'ємним елементом будь-якої автоматизованої

системи, що працює з комерційно значущою інформацією. Широке поширення Internet, intranet та extranet висуває рішення проблем безпеки в ряд першочергових і

найактуальніших завдань.

Захищена корпоративна мережа у

ряді випадків практично не може бути ізольована від зовнішніх інформаційних

систем (якщо тільки це не мережа спеціального призначення) : людям необхідно

обмінюватися поштою, новинами, отримувати дані із зовнішніх інформаційних джерел;

при цьому не виключена атака на інформаційні ресурси корпоративної мережі у

рамках цього інформаційного обміну. Тому, разом з побудовою віртуальної

захищеної мережі підприємства, іншою важливою проблемою захисту корпоративної

мережі є організація безпечної взаємодії з відкритими мережами.

Основа

захисту інформації в корпоративних мережах полягає в тому, щоб закрити трафік корпоративної мережі

засобами захисту інформації мережевого рівня (побудувати віртуальну

корпоративну мережу) і організувати фільтрацію інформації в точках з'єднання з

відкритими мережами. Як засоби фільтрації інформації на інтерфейсах з

відкритими мережами застосовуються традиційні рішення - міжмережевий екран

(firewall), сервіси захисту типу proxy (посередник).

Важливим елементом захисту від

несанкціонованого проникнення в корпоративну мережу з відкритої мережі є послідовне (каскадне) включення декількох

фільтрів-ешелонів захисту. Як правило, між відкритою корпоративною мережею

встановлюється зона контрольованого доступу ("демілітаризована

зона"). Як зовнішнє і внутрішнє фільтрів застосовуються міжмережеві

екрани.

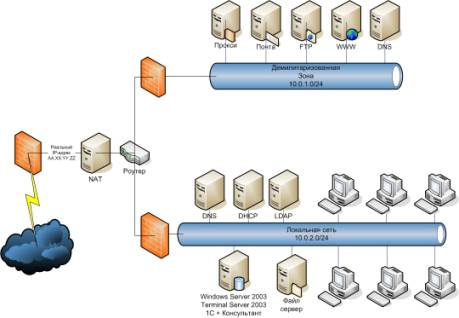

Рис. 1. Схема використання міжмережевих екранів, проксі-сервера, демілітаризованої зони

Демілітаризована зона є, як

правило, сегментом мережі, який характеризується тим, що в ньому представляються інформаційні ресурси для

доступу з відкритої мережі. При цьому сервери, що надають ці ресурси для

відкритого доступу, конфігуруються спеціальним чином для того, щоб на них не

могли використовуватися так звані "небезпечні" сервіси (додатки), які

можуть дати потенційному порушникові можливість реконфігурувати систему,

компрометувати її, і, спираючись на скомпрометовані ресурси, атакувати

корпоративну мережу. У демілітаризованій зоні можуть розташовуватися деякі

сервери службового обміну між корпоративною і відкритою мережею. Крім того, в

демілітаризованій зоні (чи у складі зовнішнього/внутрішнього фільтрів) часто

використовують посередницькі (proxy) сервіси для посилення фільтраційних

характеристик проміжного сегменту між відкритою і корпоративною мережею.

Нарешті, в середовищі

демілітаризованої зони (як і в середовищі корпоративної мережі) часто

використовуються засоби виявлення порушника (intrusion detection). Призначення

цих засобів полягає в тому, щоб за непрямими ознаками (таким, наприклад, як

аномалії мережевої активності) забезпечити виявлення компрометації мережі, яке

може бути вироблене в наслідок, наприклад, неправильної конфігурації

міжмережевого екрану або внаслідок помилки програмного забезпечення.

У рішеннях по організації

взаємодії з відкритими мережами (захисту Internet -сегмента корпоративної

мережі) зазвичай застосовуються міжмережеві екрани, що забезпечують т.з.

розширену пакетну фільтрацію. Такі пакетні екрани приймають "рішення"

про доступ кожного пакету на основі набору правил фільтрації, інформації, що

міститься в пакеті і на основі деякої передісторії, яку "пам'ятає"

фільтраційна машина, що налаштовується на обміни у рамках конкретних протоколів

(протокольний автомат). Перепрограмовані протокольні автомати поставляються для

більшості поширених протоколів.

Критерій фільтрації може бути

заснований на застосуванні одного або декількох правил фільтрації. Кожне

правило формується на основі застосування операцій відношення до таких

елементів IP пакету, як:

- IP адреса джерела/приймача пакету; ці

правила дозволяють дозволяти або забороняти інформаційний обмін між деякими

заданими вузлами мережі

- поле "протокол" (TCP, UDP,

ICMP і інш.); правила фільтрації на основі цього поля регламентують

використання що інкапсулюються в IP протоколів

- поле "порт" для

джерела/приймача пакету; з поняттям "порт" в стеку протоколів TCP/IP

асоціюється деяке застосування, і правила цієї групи можуть

дозволяти/забороняти доступ до заданого вузла по заданому прикладному протоколу

(залежність правил фільтрації по IP -адресам для пар джерело/приймач дозволяє

контролювати напрям доступу)

- бінарні дані із заданим зміщенням

відносно заголовка IP.

Виходячи зі світового досвіду

впровадження систем мережевої інформаційної безпеки був розроблений загальний

концептуальний підхід до завдань побудови корпоративних систем. Суть запропонованого рішення полягає в наступних

принципах:

- побудова жорсткого периметра

корпоративної частини мережі на основі технологій віртуальних захищених мереж

(Virtual Private Network, VPN)

- забезпечення невеликого числа

контрольованих точок відкритого доступу в периметр корпоративної захищеної

мережі

- побудова ешелонованої системи захисту з

контролем проникнення в захищений периметр

- забезпечення дистанційного

адміністрування і аудиту усіх компонент системи захисту з глибоким опрацюванням

питань подієвого протоколювання і підзвітності користувачів, технічного

персоналу, зовнішніх абонентів.

З вищевказаного можна

зробити висновок, що цільові аспекти

захисту інформації забезпечують

побудову віртуальних закритих мереж (intranet), їх безпечну експлуатацію і

інтеграцію з відкритими комунікаційними системами.

Література

1. Raymond Panko. Corporate computer and network security. - 2009, 468с.

2. Биячуев Т. А. Безпека корпоративних мереж. - 2007, 161с.

3.

Олифер

В. Г., Олифер Н.А. Комп'ютерні мережі. - 2006, 958с.

4. Таненбаум Э. Комп'ютерні мережі. - 2003, 992с.